PKI تعتمد (البنية التحتية للمفتاح العام) على المفاتيح العامة والخاصة لتشفير البيانات. تعمل وحدات أمان الأجهزة (HSMs) على حماية هذه المفاتيح في صناديق مقاومة للتلاعب. تقوم وحدات HSM بتخزين المفاتيح وإدارتها، مما يمنع السرقة أو سوء الاستخدام. إنها حيوية ل PKI الأمان، مما يتيح المعاملات والاتصالات الموثوقة عبر الإنترنت. تشرح هذه المقالة سبب أهمية وحدات HSM PKI والسلامة على الإنترنت.

دور البنية التحتية للمفتاح العام في التشفير وإدارة الشهادات والاتصالات الآمنة

PKI يفي بمختلف الوظائف الهامة. فهو يوفر أساسًا قويًا لبناء الثقة والحفاظ على السرية وتسهيل المعاملات الآمنة. فيما يلي الاستخدامات المتوسعة لـ PKI في الاتصالات الرقمية:

-

التشفير: PKI يسهل التشفير وفك التشفير، مما يسمح بالاتصال الآمن. عندما تريد أليس إرسال رسالة مشفرة إلى بوب، فإنها تقوم بتشفير الرسالة باستخدام المفتاح العام لبوب. فقط بوب، الذي لديه المفتاح الخاص المقابل، يمكنه فك تشفير الرسالة وقراءتها. وهذا يضمن الحفاظ على خصوصية الأخبار حتى لو اعترضها الأعداء.

-

إدارة الشهادات: PKI يستلزم إنتاج الشهادات الرقمية وإدارتها وتوزيعها واستخدامها وتخزينها وإبطالها. بعد المصادقة على هوية الكيان، تقوم سلطات التصديق بإصدار الشهادات. تقوم هذه الشهادات بإنشاء هويات موثوقة والتحقق من سلامة المحتوى الرقمي وتمكين الاتصال الآمن.

-

التوقيعات الرقمية: PKI يسمح بإنشاء التوقيعات الرقمية والتحقق من صحتها، والتي توفر عدم التنصل والنزاهة للمحتوى الرقمي. عندما تقوم أليس بتوقيع مستند رقميًا باستخدام مفتاحها الخاص، يمكن لأي شخص لديه مفتاحها العام تأكيد أنها وقعت على المستند ولم يتم العبث به منذ تطبيق التوقيع. لمزيد من المعلومات التفصيلية حول شهادات توقيع السجل والتوقيعات الرقمية، يمكنك زيارة دليلنا الشامل على شهادات توقيع المستندات – SSL.com.

-

تصفح الإنترنت الآمن: PKI هو الأساس لتصفح الويب الآمن من خلال تقنيات مثل Transport Layer Security (TLS) وسلائفها، طبقة المقابس الآمنة (SSL). توفر هذه البروتوكولات اتصالات آمنة بين متصفحات الويب والخوادم، مما يضمن تشفير وأمان البيانات الحساسة المرسلة عبر الإنترنت.

-

البريد الإلكتروني الآمن: باستخدام الشهادات الرقمية، PKI يوفر نقل آمن للبريد الإلكتروني. PKI يحافظ على صحة وسرية محتوى البريد الإلكتروني من خلال التوقيع عليه وتشفيره رقميًا، ومنع الوصول غير المصرح به أو التلاعب به. للحصول على معلومات أكثر تفصيلاً حول إرسال بريد إلكتروني آمن باستخدام S/MIME (امتدادات بريد الإنترنت الآمنة/متعددة الأغراض)، يمكنك زيارة دليلنا الشامل على دليل البريد الإلكتروني الآمن مع S/MIME.

-

أمن إنترنت الأشياء (إنترنت الأشياء): ومع تطور أجهزة إنترنت الأشياء، PKI يلعب دورًا مهمًا في تأمين اتصالات الجهاز والحفاظ على سلامة البيانات المرسلة. باستخدام الشهادات الرقمية، PKI يسمح بمصادقة الجهاز وتحديثات البرامج الثابتة الآمنة وتشفير البيانات في الأنظمة البيئية لإنترنت الأشياء. لمزيد من المعلومات التفصيلية حول تأمين إنترنت الأشياء (IoT) باستخدام SSL/TLS (طبقة المقابس الآمنة/أمان طبقة النقل)، يمكنك زيارة دليلنا الشامل على تأمين إنترنت الأشياء (IoT) باستخدام SSL /TLS.

فهم PKIتعد الاستخدامات المكثفة لـ HSM وتكاملها في العديد من جوانب الاتصالات الرقمية والأمن السيبراني أمرًا بالغ الأهمية لفهم أهمية HSMs في تعزيز PKI الأمن.

دور وحدات أمان الأجهزة في البنية التحتية للمفتاح العام

تلعب وحدات أمان الأجهزة (HSMs) دورًا مهمًا في زيادة أمان البنية التحتية للمفتاح العام (PKI) من خلال توفير بيئة آمنة لصيانة مفاتيح التشفير وحمايتها. إن وحدات HSM عبارة عن أجهزة متخصصة تستخدم تقنيات أمان مادية ومنطقية قوية للحفاظ على المفاتيح المهمة آمنة من الوصول والتعديل غير القانونيين.

تحسين الأمن الرئيسي

تتمثل الوظيفة الرئيسية لأجهزة HSM في حماية مفاتيح التشفير المستخدمة في PKI. توفر أنظمة الإدارة الرئيسية (HSMs) بيئة آمنة لإنتاج المفاتيح وتخزينها والتحكم في الوصول إليها. تعمل وحدات HSM على تحسين الأمان الرئيسي بالطرق التالية:

إنشاء المفاتيح الآمنة: تقوم وحدات HSM بإنشاء مفاتيح تشفير داخل أجهزتها الآمنة وتوفر مصدرًا موثوقًا للأرقام العشوائية. وهذا يحمي سلامة المفاتيح وقوتها من خلال حماية عملية الإنشاء من التلاعب الخارجي أو التسوية.

تصميم مقاوم للعبث وواضح للتلاعب: تم دمج أساليب الأمان المادية في وحدات HSM، مما يجعلها واضحة للتلاعب ومضادة للتلاعب. لقد تم تعزيزها، وأجهزة استشعار للكشف عن العبث، وآليات التدمير الذاتي التي يتم تفعيلها في حالة الوصول غير المرغوب فيه أو تعديل الجهاز. تعمل هذه الضمانات على الحماية من الهجمات الجسدية، مثل التلاعب بالمفاتيح المهمة أو استخراجها.

أمان تخزين المفاتيح: تقوم وحدات HSM بتخزين مفاتيح التشفير بشكل آمن داخل أجهزتها، مما يمنع الوصول غير القانوني. يتم تشفير المفاتيح وحفظها في ذاكرة آمنة لا يمكن العبث بها أو استخراجها. تظل المفاتيح آمنة حتى إذا تمكن المهاجم فعليًا من الوصول إلى وحدة HSM.

تفريغ العمليات كثيفة الاستخدام للموارد

تعمل وحدات HSM على تحسين الكفاءة من خلال الاستعانة بمصادر خارجية لعمليات التشفير المكثفة حسابيًا من طبقة البرامج إلى الأجهزة المخصصة. يعتبر هذا التفريغ مفيدًا بعدة طرق:

تحسين عمليات التشفير: وحدات HSM هي أجهزة مصممة خصيصًا لهذا الغرض وتتفوق في تنفيذ عمليات التشفير بكفاءة. قد تزيد المؤسسات بشكل كبير من سرعة وأداء أنشطة التشفير مثل إنشاء المفاتيح والتوقيع وفك التشفير من خلال استغلال الأجهزة المتخصصة داخل HSM.

حمل معالجة أقل: يؤدي تفريغ أنشطة التشفير إلى وحدات HSM إلى تحرير قوة المعالجة على الخوادم أو الأجهزة الأخرى، مما يسمح لها بالتركيز على واجبات أكثر أهمية. يعمل هذا التحسين على تحسين الأداء العام للنظام وقابلية التوسع، خاصة في السياقات ذات الحجم الكبير من عمليات التشفير.

الدفاع ضد هجمات القنوات الجانبية: تم تصميم هجمات القنوات الجانبية، التي تستغل المعلومات المنسكبة أثناء عمليات التشفير، في وحدات HSM. تساعد الأجهزة المخصصة لأجهزة HSM في تخفيف هذه الهجمات من خلال الحفاظ على سرية المفاتيح المهمة.

التفويض والتحكم في الوصول

تشتمل وحدات HSM على ميزات قوية للتحكم في الوصول لضمان أن الأفراد أو العمليات المصرح لهم فقط هم من يمكنهم الوصول إلى مفاتيح التشفير واستخدامها. من بين تدابير التحكم في الوصول ما يلي:

المصادقة: للوصول إلى المفاتيح المخزنة، تتطلب وحدات HSM تقنيات مصادقة مثل كلمات المرور أو مفاتيح التشفير أو العناصر البيومترية. وهذا يمنع المستخدمين غير المصرح لهم من الوصول إلى المفاتيح أو استخراجها.

سياسات الترخيص: يمكن للمؤسسات استخدام وحدات HSM لتعيين سياسات ترخيص دقيقة تصف الكيانات أو العمليات التي يمكنها الوصول إلى مفاتيح محددة وتنفيذ إجراءات التشفير. وهذا يساعد على تنفيذ مفهوم الامتياز الأقل عن طريق منع إساءة استخدام المفاتيح أو الاستخدام غير المصرح به.

التدقيق والتوثيق: تحتفظ HSMs بسجلات تدقيق مفصلة لأنشطة الإدارة الرئيسية مثل استخدام المفتاح ومحاولات الوصول وتعديلات التكوين. يمكن للمؤسسات استخدام هذه السجلات لمراقبة ومراجعة العمليات الرئيسية، واكتشاف العيوب، وضمان الامتثال للوائح الأمنية.

دور HSMs في PKI يعد أمرًا بالغ الأهمية لحماية مفتاح التشفير، وتفريغ العمليات كثيفة الاستخدام للموارد، وتنفيذ آليات صارمة للتحكم في الوصول. يمكن للمنظمات تحسين PKI أمان التركيبات وقابلية التوسع والأداء من خلال استخدام وحدات HSM.

وحدات HSM السحابية لتوقيع المستندات والتعليمات البرمجية

مع زيادة عدد الشركات التي تتبنى الحوسبة السحابية، هناك حاجة أكبر لحلول إدارة المفاتيح الآمنة في السحابة. تتوفر الآن وحدات أمان الأجهزة (HSMs) كخدمة (HSMaaS) من موفري الخدمات السحابية وموردي HSM، مما يتيح إعدادات آمنة لإنشاء المفاتيح وتخزينها. سيتناول هذا القسم وحدات HSM السحابية المدعومة لتوقيع المستندات. شهادات توقيع رمز EV وOV وإمكانياتها والإجراءات المهمة المرتبطة باستخدامها.

نظرة عامة على وحدات HSM السحابية المدعومة

يدعم موقع SSL.com حاليًا العديد من خدمات HSM السحابية لإصدار شهادات توقيع المستندات الموثوقة من Adobe وشهادات توقيع التعليمات البرمجية. دعونا نلقي نظرة على ثلاثة عروض HSM السحابية الشائعة بمزيد من التفاصيل:

أوس كلاودHSM: أمازون ويب سيرفيسز (أوس) هي منصة الحوسبة السحابية. CloudHSM هي خدمة توفر وحدات HSM المعتمدة من FIPS 140-2 المستوى 3 في السحابة. توفر AWS CloudHSM مثيلات HSM مخصصة موجودة فعليًا داخل مراكز بيانات AWS. وهو يدعم التخزين الآمن للمفاتيح وعمليات التشفير ويتضمن النسخ الاحتياطي للمفاتيح والتوافر العالي.

Azure مخصص HSM: Azure مخصص HSM هو نتاج وحدة أمان الأجهزة الخاصة بـ Microsoft Azure. يقوم بالتحقق من صحة وحدات HSM إلى FIPS 140-2 Level 3 للتخزين الآمن للمفاتيح وعمليات التشفير. يوفر Azure Dedicated HSM عزلًا رئيسيًا للعميل ويتضمن إمكانات مثل النسخ الاحتياطي والاستعادة للمفاتيح والتوفر العالي وقابلية التوسع.

جوجل كلاود HSM: جوجل كلاود HSM هي خدمة وحدة أمان الأجهزة التي تقدمها Google Cloud. إنه يتحقق من وحدات HSM إلى FIPS 140-2 المستوى 3 لإدارة المفاتيح الآمنة. يقدم Google Cloud HSM خدمة إدارة مفاتيح متخصصة تتضمن إمكانات تشمل النسخ الاحتياطي للمفاتيح واستعادتها، والتوافر العالي، والإدارة المركزية للمفاتيح.

وفقًا لمتطلبات Adobe وMicrosoft، يلزم تخزين مفاتيح التشفير المستخدمة للتوقيع في جهاز متوافق، وغير قابلة للتصدير من الجهاز، ولم يتم استيرادها إلى الجهاز. تجعل هذه المتطلبات استخدام وحدات HSM، إما HSM يديرها العميل، أو خدمة HSM سحابية، أو خدمة توقيع سحابية مثل التوقيع الإلكتروني, متطلب.

لمعرفة المزيد حول كيفية تقديم الدعم لوحدات HSM السحابية، يرجى vعلى صفحتنا المخصصة.

طلب التصديق والشهادات

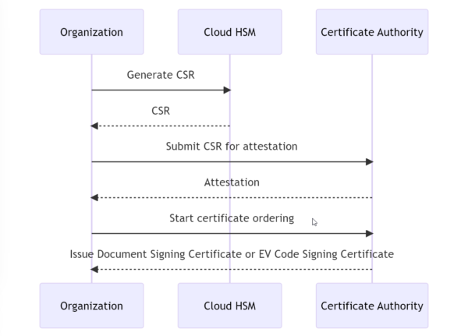

نظرًا لعدم تشغيل وإدارة وحدة HSM السحابية بواسطة المرجع المصدق، يجب اتباع بروتوكولات دقيقة لضمان الإنشاء الآمن للمفاتيح الخاصة وتخزينها. في حين أن بعض عروض HSM السحابية يمكن أن توفر إجراءً خارج الصندوق لإنتاج دليل تصديق رئيسي لأزواج المفاتيح في طلب الشهادة، إلا أن هناك عروض HSM السحابية لا توفر هذه الإمكانية. ومع ذلك، لا يزال من الممكن التصديق على إنشاء المفتاح المناسب وتخزينه من خلال إجراء التصديق والتحقق اليدوي. دعنا نتناول الخطوات الأساسية:

معايير التصديق: لضمان إنشاء المفاتيح الخاصة وتخزينها بشكل آمن داخل HSM، يجب أن يعمل متخصص الأمن السيبراني ذو المؤهلات الكافية كمدقق لعملية إنشاء المفاتيح ويشهد (ومن هنا مصطلح "الشهادة") أنه تم إنشاء زوج المفاتيح وتخزينه بطريقة متوافقة في جهاز HSM متوافق. في حالة SSL.com، يمكن توفير خدمات التصديق لخدمات HSM السحابية المذكورة أعلاه. تنتهي عملية التصديق عادةً بإنشاء طلب توقيع الشهادة (CSR) وإرساله إلى SSL.com للتحقق منه، وبعد ذلك CSR يتم استخدامه لإنشاء الشهادة المطلوبة.

طلب الشهادة: يمكن للمؤسسات البدء في إجراء طلب الشهادة بمجرد التحقق من صحة إنشاء المفتاح الخاص وتخزينه. المعتمدة CSR يتم تقديمه إلى المرجع المصدق، الذي يصدر شهادة توقيع رمز OV أو EV لتوقيع المستند.

لمزيد من المعلومات حول طلب الشهادات واستكشاف الخيارات، قم بزيارة صفحة طلب الشهادات لدينا على عنوان URL التالي: طلب شهادة SSL.com.

نموذج طلب خدمة Cloud HSM

إذا كنت تريد طلب شهادات رقمية وعرض مستويات التسعير المخصصة للتثبيت على عرض HSM سحابي مدعوم (AWS CloudHSM أو Google Cloud Platform Cloud HSM أو Azure Dedicated HSM)، فيرجى إكمال النموذج أدناه وإرساله. بعد أن نتلقى طلبك، سيتصل بك أحد موظفي SSL.com لتزويدك بمزيد من التفاصيل حول عملية الطلب والتصديق.