المُقدّمة

في السنوات الأخيرة ، رأينا الويب ومجموعة متنوعة من الصناعات التي تدفعه (مثل المتصفحات ومحركات البحث وما إلى ذلك) تبدأ في أخذ أمان المستخدم على محمل الجد. Chrome الآن تحذير المستخدمين من مواقع HTTP مع المزيد من المتصفحات الجاهزة للمتابعة ، بينما أكد بحث Google أنها تقدم تعزيزات لترتيب محرك البحث لـ HTTPS المواقع.

حفزت هذه التطورات جزءًا كبيرًا من مالكي مواقع الويب على نقل خوادمهم بعيدًا عن HTTP القديم غير الآمن إلى HTTPS البديل الأكثر أمانًا. (يعتبر HTTPS أكثر أمانًا لأنه يتطلب مصادقة الخوادم عبر شهادات SSL كوسيلة لحماية المستخدمين من معظم أنواع هجمات الشبكة.)

ومع ذلك ، فإن غالبية مواقع الويب طبقت HTTPS فقط لمكوناتها الأكثر أهمية ، مثل تسجيل الدخول أو طلبات POST ، ولكن لا يزال بإمكانها استخدام HTTP لوظائف "غير حرجة" أخرى.

كان هذا منطقيًا في الأيام الأولى من HTTPS ، نظرًا لأن الاتصالات المشفرة أكثر تكلفة من الناحية الحسابية بسبب الحاجة إلى إجراء المصافحة لكل اتصال جديد. علاوة على ذلك ، في ذلك الوقت ، لم تكن العديد من منصات تطوير الويب والمكتبات والبيئات المستخدمة على نطاق واسع جاهزة لبروتوكول HTTPS - وهي حقيقة تسببت في صداع لا ينتهي للمسؤولين والمطورين في شكل تعطل التطبيقات في وقت متأخر من الليل أو أخطاء غامضة في وقت التشغيل.

بالطبع ، هذا ليس صحيحًا بعد الآن - في الواقع ، كما سيقول هذا المقال ، ليس باستخدام HTTPS ل من جميع اتصالات موقعك على الويب سيئة بالفعل لنشاطك التجاري.

محتوى مختلط

يتم استدعاء مواقع الويب التي لا تقدم جميع محتوياتها عبر HTTPS محتوى مختلط مواقع الويب. أكاديمي ورقة وجدت في عام 2015 أن أكثر من 43٪ من عيّنتهم لأفضل 100,000 ألف من أليكسا قدمت نوعًا واحدًا على الأقل من المحتوى المختلط.

على الرغم من أن هذا لا يبدو أمرًا كبيرًا ، إلا أن المحتوى المختلط يمكن أن يكون خطيرًا جدًا للمستخدمين ، ولكن يمكن أن يكون له أيضًا آثار سلبية على مواقع الويب أيضًا.

القضايا الأمنية

أهم سبب لاستخدام HTTPS لموقع الويب بأكمله هو الأمان. اتصال HTTP واحد غير محمي هو كل ما يحتاجه المتسللون. مهاجمون في الوسط (MITM) يمكنك استبدال أي محتوى HTTP على صفحتك من أجل سرقة بيانات الاعتماد والجلسات ، أو الحصول على بيانات حساسة ، أو تشغيل برامج استغلال المتصفح وتثبيت البرامج الضارة على أجهزة الكمبيوتر الخاصة بزائريك.

من الطبيعي أن يؤدي اختراق موقعك على الويب إلى جعل المستخدمين لا يثقون به ويتجنبونه في المستقبل ، مما يضر بسمعتك عبر الإنترنت بشكل فعال.

كل من Firefox و Chrome بدأت لحظر المحتوى المختلط افتراضيًا ، مما يسمح للمستخدمين باختيار تحميل المحتوى يدويًا عبر HTTP. ومع ذلك ، نظرًا لأن المحتوى المختلط يمثل خطرًا أمنيًا ، يعرض كلا المستعرضين تحذيرًا مختلطًا بالمحتوى للمستخدمين ، والذي يمكن أن يؤثر سلبًا على سمعة موقع الويب الخاص بك.

مشاكل الأداء

إلى جانب الأمن ، اعتماد متزايد HTTP / 2 من قبل الصناعة جلبت العديد من ترقيات الأداء والأمن إلى الويب.

على الرغم من أن الزيادة في الأداء تبدو غير بديهية منذ HTTP / 2 يعمل فقط عبر اتصالات HTTPS المشفرة ، يسمح البروتوكول للمتصفحات باستخدام اتصال واحد مشفر مع خادم ويب HTTPS لجميع اتصالاتهم.

تؤدي إعادة استخدام نفس الاتصال إلى إزالة النفقات العامة المفروضة من خلال إنشاء اتصالات جديدة بشكل متكرر (أي أن المصافحة مرة أخرى). وهذا يعني أن القفز من اتصالات HTTPS المشفرة إلى HTTP غير المشفر على موقع ذي محتوى مختلط هو في الواقع أبطأ وأكثر تطلبًا من الموارد من زيارة موقع محمي بالكامل باستخدام اتصال HTTPS واحد.

HTTP / 2 ينفذ أيضا 0-RTT وضع استئناف الجلسة ، مما يسمح للمتصفحات باستئناف الجلسة المتوقفة مؤقتًا مع موقع ويب HTTPS الذي زاروه من قبل ، وذلك باستخدام طلب واحد فقط (بدلاً من مصافحة كاملة). وهذا يجعل استئناف HTTP / 2 على الأقل سريعًا مثل اتصال HTTP غير المشفر ، مع الاستمرار في تقديم جميع مزايا HTTPS. إن تقديم محتوى مختلط يعني أن موقعك على الويب لا يمكنه الاستفادة الكاملة من هذا أو أي من الميزات الرائعة الأخرى لـ HTTP / 2.

في كلتا الحالتين ، يعمل HTTP / 2 على تحسين سرعة اتصال الزائر بموقعك - وتساهم السرعة في ذلك. دراسات أظهرت على مر السنين أن الاستجابة وسرعة تحميل الصفحة من المتطلبات الحاسمة لتصميم واجهة المستخدم. كلما كان وقت استجابة الموقع أبطأ ، قل احتمال استمرار المستخدمين في التفاعل ، وتؤثر مشاركة المستخدم بشكل مباشر على تجربة مستخدم موقع الويب الخاص بك (وبالتالي معدلات التحويل).

يمكن أن يؤثر المحتوى المختلط أيضًا على الأداء في مستوى تقنيات الويب الأساسية المستخدمة في موقع الويب الخاص بك. المتصفحات الآن الحد من ميزات جافا سكريبت مثل عمال الخدمة ودفع الإخطارات لتأمين السياقات فقط ، لأنه يمكن أن يسيء استخدامها من قبل المتسللين لأغراض ضارة. هذا يعني مرة أخرى أن موقعك على الويب لا يمكنه الاستفادة من أي من هذه التقنيات عند تقديم محتوى مختلط.

قضايا تحسين محركات البحث

محرك البحث الأمثل (كبار المسئولين الاقتصاديين) هو الخبز والزبدة من المسوقين التجاريين عبر الإنترنت. يشير تحسين محركات البحث إلى ممارسة تحسين ترتيب موقع الويب في صفحة نتائج محرك البحث (SERP) ، مما يؤثر بشكل مباشر على حجم حركة المرور على الموقع.

أكدت Google أن خوارزمية ترتيب نتائج البحث الخاصة بها تعطي دفعة صغيرة لترتيب مواقع الويب التي يتم تقديمها عبر HTTPS. نظرًا لأن التعزيز يتم في الوقت الفعلي وكل عنوان URL ، فإن تقديم موقع ويب بالكامل عبر HTTPS سيؤدي إلى تعزيز تحسين محركات البحث لموقع الويب بالكامل (بدلاً من عناوين URL التي يتم تقديمها عبر HTTPS فقط). من المؤكد أن تعزيز إشارة التصنيف هذا خفيف جدًا عند مقارنته بالآخرين مثل المحتوى عالي الجودة أو حركة مرور المستخدم ، ولا يزال يكافئ استثمارك في إزالة المحتوى المختلط.

جوجل أيضا في الآونة الأخيرة أعلن يتم أخذ سرعة تحميل الصفحة والأداء العام لموقع الويب في الاعتبار (ثقيل) عند تحديد الترتيب. هذا يعني أن تحسينات أداء HTTP / 2 وإزالة المحتوى المختلط يمكن أن تعمل معًا لتعزيز رؤية موقع الويب الخاص بك على الويب.

أخيرًا ، إذا كنت ترغب في الاستفادة الكاملة من SSL في تحسين محركات البحث لموقع الويب الخاص بك ، فقد تفكر في ذلك شهادات EV لـ SSL.com، والتي تقدم أعلى الضمانات للزائرين عبر مؤشرات الأمان (مثل ذلك الشريط الأخضر في المتصفح) للحفاظ على أمنهم والتفاعل مع المحتوى الخاص بك - وزيارات أطول تساوي تصنيفات أعلى.

تحذيرات المتصفح المختلط المحتوى

يتوقع زوار المواقع المحمية بواسطة طبقة المقابس الآمنة (ويستحقون) حماية سلسة. عندما لا يوفر الموقع حماية كاملة لجميع المحتويات ، سيعرض المتصفح تحذيرًا "محتوى مختلط". عندما يرى عملاؤك هذا التحذير ، يمكنهم الرد بإحدى طريقتين. اذا هم لا خذ الأمن على محمل الجد ، وسوف يتجاهله ، وينقر عليه ويفترض أن كل شيء سيكون على ما يرام (سيء جدًا). اذا هم do خذ الأمن على محمل الجد ، وسوف يهتمون به ، ويعودون من موقعك ويفترضون ذلك لصحتك! لا تأخذ الأمن على محمل الجد (بل أسوأ).

علاوة على ذلك ، ستحظر جميع المتصفحات الحديثة الأنواع الخبيثة من المحتوى المختلط - وبذلك قد يؤدي ذلك إلى تعطيل موقعك.

أفضل حل ، بالطبع ، هو التأكد من أن هذه التحذيرات و / أو الكتل لن تحدث في المقام الأول من خلال تكوين موقعك بشكل صحيح لخدمة المحتوى الآمن فقط.

لماذا أرى هذا التحذير؟

يعني تحذير المحتوى المختلط أنه يتم عرض كل من العناصر الآمنة وغير الآمنة على صفحة يجب تشفيرها بالكامل. يجب أن تحتوي أي صفحة تستخدم عنوان HTTPS على جميع المحتويات الواردة من مصدر آمن. تعتبر أي صفحة ترتبط بمورد HTTP غير آمنة ويتم الإبلاغ عنها من قبل المتصفح الخاص بك كمخاطرة أمنية.

تنقسم التحذيرات ذات المحتوى المختلط إلى فئتين: محتوى سلبي مختلط و محتوى نشط مختلط.

محتوى سلبي مختلط

يشير المحتوى السلبي إلى العناصر التي يمكن استبدالها أو تغييرها ولكن لا يمكن تغيير أجزاء أخرى من الصفحة - على سبيل المثال ، رسم أو صورة. ربما يكون السبب الأكثر شيوعًا لجميع تحذيرات المحتوى المختلط هو عندما يتم تكوين موقع آمن (من الناحية النظرية) لسحب الصور من مصدر غير آمن.

يتم تقديم طلبات HTTP السلبية عبر هذه العلامات:<audio>(src ينسب)<img> (src ينسب)<video> (src ينسب)<object> مصادر فرعية (عندما <object> ينفذ طلبات HTTP)

محتوى نشط مختلط

يمكن أن يغير المحتوى النشط صفحة الويب نفسها. قد يسمح هجوم man-in-the-middle بطلب محتوى HTTP على أي صفحة HTTPS ليتم اعتراضها و / أو إعادة كتابتها. هذا يجعل المحتوى الضار النشط خطيرًا للغاية - يمكن سرقة بيانات اعتماد المستخدم والبيانات الحساسة أو تثبيت البرامج الضارة على نظام المستخدم. على سبيل المثال ، القليل من JavaScript في صفحة إنشاء حساب مصممة لمساعدة المستخدمين على إنشاء كلمة مرور عشوائية يمكن استبدالها برمز يوفر كلمة مرور عشوائية ولكن تم إنشاؤها مسبقًا بدلاً من ذلك ، أو لتقديم كلمة مرور آمنة بطريقة أخرى سراً إلى طرف ثالث .

يمكن استغلال المحتوى المختلط النشط للتنازل عن البيانات الخاصة الحساسة ، ولكن حتى صفحات الويب التي تواجه الجمهور والتي تبدو غير ضارة يمكنها الاستمرار في إعادة توجيه الزوار إلى مواقع خطرة ، أو تقديم محتوى غير مرغوب فيه أو سرقة ملفات تعريف الارتباط للاستغلال.

<script> (src ينسب)<link> (href سمة) (وهذا يشمل أوراق أنماط CSS)XMLHttpRequest طلبات الكائن<iframe> (src الصفات)جميع الحالات في CSS حيث يتم استخدام قيمة url (

@font-face, cursor, background-image، وما إلى ذلك)<object> (data ينسب)ستحظر جميع المتصفحات الحديثة المحتوى المختلط النشط افتراضيًا (مما قد يؤدي إلى كسر موقع تم تكوينه بشكل غير صحيح)

لماذا وكيفية إصلاح تحذيرات المحتوى المختلط

يتيح تأمين موقع الويب الخاص بك للزائرين الوثوق بك ، وهو أمر مهم للغاية. ومع ذلك ، فإن التخلص من كل المحتوى غير الآمن من موقعك له فائدة أكبر تتمثل في التخلص من التحذيرات الإيجابية الخاطئة - إذا تم اختراق موقعك الذي تم تكوينه بشكل صحيح ، فإن أي عنصر غير آمن يدرجه المهاجم سيطلق تحذير المحتوى المختلط ، مما يمنحك سلكًا إضافيًا للكشف ومعالجة هذه القضايا.

مرة أخرى ، فإن أفضل طريقة لتجنب مشكلات المحتوى المختلط هي عرض كل المحتوى عبر HTTPS بدلاً من HTTP.

بالنسبة لمجالك الخاص ، قم بتقديم كل المحتوى كـ HTTPS وإصلاح الروابط الخاصة بك. غالبًا ما يكون إصدار HTTPS للمحتوى موجودًا بالفعل وهذا يتطلب فقط إضافة "s" إلى الروابط - http:// إلى https://.

بالنسبة إلى المجالات الأخرى ، استخدم إصدار HTTPS الخاص بالموقع إذا كان متاحًا. إذا لم يكن HTTPS متاحًا ، فيمكنك محاولة الاتصال بالمجال وسؤالهم عما إذا كان بإمكانهم إتاحة المحتوى عبر HTTPS.

بدلاً من ذلك ، يتيح استخدام "عناوين URL النسبية" للمتصفح اختيار HTTP أو HTTPS تلقائيًا ، بناءً على البروتوكول الذي يستخدمه المستخدم. على سبيل المثال ، بدلاً من الارتباط بصورة باستخدام ارتباط بـ "المسار المطلق" لـ:

يمكن أن يستخدم الموقع مسارًا نسبيًا:

يسمح هذا للمتصفح بإضافة أي منهما تلقائيًا http: or https: إلى بداية عنوان URL حسب الحاجة. (لاحظ أن الموقع المرتبط سيحتاج إلى تقديم المورد عبر كل من HTTP و HTTPS حتى تعمل عناوين URL النسبية.)

الكروم

برنامج فايرفوكس

إنترنت إكسبلورر

أدوات ممتازة للمساعدة في تعقب الروابط غير SSL في كود المصدر الخاص بك هي أدوات المطور المضمنة في برنامج فايرفوكس و الكروم المتصفحات. يمكن أن تكون المعلومات حول إجبار خادم Apache على التعامل مع HTTPS فقط وجدت هنا.

مشكلة الطلب الأول

نأمل أنه حتى هذه اللحظة ، قدمت هذه المقالة بعض الحجج الجيدة ضد المحتوى المختلط ، على الرغم من أنه حتى إذا قررت ترحيل موقع الويب الخاص بك بالكامل إلى HTTPS ، فلا تزال هناك بعض التحسينات التي يمكنك إجراؤها.

عندما يقوم المستخدمون بكتابة عنوان URL لموقع الويب الخاص بك في مستعرض ، فإنهم عادة لا يكتبون اسم البروتوكول بالكامل (على سبيل المثال https://). بطبيعة الحال ، لا يعرف المستعرض البروتوكول الذي يتم عرض موقعك على الويب بموجبه ويفترض أنه HTTP الافتراضي.

إذا تم تكوين موقع الويب الخاص بك بشكل صحيح ، فسوف يعيد توجيه المتصفح (عبر ردود HTTP 301/302) إلى مثيل HTTPS الخاص به ؛ على الرغم من أن هذا يعني أنه يجب على المتصفحات تنفيذ طلبين بدلاً من طلب HTTPS واحد عند زيارة موقع الويب لأول مرة.

يمكن أن يكون هذا مشكلة لأن المستخدمين يمكنهم إدراك التأخير ، والحصول على انطباع أول سيئ عن الموقع. على هذا النحو ، سيكون من غير المرجح أن يلتزموا به مما قد يؤدي في النهاية إلى انخفاض حركة الزوار.

علاوة على ذلك ، يمكن للمتسللين اعتراض طلب HTTP الأول لقراءته أو تعديله قبل الوصول إلى الخادم. من الشائع حدوث هذا النوع من الحالات تنفيذ هجوم شبكة يسمى تجريد SSL والذي يسمح للمهاجم باستبدال اتصال HTTPS باتصال HTTP غير محمي.

أمن النقل الصارم HTTP لإنقاذ

HTTP نقل صارم الأمن or HSTS هي محاولة لحل هذه المشكلة. يُنفذ HSTS ، الذي تم تنفيذه بواسطة فريق مهام هندسة الإنترنت (IETF) في RFC 6797 ، رأس HTTPS يمكن لخوادم الويب تضمينه في ردودهم. يوجه هذا العنوان المتصفحات المتوافقة إلى استخدام HTTPS دائمًا عند زيارة أحد مواقع الويب. تنطبق HSTS على جميع الطلبات بما في ذلك الصور وأوراق أنماط CSS وأي مورد ويب آخر.

كما قد تتخيل ، يجب على المتصفح أولاً انظر تعريف رأس HSTS لتكريمه ، مما يعني أن HSTS يعتمد على عدم تمكن المهاجمين من اعتراض طلب HTTP الأول. ونتيجة لذلك ، فإن HSTS في حد ذاته ليس حلاً كاملاً ولكنه حل بديل بسيط لتجريد SSL.

التحميل المسبق لـ HSTS

لحسن الحظ ، توصل مشروع Chromium إلى حل أطلقوا عليه اسمًا التحميل المسبق لـ HSTS، والتي تتكون من الاحتفاظ بقائمة عامة من مواقع الويب التي طلبت وظيفة التحميل المسبق لـ HSTS. عند زيارة أحد مواقع الويب ، ستقوم متصفحات Chromium بالتشاور مع القائمة وإذا تم العثور على الموقع هناك ، فسوف يواصلون التواصل معه عبر HTTPS (بما في ذلك الطلب الأول) بغض النظر عن السجل السابق أو إدخال المستخدم.

ونتيجة لذلك ، يمكن أن يؤدي التحميل المسبق إلى تحسين أداء موقع الويب وأمانه عن طريق إزالة طلب HTTP الأولي. بالإضافة إلى ذلك ، يمكن أن يعزز بشكل غير مباشر ترتيب SERP لموقعك وتجربة المستخدم.

تتشاور أيضًا جميع المتصفحات الرئيسية (Google Chrome و IE / Edge من Microsoft و Safari من Apple و Mozilla's Firefox و Opera) مع قائمة التحميل المسبق لـ HSTS من Chromium ، مما يعني أن الانضمام إلى هذه القائمة سيوفر مزايا التحميل المسبق لزوارك أيًا كان المتصفح الذي يستخدمونه.

ومع ذلك ، سنكون مقصرين إذا لم نذكر أن هناك مخاوف بشأن قابلية التوسع في حل قائمة التحميل المسبق HSTS - لا يمكن أن يشمل جميع مواقع الويب في الإنترنت بسبب الحجم العملي وقيود التعقيد الحسابي ، وبالتالي قد يصبح الدخول أكثر صعوبة بشكل متزايد مع مرور الوقت ، يصبح التحميل المسبق لـ HSTS أكثر اعتمادًا.

كيف يمكنني الانضمام؟

إذا كنت مهتمًا بالانضمام إلى قائمة التحميل المسبق لـ HSTS ، فيرجى مراعاة أنه يجب على موقع الويب الخاص بك اتباع قواعد معينة. نشر مشروع Chromium قائمة متطلبات التقديم لمواقع الويب التي تتطلع للانضمام إلى موقع الويب الخاص بمشروعهم. تم تضمين المتطلبات حرفيًا في القائمة التالية ، ولكن يمكنك العثور على مزيد من التفاصيل في HSTS RFC 6797.

ليتم قبولك في قائمة التحميل المسبق لـ HSTS ، يجب أن يكون موقعك على الويب:

- تقديم شهادة صالحة.

- أعد التوجيه من HTTP إلى HTTPS على نفس المضيف ، إذا كنت تستمع على المنفذ 80.

- تخدم جميع المجالات الفرعية عبر HTTPS. على وجه الخصوص ، يجب عليك دعم HTTPS لـ

wwwالمجال الفرعي في حالة وجود سجل DNS لهذا المجال الفرعي. - تقديم رأس HSTS متوافق مع RFC 6797 في المجال الأساسي لطلبات HTTPS:

- •

max-ageيجب ألا يقل عن 31536000 ثانية (سنة واحدة). - •

includeSubDomainsيجب تحديد التوجيه. - •

preloadيجب تحديد التوجيه.

- •

- إذا كنت تعرض إعادة توجيه إضافية من موقع HTTPS ، فيجب أن تكون إعادة التوجيه هذه أيضا تحتوي على رأس HSTS متوافق (كما يجب أن تكون الصفحة التي تعيد التوجيه إليها).

في ما يلي مثال لرأس HSTS صالح.

أمن النقل الصارم: الحد الأقصى للعمر = 63072000 ؛ includeSubDomains ؛ التحميل المسبق

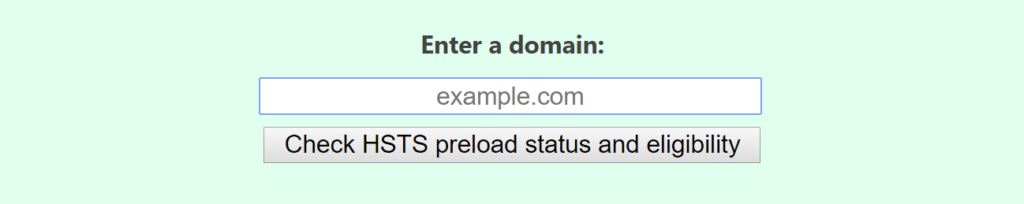

يمكنك اختبار الأهلية الخاصة بك من خلال زيارة موقع قائمة التحميل المسبق وإدخال المجال الخاص بك في مربع الإدخال. سيشير تطبيق الويب هناك إلى المشكلات (إن وجدت) التي تحتاج إلى إصلاحها.

لسوء الحظ ، لا يسمح تعقيد المواقع الحديثة للمرء بالوصول إلى تكوين خادم واحد يناسب الجميع من أجل التحميل المسبق لـ HSTS لتضمينه في هذه المقالة. يمكن أن تكون هناك مشكلات في وقت التشغيل مع جهات خارجية أو مكونات مخصصة أخرى يجب حلها بشكل فردي.

على الرغم من أن مشروع Chromium تضمن بعض توصيات النشر في موقع التحميل المسبق ، إلا أننا سعداء دائمًا بمساعدة عملائنا على تحسين أمان اتصالاتهم. فقط أرسل لنا رسالة بريد إلكتروني على support@ssl.com وسيسعد أحد الخبراء بمناقشة أفضل مسار إلى الأمام لتلبية احتياجاتك الأمنية.

وفي الختام

أصبح HTTPS بروتوكول اتصالات الويب الافتراضي ، ولا يمكن أن يكون للالتزام به تأثيرًا إيجابيًا إلا على مالكي المواقع والزوار. نوصي بإزالة أي محتوى مختلط من مواقع الويب الخاصة بك لتجنب المشاكل غير الضرورية (والمستخدمين غير الراضين).

كالعادة ، شكرا على الاختيار SSL.com، حيث نعتقد أن الإنترنت الآمن هو إنترنت أفضل.