X.509 е стандартен формат за сертификати за публичен ключ, цифрови документи, които сигурно свързват двойки криптографски ключове с идентичности като уебсайтове, лица или организации.

Представен за първи път през 1988 г. заедно със стандартите X.500 за електронни справочни услуги, X.509 е адаптиран за използване от Интернет от инфраструктурата с публичен ключ на IETF (X.509) (PKIX) работна група. RFC 5280 профилира X.509 v3 сертификата, списъка за отмяна на сертификат X.509 v2 (CRL) и описва алгоритъм за валидиране на пътя на сертификата X.509.

Общите приложения на сертификатите X.509 включват:

- SSL /TLS намлява HTTPS за удостоверено и криптирано уеб сърфиране

- Подписан и криптиран имейл чрез S/MIME протокол

- Подписване на код

- Подписване на документ

- Удостоверяване на клиента

- Електронно удостоверение, издадено от правителството

Ключови двойки и подписи

Независимо от предназначението си (ите) за приложение, всеки сертификат X.509 включва a публичен ключ, цифров подписи информация както за самоличността, свързана със сертификата, така и за неговото издаване орган за сертифициране (CA):

- - публичен ключ е част от a двойка ключове това включва и a частен ключ, Частният ключ се запазва, а публичният ключ е включен в сертификата. Тази двойка публичен / частен ключ:

- Позволява на собственика на частния ключ да подписва цифрово документи; тези подписи могат да бъдат проверени от всеки със съответния публичен ключ.

- Разрешава на трети страни да изпращат съобщения, криптирани с публичния ключ, които само собственикът на частния ключ може да декриптира.

- A цифров подпис е кодиран хеш (дайджест с фиксирана дължина) на документ, който е шифрован с частен ключ. Когато сертификат X.509 е подписан от публично доверен CA, като например SSL.com, сертификатът може да се използва от трета страна за проверка на самоличността на лицето, което го представя.Забележка: Не всички приложения на сертификати X.509 изискват обществено доверие. Например, една компания може да издава свои собствени сертификати, които се доверяват на частни лица, за вътрешна употреба. За повече информация, моля, прочетете нашата статия на Частни срещу публични PKI.

- Всеки сертификат X.509 включва полета, посочващи предмет, издаване на СОи друга необходима информация като сертификат версия намлява срок на валидност, В допълнение, v3 сертификатите съдържат набор от разширения които дефинират свойства като приемливо използване на ключове и допълнителни идентичности, към които да се свърже двойка ключове.

Полета и разширения за сертификати

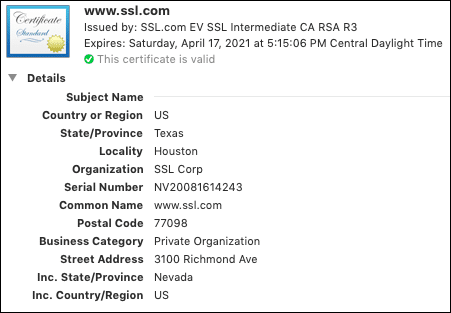

За да прегледаме съдържанието на типичен X.509 сертификат в дивата природа, ще разгледаме SSL / www.ssl.comTLS сертификат, както е показано в Google Chrome. (Можете да проверите всичко това в собствения си браузър за всеки уебсайт на HTTPS, като щракнете върху ключалката в лявата част на адресната лента.)

- Първата група детайли включва информация за Тема:, включително името и адреса на компанията и Често срещано име (или напълно квалифицирано име на домейн) на уебсайта, който сертификатът има за цел да защити. (Забележка: - Сериен номер показано в това поле е идентификационен номер на фирмата в Невада, а не серийният номер на самия сертификат.)

- Превъртайки надолу, срещаме информация за Емитент, Не случайно в този случай организация е „SSL Corp“ както за субекта, така и за издателя, но за издателя Често срещано име е името на сертификата за издаване на CA, а не на URL.

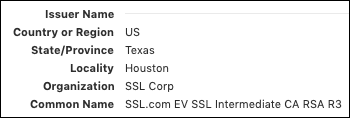

- Под издателя виждаме сертификата Сериен номер (положително цяло число, уникално идентифициращо сертификата), Версия X.509 (3), Алгоритъм за подписи дати, посочващи сертификата Период на валидност.

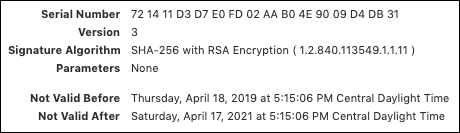

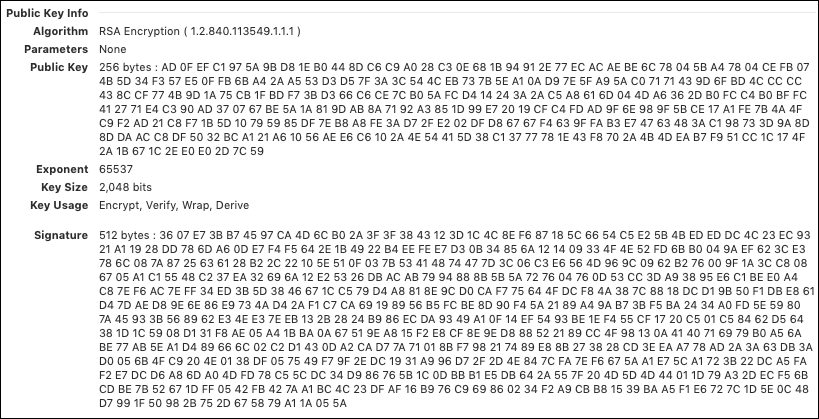

- След това стигаме до публичен ключ, Подписи свързаната с тях информация.

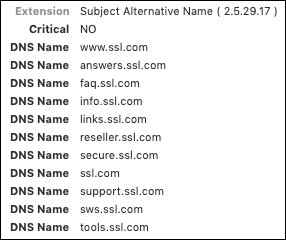

- В допълнение към полетата по-горе, сертификатите X.509 v3 включват група от Разширения които предлагат допълнителна гъвкавост при използването на сертификати. Например, the Алтернативно име на темата разширението позволява сертификата да бъде обвързан с множество идентичности. (По тази причина понякога се наричат сертификати с множество домейни SAN сертификати). В примера по-долу можем да видим, че сертификатът всъщност обхваща единадесет различни поддомейни SSL.com:

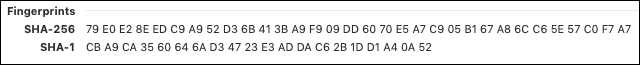

- - Пръстови отпечатъци показани под информацията за сертификата в Chrome не са част от самия сертификат, а са независимо изчислени хешове, които могат да се използват за уникално идентифициране на сертификат.

Вериги за сертификати

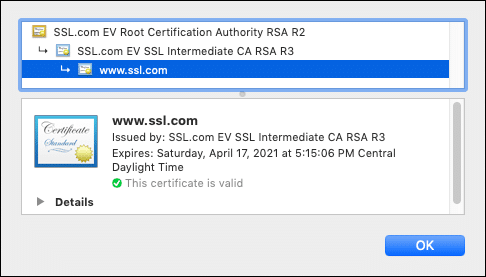

По административни и свързани със сигурността причини, сертификатите X.509 обикновено се комбинират окови за валидиране. Както е показано на екранната снимка от Google Chrome по-долу, SSL /TLS сертификатът за www.ssl.com е подписан от един от междинните сертификати на SSL.com, SSL.com EV SSL Intermediate CA RSA R3. На свой ред междинният сертификат е подписан от EV RSA корен на SSL.com:

За публично надеждни уебсайтове, уеб сървърът ще предостави своето краен субект сертификат, плюс всички междинни продукти, необходими за валидиране. Основният сертификат на CA с неговия публичен ключ ще бъде включен в операционната система и / или приложението на браузъра на крайния потребител, което ще доведе до пълно верига на доверие.

отменяне

X.509 сертификати, които трябва да бъдат обезсилени преди техните Не важи след дата може да бъде отменено, Както е споменато по-горе, RFC 5280 профили списъци за отмяна на сертификати (CRL), списъци с отменени сертификати с отметка във времето, които могат да бъдат заявявани от браузъри и друг клиентски софтуер.

В мрежата CRL се оказаха неефективни на практика и бяха заменени от други решения за проверка на отмяна, включително протокола OCSP (публикуван в RFC 2560), OCSP Stapling (публикувано в RFC 6066, раздел 8, като „Искане за статус на сертификат“) и асортимент от специфични за доставчика решения, внедрени в различни уеб браузъри. За повече информация относно трънливата история на проверките за отмяна и как настоящите посетители проверяват състоянието на отмяна на сертификатите, моля, прочетете нашите статии, Оптимизация на зареждането на страницата: OCSP телбод, и Как браузърите се справят с отменен SSL /TLS Сертификати?

Често задавани въпроси

X.509 е стандартен формат за сертификати за публичен ключ, цифрови документи, които сигурно свързват двойки криптографски ключове с идентичности като уебсайтове, лица или организации. RFC 5280 профилира X.509 v3 сертификата, списъка за отмяна на сертификат X.509 v2 (CRL) и описва алгоритъм за валидиране на пътя на сертификата X.509.

Общите приложения на сертификатите X.509 включват SSL /TLS намлява HTTPS за удостоверено и криптирано сърфиране в мрежата, подписан и криптиран имейл чрез S/MIME протокол, подписване на код, подписване на документ, удостоверяване на клиента, и държавно издаден електронен документ за самоличност.