Ядрените учени се превръщат в мишени на руски хакери

Cold River е базирана в Русия хакерска група, която наскоро стартира серия от кибератаки, насочени срещу американски учени в три ядрени изследователски съоръжения. Ройтерс съобщи, че между август и септември 2022 г. Cold River се насочи към различни инженери в Brookhaven, Lawrence Livermore и Argonne National Labs. Записите за наблюдение на киберсигурността ясно показват дейността, но степента на успех или неуспех е неизвестна. Подробна информация можете да намерите тук.Нахлуванията се синхронизират с изпращането на инспектори от ООН в най-голямата ядрена централа в Европа в Украйна, която беше атакувана като част от руско-украинската война. Докато руското правителство отрича участието си в Cold River, различни разузнавателни агенции и организации за киберсигурност го потвърдиха. За щастие атаките бяха бързо овладени и не представляваха заплаха за световната сигурност.

SSL.com отговор

Защитата на киберсигурността в ядрените съоръжения и изследователските лаборатории на страната е много стегната. Тази атака показва, че дори най-защитените съоръжения са обект на проникване в сигурността. SSL.com отговаря на много правителствени и общински случаи на използване на сигурността с a PKIбазиран пакет от решения. Това включва решения за национални програми за идентификация, сертификати за удостоверяване на клиента за защитен потребителски достъп, криптирана електронна поща и подписване на код за разработка на системи. Моля щракнете тук за достъп до доклад на SSL.com за това как поддържаме различни национални правителства.

.jpg?width=1116&upscale=true&name=pexels-pixabay-207580%20(1).jpg)

CircleCI беше нарушен, издава предупреждения и съвети на своите клиенти

Хостуваните услуги за разработка като CircleCI, GitHub, Jenkins и Travis CI стават чести мишени на хакери. При нарушение, обявено от CircleCI миналия декември, токените за сигурност и други тайни, използвани от разработчиците, бяха изложени на неидентифициран хакерски екип. CircleCI изчислява, че над един милион акаунта на разработчици са били потенциално компрометирани. Информацията е налична тук.CI/CD каналите и хранилищата, фокусирани върху подобряването на циклите на разработка на софтуер, представят множество заплахи и уязвимости. Това се дължи на нарастващата зависимост от библиотеки с отворен код, споделяне на хранилища и уязвими сървъри.

Атаките срещу CI/CD тръбопроводи се считат за атаки по веригата на доставки. При което кодът, разработен за по-нататъшно разпространение, е целта. Има множество примери за атаки от този характер. Скорошен пример е Слънчеви ветрове атака, при която кодът е инжектиран със злонамерен софтуер, което в крайна сметка създава задни врати на клиентите на Solar Winds, които са били инструктирани да актуализират своя софтуер. След като задните врати бяха установени, хакерите имаха достъп до хиляди различни системи по целия свят, включително различни правителствени агенции.

SSL.com отговор

Използването на подписване на код е добро възпиращо средство. SSL.com има кодово подписване налични сертификати с възможност за сканиране на зловреден софтуер. Чрез получаване на сертификат за подписване на код могат да се настроят рутинни процедури за непрекъснато подписване на код, приложения, драйвери и файлове с цифров подпис. Използването на подписване на код предотвратява подправяне на код и потвърждава собствеността върху кода. Сертификатът за подписване на код може да бъде интегриран в процеса с помощта на услугата за отдалечено подписване на код eSigner на SSL.com. Като алтернатива може да се използва сертификат за подписване на код с физически USB токен, който съдържа ключ за подписване. Подписването на злонамерен код може също да се приложи за сканиране на код преди подписване. Ако бъде открит злонамерен софтуер, процесът на подписване се задържа, докато настъпи отстраняване. Може да се намери конкретна информация тук.

Системите за човешки ресурси на Five Guys Burger Chain са хакнати

Five Guys Enterprises, LLC. наскоро претърпя пробив в киберсигурността. Един от техните сървъри, който съхраняваше лична информация от кандидатури за работа, беше хакнат. Информация за кандидатите, включително шофьорски книжки и социалноосигурителни номера, изглежда е била целта. Five Guys възприе проактивен подход, като предложи кредитен мониторинг на засегнатите кандидати. Не е ясно какви други стъпки са предприети. Допълнителна информация относно атаката може да бъде намерена тук.Множество организации за киберсигурност се включиха в тази атака. Те смятат, че остатъчният ефект от откраднатите данни в природата е по-тежък, отколкото изглежда. Адаптивните участници в заплахите стават по-креативни с това как се използва открадната информация, докато използват сценария на атаката като разузнавателен акт за планиране на бъдещи атаки.

Ресторантите са склонни да използват недостатъчно системи за сигурност поради ниски маржове на печалба и бюджети. За съжаление, системите за набиране на персонал, които взаимодействат с обществеността, са лесни мишени.

Има начини за борба със заплахата. Леки до умерени инвестиции в по-строго многофакторно удостоверяване и системи за наблюдение в реално време можеха да помогнат за отклоняването на тази атака.

SSL.com отговор

Въпреки че кибератаките не могат да бъдат спрени, те могат да бъдат осуетени или насочени към гърне с мед за анализ. Киберсигурността е многопластова инициатива; една малка инвестиция може да помогне много за предотвратяване или отклоняване на атаки. Най-важното е, че е наложително да се гарантира, че продуктите и системите за киберсигурност са конфигурирани правилно. SSL.com разполага с различни сертификати за удостоверяване на клиента. Сертификатите предпазват активите от злонамерени участници, като гарантират, че само удостоверени и валидирани лица получават достъп. Допълнителна информация може да намерите тук.

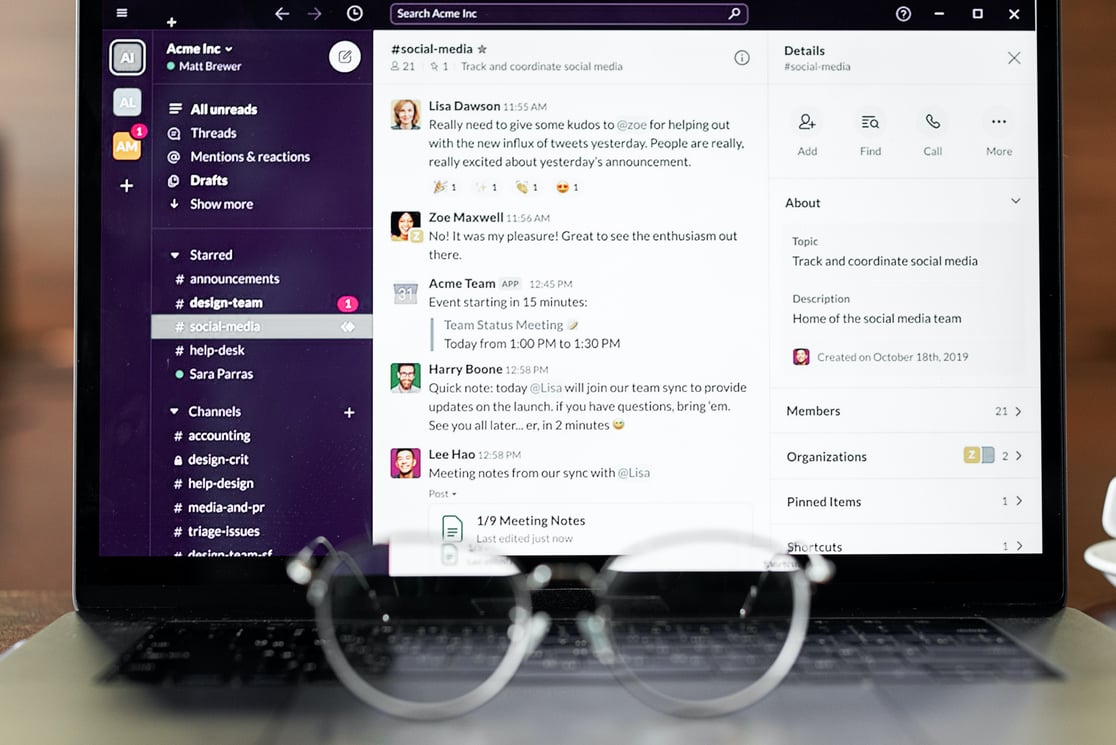

Slack е насочен чрез своето частно хранилище в Github

Дори Slack не е имунизиран срещу проблеми с киберсигурността. Стекът за бизнес комуникация за съобщения, собственост на Salesforce, открадна някои от хранилищата на кодове в GitHub.С клиентска база от над 18 милиона, вниманието на Slacks към киберсигурността е много интензивно. Инцидентът произтича от няколко токена за удостоверяване, откраднати от група служители. Токените позволиха на хакерите да получат достъп до малка колекция от частни хранилища на GitHub на Slack. Въпреки че никое от хранилищата не съдържа клиентски данни, атаката е напомняне, че никоя организация не трябва да оставя бдителността си. Текущата бдителност за сигурността чрез софтуер или управлявани услуги трябва да бъде неразделна част от архитектурата на защитата в дълбочина.

Екипът за сигурност на Slack, подкрепен от екипа за сигурност на Salesforce, действа бързо; незабавно анулиране на токените и затягане на достъпа до неговата онлайн база данни. Екипът е посветен на защитата на поверителността и сигурността на своята клиентска база, като същевременно поддържа целостта на вътрешната организация. Допълнителна информация може да намерите тук. SSL.com отговор

Slack е мащабна операция и екипът й по сигурността е първокласен. Загубата на токени за сигурност е проблематична и е постоянен проблем за организациите, които ги използват. SSL.com внедрява своите идентификационни данни за сертификат за подписване на EV код чрез USB токен, съвместим с FIPS. Способността ни да ги пресъздадем в случай на загуба е отлична. За предпочитане е обаче използването на облачни услуги, които не изискват използване на USB токен. SSL.com разполага с различни услуги, налични в облака, като сертификати за удостоверяване на клиента и използването на eSigner. Винаги, когато има зависимост от физически елемент, SSL.com предпочита да гледа към облака. Можете да намерите информация относно нашите облачни услуги тук.

SSL.com напомняния

Изискванията за съхранение на ключове за подписване на код OV & IV се променят С приноса на по-голямата част от своите членове CA/Browser Forum променя изискванията за съхранение на ключове за подписване на OV & IV код. Датата на промяната е 1 юни 2023 г. Сертификатите за подписване на OV и IV код ще бъдат издадени на Юбико USB токени или достъпни чрез услугата за подписване в облак SSL.com eSigner.Допълнителна информация за тази промяна можете да намерите на Уебсайт на CA/Browser Forum. Научете повече за SSL.com Решение за eSigner: https://www.ssl.com/esigner/.