PKI (Public Key Infrastructure) разчита на публични и частни ключове за криптиране на данни. Хардуерните модули за сигурност (HSM) пазят тези ключове в защитени от фалшифициране кутии. HSM съхраняват и управляват ключовете, предотвратявайки кражба или злоупотреба. Те са жизненоважни за PKI сигурност, позволяваща надеждни онлайн транзакции и комуникации. Тази статия обяснява защо HSM са толкова критични за PKI и онлайн безопасност.

Ролята на инфраструктурата на публичния ключ в криптирането, управлението на сертификати и сигурната комуникация

PKI изпълнява различни важни функции. Той осигурява здрава основа за изграждане на доверие, поддържане на поверителност и улесняване на сигурни транзакции. Следват разширяващите се употреби на PKI в цифровата комуникация:

-

Encryption: PKI улеснява криптирането и декриптирането, което позволява безопасна комуникация. Когато Алис иска да изпрати криптирано съобщение до Боб, тя криптира съобщението с публичния ключ на Боб. Само Боб, който има съответния частен ключ, може да дешифрира и прочете съобщението. Това гарантира, че новините се пазят поверителни, дори ако враговете ги прихванат.

-

Управление на сертификати: PKI включва производство на цифров сертификат, администриране, разпространение, използване, съхранение и отмяна. След удостоверяване на самоличността на обекта, сертифициращите органи издават сертификати. Тези сертификати установяват доверени самоличности, потвърждават целостта на цифровото съдържание и позволяват защитена комуникация.

-

Цифрови подписи: PKI позволява създаване и валидиране на цифрови подписи, които предлагат неотричане и цялост на цифровото съдържание. Когато Алиса подпише цифрово документ, използвайки личния си ключ, всеки с нейния публичен ключ може да потвърди, че тя е подписала документа и не е бил подправен, след като подписът е бил приложен. За по-подробна информация относно сертификатите за подписване на записи и цифровите подписи можете да посетите нашето изчерпателно ръководство на адрес Сертификати за подписване на документи – SSL.com.

-

Сигурно сърфиране в интернет: PKI е основата за безопасно сърфиране в мрежата чрез технологии като сигурност на транспортния слой (TLS) и неговия предшественик, Secure Sockets Layer (SSL). Тези протоколи осигуряват сигурни връзки между уеб браузъри и сървъри, като гарантират, че чувствителните данни, изпратени по интернет, са криптирани и защитени.

-

Сигурен имейл: Използвайки цифрови сертификати, PKI осигурява сигурно предаване на имейл. PKI поддържа автентичността и тайната на имейл съдържанието чрез цифрово подписване и криптиране, предотвратявайки неоторизиран достъп или подправяне. За по-подробна информация относно изпращането на защитен имейл чрез S/MIME (сигурни/многофункционални разширения за интернет поща), можете да посетите нашето изчерпателно ръководство на адрес Ръководство за защитен имейл с S/MIME.

-

IoT (Интернет на нещата) сигурност: С развитието на IoT устройствата, PKI играе важна роля в защитата на връзките на устройствата и поддържането на целостта на изпратените данни. Използвайки цифрови сертификати, PKI позволява удостоверяване на устройството, сигурни актуализации на фърмуера и криптиране на данни в IoT екосистемите. За по-подробна информация относно защитата на интернет на нещата (IoT) със SSL/TLS (Secure Sockets Layer/Transport Layer Security), можете да посетите нашето изчерпателно ръководство на Защита на Интернет на нещата (IoT) със SSL /TLS.

Разбирателство PKIШироката употреба и интегрирането на многобройни аспекти на цифровата комуникация и киберсигурността е от решаващо значение за разбирането на значението на HSM за подобряване на PKI сигурност.

Ролята на хардуерните модули за сигурност в инфраструктурата на публичния ключ

Хардуерните модули за сигурност (HSM) играят важна роля за повишаване на сигурността на инфраструктурата на публичния ключ (PKI) чрез осигуряване на сигурна среда за поддържане и защита на криптографски ключове. HSM са специализирани хардуерни устройства, които използват силни физически и логически техники за сигурност, за да предпазят важни ключове от незаконен достъп и промяна.

Подобряване на сигурността на ключовете

Основната функция на HSM е да защитават криптографските ключове, използвани в PKI. Системите за управление на ключове (HSM) осигуряват сигурна среда за производство на ключове, съхранение и контрол на достъпа. HSM подобряват сигурността на ключовете по следните начини:

Генериране на защитени ключове: HSM създават криптографски ключове в своя безопасен хардуер и осигуряват надежден източник на произволни числа. Това защитава целостта и здравината на ключовете, като предпазва процеса на генериране от външна манипулация или компрометиране.

Дизайн, защитен от фалшифициране и видимо фалшифициране: Физическите методи за сигурност са вградени в HSM, което ги прави защитени от подправяне и подправяне. Имат подсилени корпуси, сензори за откриване на фалшифициране и механизми за самоунищожение, които се активират при нежелан достъп или модификация на устройството. Тези предпазни мерки предпазват от физически атаки, като подправяне или извличане на важни ключове.

Сигурност на съхранението на ключове: HSM сигурно съхраняват криптографски ключове в своя хардуер, предотвратявайки незаконен достъп. Ключовете са криптирани и се съхраняват в защитена памет, която не може да бъде подправена или извлечена. Ключовете остават в безопасност, дори ако нападател получи физически достъп до HSM.

Разтоварване на ресурсоемки операции

HSM подобряват ефективността чрез аутсорсване на изчислително интензивни криптографски процеси от софтуерния слой към специализиран хардуер. Това разтоварване е полезно по няколко начина:

Подобрени криптографски операции: HSM са специално създадени устройства, които се отличават с ефективно изпълнение на криптографски операции. Организациите могат драматично да увеличат скоростта и производителността на криптографските дейности като създаване на ключове, подписване и декриптиране чрез използване на специализирания хардуер в рамките на HSM.

По-ниско натоварване при обработка: Прехвърлянето на криптографски дейности към HSM освобождава мощност за обработка на сървъри или други устройства, което им позволява да се концентрират върху по-важни задължения. Това подобрение подобрява цялостната производителност и мащабируемост на системата, особено в контексти с голям обем криптографски операции.

Защита срещу атаки от страничен канал: Атаките по страничните канали, които използват информация, разлята по време на криптографски операции, са проектирани в HSM. Специализираният хардуер на HSM помага за смекчаване на тези атаки чрез защита на поверителността на важни ключове.

Авторизация и контрол на достъпа

HSM включват силни функции за контрол на достъпа, за да гарантират, че само упълномощени лица или процеси имат достъп и използват криптографски ключове. Сред мерките за контрол на достъпа са:

Authentication: За достъп до съхранените ключове HSM изискват техники за удостоверяване като пароли, криптографски ключове или биометрични елементи. Това забранява на неоторизирани потребители достъп или извличане на ключовете.

Правила за оторизация: Организациите могат да използват HSM, за да задават подробни политики за оторизация, описващи кои обекти или процеси могат да имат достъп до конкретни ключове и да извършват криптографски действия. Това помага да се приложи концепцията за най-малко привилегии чрез предотвратяване на злоупотреба с ключ или неоторизирано използване.

Одит и документация: HSM поддържат подробни одитни регистрационни файлове на дейности по управление на ключове, като използване на ключове, опити за достъп и модификации на конфигурацията. Организациите могат да използват тези регистрационни файлове, за да наблюдават и преглеждат ключови операции, да откриват аномалии и да гарантират съответствие с разпоредбите за сигурност.

Ролята на HSM в PKI е от решаващо значение за защитата на криптографския ключ, разтоварването на процеси, изискващи големи ресурси, и прилагането на строги механизми за контрол на достъпа. Организациите могат да подобрят своите PKI сигурност, мащабируемост и производителност на инсталациите чрез използване на HSM.

Облачни HSM за подписване на документи и кодове

Тъй като все повече фирми приемат облачни изчисления, има по-голяма нужда от сигурни решения за управление на ключове в облака. Хардуерните модули за сигурност (HSM) вече са достъпни като услуга (HSMaaS) от облачни доставчици и доставчици на HSM, което позволява безопасни настройки за създаване и съхранение на ключове. Този раздел ще разгледа облачните HSM, поддържани за подписване на документи. Сертификати за подписване на EV и OV код, техните възможности и важните процедури, свързани с тяхното използване.

Преглед на поддържаните облачни HSM

Понастоящем SSL.com поддържа няколко облачни HSM услуги за издаване на доверени от Adobe сертификати за подписване на документи и сертификати за подписване на код. Нека разгледаме по-подробно три популярни облачни HSM предложения:

AWS облакHSM: Amazon Web Services (AWS) е платформа за облачни изчисления. CloudHSM е услуга, която предоставя одобрени от FIPS 140-2 ниво 3 HSM в облака. AWS CloudHSM предлага специализирани HSM екземпляри, физически разположени в AWS центрове за данни. Той поддържа безопасно съхранение на ключове и криптографски операции и включва архивиране на ключове и висока наличност.

Специализиран HSM за Azure: Специализиран HSM за Azure е продукт на хардуерния модул за сигурност на Microsoft Azure. Той валидира HSM на FIPS 140-2 ниво 3 за безопасно съхранение на ключове и криптографски операции. Azure Dedicated HSM предлага изолиране на клиентски ключове и включва възможности като архивиране и възстановяване на ключове, висока наличност и мащабируемост.

Google Cloud HSM на Google: Google Cloud HSM на Google е услугата за хардуерен модул за сигурност, предоставена от Google Cloud. Той проверява HSM за FIPS 140-2 ниво 3 за сигурно управление на ключове. Google Cloud HSM предлага специализирана услуга за управление на ключове, която включва възможности, включително архивиране и възстановяване на ключове, висока наличност и централизирано управление на ключове.

Според изискванията на Adobe и Microsoft се изисква криптографските ключове, използвани за подписване, да се съхраняват в съвместимо устройство, да не могат да се експортират от устройството и да не са импортирани в устройството. Тези изисквания карат използването на HSM или управляван от клиента HSM, облачна HSM услуга или услуга за подписване в облак като eSigner, изискване.

За да научите повече за това как предоставяме поддръжка за Cloud HSM, моля, vе нашата специална страница.

Поръчване на Атестации и Сертификати

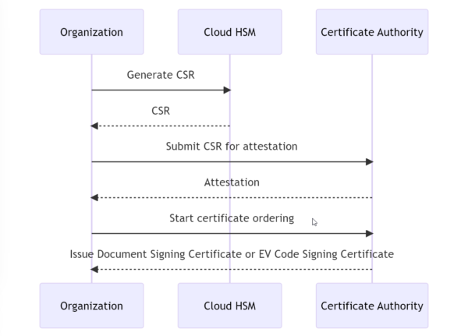

Тъй като облачният HSM не се оперира и управлява от сертифициращия орган, трябва да се следват точни протоколи, за да се гарантира сигурното генериране и съхранение на частни ключове. Въпреки че някои облачни HSM предложения могат да осигурят готова процедура за създаване на доказателство за атестация на ключове за двойките ключове на поръчка на сертификат, има облачни HSM предложения, които не предоставят тази възможност. Въпреки това все още е възможно да се удостовери правилното генериране на ключове и съхранение на ключове чрез ръчна процедура за удостоверяване и проверка. Нека да разгледаме основните стъпки:

Критерии за атестиране: За да се гарантира сигурното генериране и съхранение на частни ключове в рамките на HSM, специалист по киберсигурност с подходяща квалификация трябва да действа като одитор на процеса на генериране на ключове и да удостовери (оттук и терминът „атестация“), че двойка ключове е генерирана и се съхранява по съвместим начин в съвместимо HSM устройство. В случая на SSL.com услугите за удостоверяване могат да бъдат предоставени за облачните HSM услуги, споменати по-горе. Процесът на удостоверяване обикновено завършва със създаване на заявка за подписване на сертификат (CSR) и изпращането му до SSL.com за проверка, след което CSR се използва за генериране на поръчания сертификат.

Поръчка на сертификат: Организациите могат да започнат процедурата за поръчка на сертификат, след като генерирането и съхранението на частния ключ са валидирани. Сертифицираният CSR се подава на сертифициращия орган, който издава сертификат за подписване на документ, OV или EV код за подписване.

За повече информация относно поръчката на сертификат и опциите за проучване посетете нашата страница за поръчка на сертификат на следния URL адрес: Поръчка на SSL.com сертификат.

Формуляр за заявка за услуга Cloud HSM

Ако искате да поръчате цифрови сертификати и да видите персонализираните нива на ценообразуване за инсталиране в поддържано облачно HSM предложение (AWS CloudHSM, Google Cloud Platform Cloud HSM или Azure Dedicated HSM), моля, попълнете и изпратете формуляра по-долу. След като получим вашата заявка, член на екипа на SSL.com ще се свърже с вас с повече подробности относно процеса на поръчка и удостоверяване.