X.509 je standardní formát pro certifikáty veřejného klíče, digitální dokumenty, které bezpečně spojují kryptografické páry klíčů s identitami, jako jsou webové stránky, jednotlivci nebo organizace.

Poprvé představen v roce 1988 spolu se standardy X.500 pro služby elektronických adresářů, byl X.509 upraven pro použití internetem pomocí infrastruktury veřejných klíčů IETF (X.509) (PKIX) pracovní skupina. RFC 5280 profiluje certifikát X.509 v3, seznam odvolání certifikátů X.509 v2 (CRL) a popisuje algoritmus pro ověření cesty certifikátu X.509.

Mezi běžné aplikace certifikátů X.509 patří:

- SSL /TLS a HTTPS pro ověřené a šifrované procházení webu

- Podepsaná a šifrovaná e-mailová adresa prostřednictvím S/MIME protokol

- Podepisování kódu

- Podepisování dokumentů

- Ověření klienta

- Vládní elektronický průkaz totožnosti

Klíčové páry a podpisy

Bez ohledu na zamýšlené použití, každý certifikát X.509 zahrnuje a veřejný klíč, digitální podpisa informace o totožnosti spojené s certifikátem a jeho vydání certifikační autorita (CA):

- Projekt veřejný klíč je součástí pár klíčů to také zahrnuje soukromý klíč. Soukromý klíč je zabezpečený a veřejný klíč je zahrnut v certifikátu. Tento pár veřejných / soukromých klíčů:

- Umožňuje vlastníkovi soukromého klíče digitálně podepisovat dokumenty; tyto podpisy může ověřit kdokoli s odpovídajícím veřejným klíčem.

- Umožňuje třetím stranám odesílat zprávy zašifrované veřejným klíčem, které může dešifrovat pouze vlastník soukromého klíče.

- A digitální podpis je kódovaný hash (výtah s pevnou délkou) dokumentu, který byl zašifrován soukromým klíčem. Když je certifikát X.509 podepsán a veřejně důvěryhodný CA, například SSL.com, může certifikát použít třetí strana k ověření totožnosti subjektu, který jej představuje.Poznámka: Ne všechny aplikace certifikátů X.509 vyžadují důvěru veřejnosti. Společnost může například vydat vlastní důvěryhodné certifikáty pro interní použití. Další informace naleznete v našem článku Soukromé vs. veřejné PKI.

- Každý certifikát X.509 obsahuje pole určující předmět, vydávající CAa další požadované informace, například certifikát verze a doba platnosti. Kromě toho certifikáty v3 obsahují sadu rozšíření které definují vlastnosti, jako jsou přijatelné způsoby použití klíčů a další identity, ke kterým se váže pár klíčů.

Pole certifikátů a rozšíření

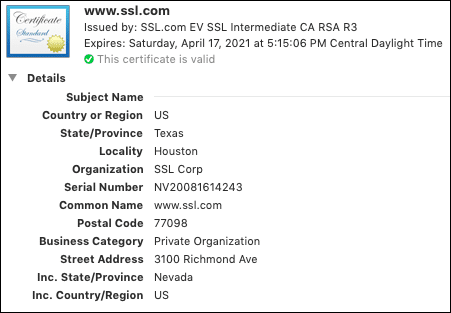

Abychom zkontrolovali obsah typického certifikátu X.509 ve volné přírodě, prozkoumáme SSL / www.ssl.comTLS certifikát, jak je zobrazen v prohlížeči Google Chrome. (To vše můžete zkontrolovat ve svém vlastním prohlížeči pro libovolný web HTTPS kliknutím na zámek na levé straně adresního řádku.)

- První skupina podrobností obsahuje informace o EU Předmět, včetně názvu a adresy společnosti a Běžné jméno (nebo plně kvalifikovaný název domény) webu, který má certifikát chránit. (Poznámka: ο Sériové číslo v tomto poli se zobrazuje obchodní identifikační číslo Nevada, nikoli sériové číslo samotného certifikátu.)

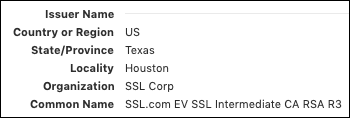

- Posouváním dolů narazíme na informace o Emitent. Ne náhodou, v tomto případě, Organizace je „SSL Corp“ pro subjekt i vydavatele, ale vydavatele Běžné jméno je název vydávajícího certifikátu CA namísto adresy URL.

- Pod Emitentem vidíme certifikát Sériové číslo (kladné celé číslo jedinečně identifikující certifikát), Verze X.509 (3), Algoritmus podpisua data specifikující certifikát Doba platnosti.

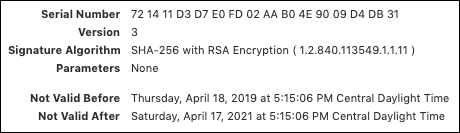

- Dále dorazíme na veřejný klíč, Podpisa související informace.

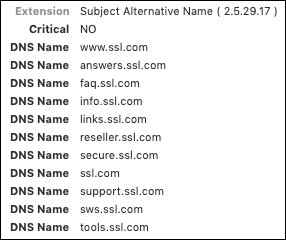

- Kromě výše uvedených polí zahrnují certifikáty X.509 v3 skupinu Rozšíření které nabízejí další flexibilitu při používání certifikátů. Například Alternativní název předmětu rozšíření umožňuje, aby byl certifikát vázán na více identit. (Z tohoto důvodu jsou certifikáty s více doménami někdy označovány jako Certifikáty SAN). V níže uvedeném příkladu vidíme, že certifikát skutečně pokrývá jedenáct různých subdomén SSL.com:

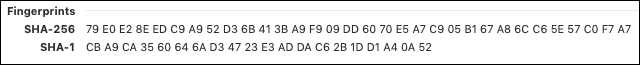

- Projekt Otisky prstů zobrazené níže informace o certifikátu v prohlížeči Chrome nejsou součástí samotného certifikátu, ale jsou nezávisle vypočítanými hodnotami hash, které lze použít k jedinečné identifikaci certifikátu.

Řetězy certifikátů

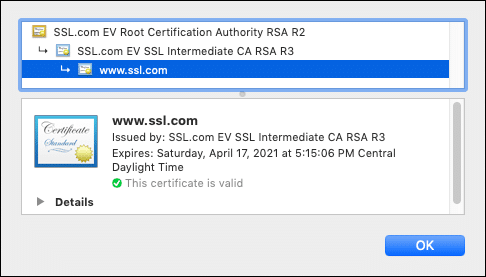

Z důvodů správy i zabezpečení jsou certifikáty X.509 obvykle kombinovány do řetězy pro ověření. Jak je ukázáno na snímku obrazovky z Google Chrome níže, SSL /TLS certifikát pro www.ssl.com je podepsán jedním z přechodných certifikátů SSL.com, SSL.com EV SSL Intermediate CA RSA R3. Na druhé straně je zprostředkující certifikát podepsán kořenem EV RSA SSL.com:

U veřejně důvěryhodných webů bude webový server poskytovat své vlastní koncová entita certifikát, plus všechny meziprodukty potřebné k ověření. Certifikát kořenové CA s jeho veřejným klíčem bude zahrnut do operačního systému nebo aplikace prohlížeče koncového uživatele, což povede k dokončení řetěz důvěry.

Odvolání

X.509 certifikáty, které musí být zneplatněny před jejich Neplatí po datum může být zrušeno. Jak je zmíněno výše, RFC 5280 profily seznamů odvolání certifikátů (CRL), časově označené seznamy zrušených certifikátů, na které lze vyhledávat pomocí prohlížečů a dalšího klientského softwaru.

Na webu se CRL v praxi osvědčily jako neúčinné a byly nahrazeny jinými řešeními pro kontrolu odvolání, včetně protokolu OCSP (publikovaného v RFC 2560), OCSP sešívání (publikováno v RFC 6066, oddíl 8, jako „Žádost o stav certifikátu“) a sortiment řešení specifických pro dodavatele implementovaných v různých webových prohlížečích. Další informace o trnité historii kontroly odvolání a o tom, jak současní bowsersové kontrolují stav odvolání certifikátů, najdete v našich článcích, Optimalizace načítání stránky: Sešívání OCSP, a Jak prohlížeče zacházejí se zrušeným SSL /TLS Certifikáty?

Často kladené otázky

X.509 je standardní formát pro certifikáty veřejného klíče, digitální dokumenty, které bezpečně spojují kryptografické páry klíčů s identitami, jako jsou webové stránky, jednotlivci nebo organizace. RFC 5280 profiluje certifikát X.509 v3, seznam odvolání certifikátů X.509 v2 (CRL) a popisuje algoritmus pro ověření cesty certifikátu X.509.

Mezi běžné aplikace certifikátů X.509 patří SSL /TLS a HTTPS pro ověřené a šifrované procházení webu, podepsané a šifrované e-maily prostřednictvím S/MIME protokol, podepisování kódu, podepisování dokumentů, autentizace klienta, a vládou vydaný elektronický průkaz totožnosti.