Zabezpečení internetu se často stává jemným tancem bezpečnosti, funkčnosti a uživatelských zkušeností. Ukázkovým příkladem je pokračující boj o propojení prohlížečů s informacemi poskytnutými CA ohledně zrušených certifikátů. Tato FAQ definuje primární mechanismy, které byly za tímto účelem použity v průběhu času, včetně CRL, OCSP, Sešívání OCSP a Musí se sešívata naposledy CRLite.

Počáteční pokus certifikačních autorit o zveřejnění stavu odvolání vydaných certifikátů proběhl seznamy odvolání certifikátů (CRL). CRL je jednoduše seznam všech certifikátů, které CA kdy zrušila před jejich plánovaným vypršením platnosti. Tyto certifikáty jsou pravidelně aktualizovány CA a od prohlížečů se vyžadovalo, aby je zkontrolovali před každým připojením HTTPS. Postupem času rostly CRL, stejně jako úkol každého prohlížeče je kontrolovat. Jak čas potřebný ke stažení a analýze velkého (a rostoucího) CRL rostl, rostly také zpoždění pro uživatele. Ve snaze zmírnit tyto problémy prohlížeče a certifikační autority vyvinuly a implementovaly protokol OCSP (Online Certificate Status Protocol).

Projekt Protokol stavu certifikátů online (OCSP) je internetový protokol používaný webovými prohlížeči k určení stavu odvolání SSL /TLS certifikáty poskytované weby HTTPS. Zatímco SSL /TLS certifikáty jsou vždy vydávány s datem vypršení platnosti, existují určité okolnosti, za kterých je nutné certifikát před vypršením platnosti odvolat (například pokud mohl být ohrožen jeho přidružený soukromý klíč). Aktuální platnost certifikátu webu tedy musí být vždy zkontrolována klienty bez ohledu na jeho datum vypršení platnosti.

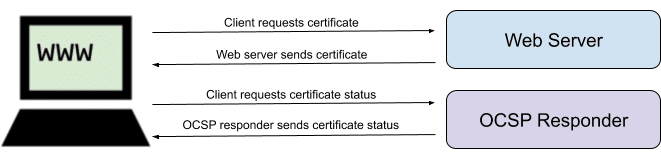

Ve své nejjednodušší podobě pracuje OCSP takto:

1. Webový prohlížeč obdrží certifikát z webu HTTPS.

2. Webový prohlížeč odešle požadavek respondentovi OCSP, serveru provozovanému certifikační autoritou (CA), která vydal certifikát.

3. Podepsaná odpověď respondenta OCSP do prohlížeče označuje, zda je certifikát platný nebo byl zrušen.

OCSP bohužel přišel s řadou problémů. Mnoho implementací OCSP nebylo dostatečně spolehlivých, což tlačilo netrpělivé prohlížeče a další klientský software k implementaci kontroly OCSP v režimu soft-fail. To znamená, že pokud se serveru OCSP nepodařilo dosáhnout v době reakce, certifikát bude považován za platný a bude pokračovat s připojením HTTPS.

Útoky typu man-in-the-middle to využily blokováním všech dotazů nebo připojení OCSP pomocí odcizeného certifikátu k získání přístupu k důvěryhodnému připojení HTTPS. To by mohlo mít za následek sdílení citlivých informací se špatnými aktéry, což vedlo k OCSP Stapling jako řešení.

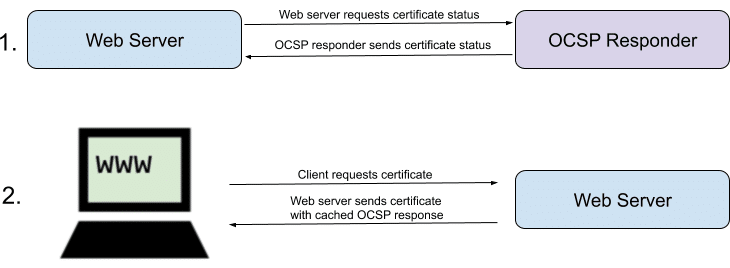

Zatímco byl původně zaveden k řešení problémů se šířkou pásma a škálováním seznamů odvolaných certifikátů (CRL), OCSP představil několik vlastních problémů s výkonem a zabezpečením, které jsou aktuálně řešeny prostřednictvím Sešívání OCSP. V sešívání OCSP:

1. Webový server požaduje a získá podepsanou odpověď OCSP pro svůj certifikát od respondenta OCSP, který lze uložit do mezipaměti až na 7 dní.

2. Server zahrnuje odpověď OCSP v mezipaměti spolu s (nebo „sešívaným“) svým certifikátem ve svých odpovědích HTTPS do webových prohlížečů.

3. Aby se zabránilo možnému útoku, při kterém webová stránka poskytuje ukradený zrušený certifikát bez sešívané odpovědi OCSP, mohou být certifikáty vydávány s nezbytnou příponou, která vyžaduje pro certifikát sešívání OCSP.

Motivováni škodlivými pohyby útočníků MITM, certifikačních úřadů a prodejců prohlížečů představili rozšíření pro certifikáty SSL známé jako OCSP Musí sešívat (definováno v RFC 7633, i když se tam neuvádí jako „OCSP Must-Staple“).

OCSP Must-Staple vyžaduje OCSP sešívání certifikátu. Pokud prohlížeč přijde do kontaktu s certifikátem bez sešívání OCSP, bude odmítnut. Must-Staple nejenže zmírňuje hrozbu útoků downgrade, ale také snižuje zbytečný provoz na respondéry OCSP CA, zlepšuje odezvu a celkový výkon OCSP.

CRLite je nově navržený standard, který by odesílal informace o VŠECHNY zrušených SSL /TLS certifikáty přímo do prohlížečů. To by potenciálně vyloučilo všechny zatěžující procesy a nespolehlivé spojení mezi prohlížeči a CA integrací informací o zrušených CA přímo do prohlížečů.

Hlavním problémem může být naprosté množství informací, které se ukládají, vidět, jak velká a rostoucí velikost CRL byla a je jedním z hlavních problémů s procesy OCSP. CRLite používá Bloom filtry komprimovat velké množství dat, což je pro prohlížeče lépe zvládnutelné.

Pokud je certifikát příliš nový, což znamená, že ještě není zahrnut v žádné aktualizaci, prohlížeč by pak použil OCSP (sešívaný nebo aktivně dotazovaný).