EProměnné prostředí

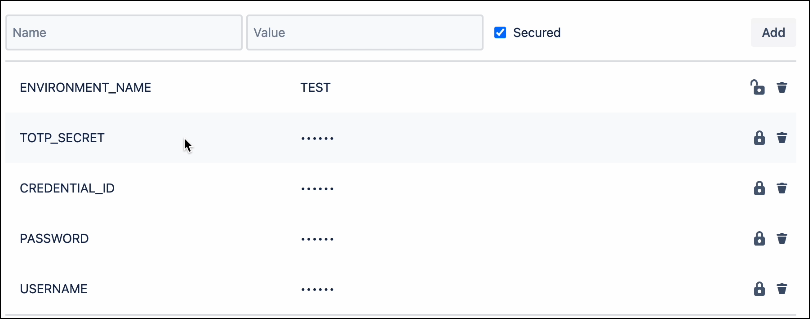

- USERNAME: Uživatelské jméno účtu SSL.com. (Požadované)

- HESLO: Heslo účtu SSL.com (vyžadováno)

- CREDENTIAL_ID: ID pověření pro podpisový certifikát. Pokud je credential_id vynecháno a uživatel má pouze jeden certifikát pro podpis kódu eSigner, CodeSignTool jej použije jako výchozí. Pokud má uživatel více než jeden certifikát pro podpis kódu, je tento parametr povinný. (Požadované)

- TOTP_SECRET: Tajné OAuth TOTP. Podrobné informace získáte na https://www.ssl.com/how-to/automate-esigner-ev-code-signing (Povinné)

- ENVIRONMENT_NAME : Prostředí 'TEST' nebo 'PROD'. (Požadované)

Vstupy

-

cesta k vstupnímu_souboru: Cesta objektu kódu, který má být podepsán. (Požadované)

-

výstupní_adresář_cesta: Adresář, do kterého budou zapsány podepsané objekty kódu. Pokud je výstupní_cesta vynechána, soubor zadaný v -file_path bude přepsán podepsaným souborem.

Příklad pracovního postupu podepisování kódu DLL .NET

potrubí: výchozí: - krok: # Ke kroku můžete přidat název, aby byly displeje a sestavy snáze čitelné a srozumitelné. název: build-dotnet # Název obrázku Docker, který může nebo nemusí obsahovat adresu URL registru, značku a obrázek hodnoty digestu: mcr.microsoft.com/dotnet/sdk:3.1-bullseye # Příkazy, které se mají provést v kroku skriptu: # Vytvořené adresáře pro artefakty - mkdir -p ${BITBUCKET_CLONE_DIR}/artifacts - mkdir -p ${BITBUCKET_CLONE_DIR}/packages # Sestavení projektu dotnet s konfigurací Release - dotnet build dotnet/HelloWorld.csproj -c Releasefacty postaveno do adresáře artifacti - Copy arti cp dotnet/bin/Release/netcoreapp3.1/HelloWorld-0.0.1.dll ${BITBUCKET_CLONE_DIR}/packages/HelloWorld.dll # Soubory vytvořené krokem ke sdílení s artefakty následujícího kroku: - packages/HelloWorld.dll - krok : # Ke kroku můžete přidat název, aby byly displeje a sestavy snáze čitelné a srozumitelné. jméno: sign-dotnet-artifacts # Služby povolené pro služby kroku: - docker # Příkazy ke spuštění ve skriptu kroku: # Vytvořené adresáře pro artefakty - mkdir -p ${BITBUCKET_CLONE_DIR}/artifacts - mkdir -p ${BITBUCKET_CLONE_DIR}/ balíčky # Opravený problém s oprávněním dotnet - chmod -R 777 ${BITBUCKET_CLONE_DIR}/balíčky # Docker Pull CodeSigner Docker Image - docker pull ghcr.io/sslcom/codesigner:latest # Podepsat artefakt pomocí CodeSigner docker image - docker spustit -i --rm --dns 8.8.8.8 --volume ${BITBUCKET_CLONE_DIR}/packages:/codesign/examples --volume ${BITBUCKET_CLONE_DIR}/artifacts:/codesign/output -e USERNAME=${USERNAME} -e PASSWORD=${PASSWORD} -e CREDENTIAL_ID=${CREDENTIAL_ID} -e TOTP_SECRET=${TOTP_SECRET} -e ENVIRONMENT_NAME=${ENVIRONMENT_NAME} ghcr.io/sslcom/codesigner:latest sign -input_file_path=/codesign/examples/HelloWorld.dll /výstup

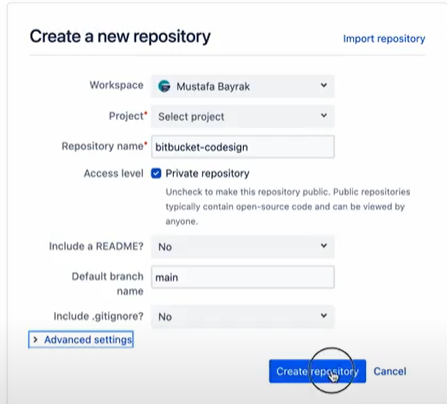

Vytvořte nové úložiště na bitbucket.org

Vyberte možnosti pro konkrétní pole:

a) Úroveň přístupu: zaškrtněte políčko Soukromé úložiště

b) Zahrnout soubor README? Ne

c) Výchozí název větve: hlavní

d) zahrnout .gitignore? Ne

Vytvořte nový projekt v editoru kódu

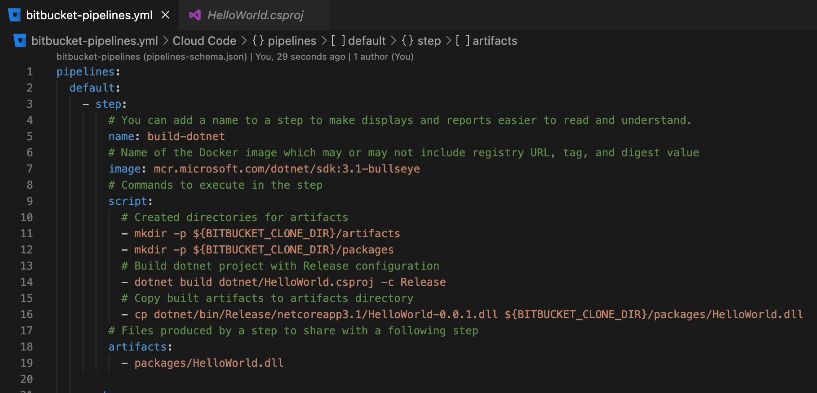

V rámci nového projektu vytvořte soubor .yml

Napište skript pro fázi sestavení

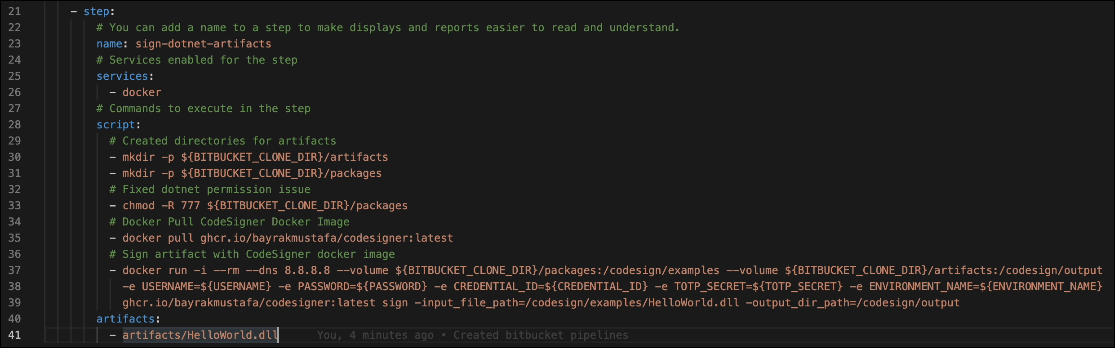

Napište scénář pro scénu znamení

Celý skript:

potrubí: výchozí: - krok: # Ke kroku můžete přidat název, aby byly displeje a sestavy snáze čitelné a srozumitelné. název: build-dotnet # Název obrázku Docker, který může nebo nemusí obsahovat adresu URL registru, značku a obrázek hodnoty digestu: mcr.microsoft.com/dotnet/sdk:3.1-bullseye # Příkazy, které se mají provést v kroku skriptu: # Vytvořené adresáře pro artefakty - mkdir -p ${BITBUCKET_CLONE_DIR}/artifacts - mkdir -p ${BITBUCKET_CLONE_DIR}/packages # Sestavení projektu dotnet s konfigurací Release - dotnet build dotnet/HelloWorld.csproj -c Releasefacty postaveno do adresáře artifacti - Copy arti cp dotnet/bin/Release/netcoreapp3.1/HelloWorld-0.0.1.dll ${BITBUCKET_CLONE_DIR}/packages/HelloWorld.dll # Soubory vytvořené krokem ke sdílení s artefakty následujícího kroku: - packages/HelloWorld.dll - krok : # Ke kroku můžete přidat název, aby byly displeje a sestavy snáze čitelné a srozumitelné. jméno: sign-dotnet-artifacts # Služby povolené pro služby kroku: - docker # Příkazy ke spuštění ve skriptu kroku: # Vytvořené adresáře pro artefakty - mkdir -p ${BITBUCKET_CLONE_DIR}/artifacts - mkdir -p ${BITBUCKET_CLONE_DIR}/ balíčky # Opravený problém s oprávněním dotnet - chmod -R 777 ${BITBUCKET_CLONE_DIR}/balíčky # Docker Pull CodeSigner Docker Image - docker pull ghcr.io/sslcom/codesigner:latest # Podepsat artefakt pomocí CodeSigner docker image - docker spustit -i --rm --dns 8.8.8.8 --volume ${BITBUCKET_CLONE_DIR}/packages:/codesign/examples --volume ${BITBUCKET_CLONE_DIR}/artifacts:/codesign/output -e USERNAME=${USERNAME} -e PASSWORD=${PASSWORD} -e CREDENTIAL_ID=${CREDENTIAL_ID} -e TOTP_SECRET=${TOTP_SECRET} -e ENVIRONMENT_NAME=${ENVIRONMENT_NAME} ghcr.io/sslcom/codesigner:latest sign -input_file_path=/codesign/examples/HelloWorld.dll /výstup

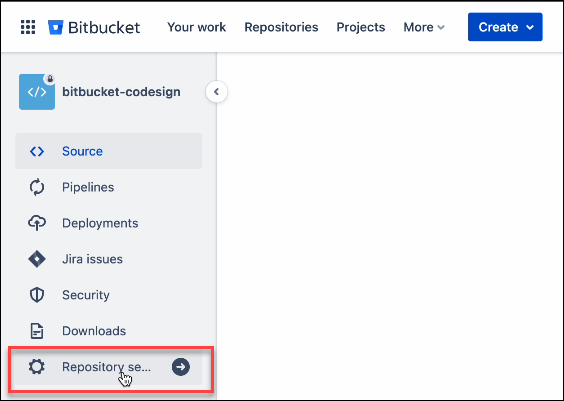

Definujte všechny informace o úložišti

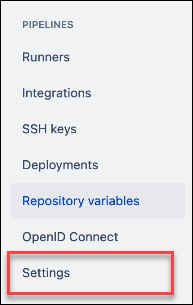

Klepněte na kartu Nastavení úložiště

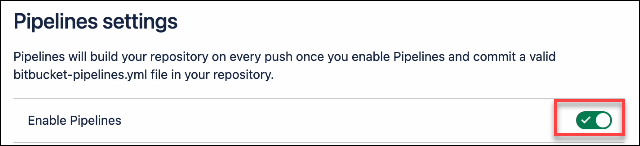

Pod POTRUBÍ, kliknutím na Nastavení povolte kanál

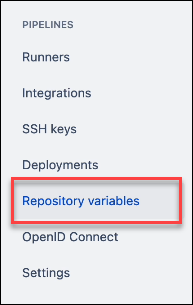

Dále, stále pod PIPELINES, klikněte Proměnné úložiště.

Umístěte název a hodnotu pro každou proměnnou úložiště

Odešlete svůj kód do Bitbucket

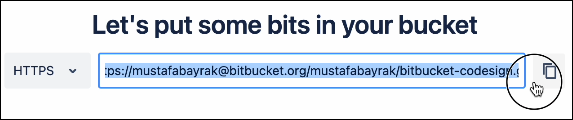

Na Zdroj v nabídce BitBucket nastavte adresu URL svého úložiště na https

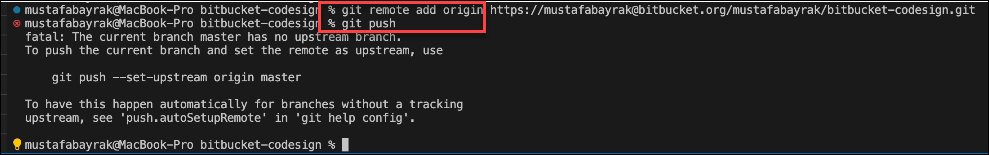

Napište příkaz pro git vzdálené přidání původu a vložte https odkaz svého projektu bitbucket, za kterým následuje git push příkaz

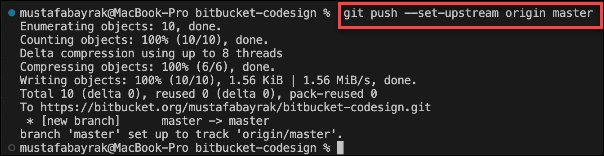

Napsat příkaz git push –u origin master

Obnovte Bitbucket, abyste viděli kód, který jste vložili

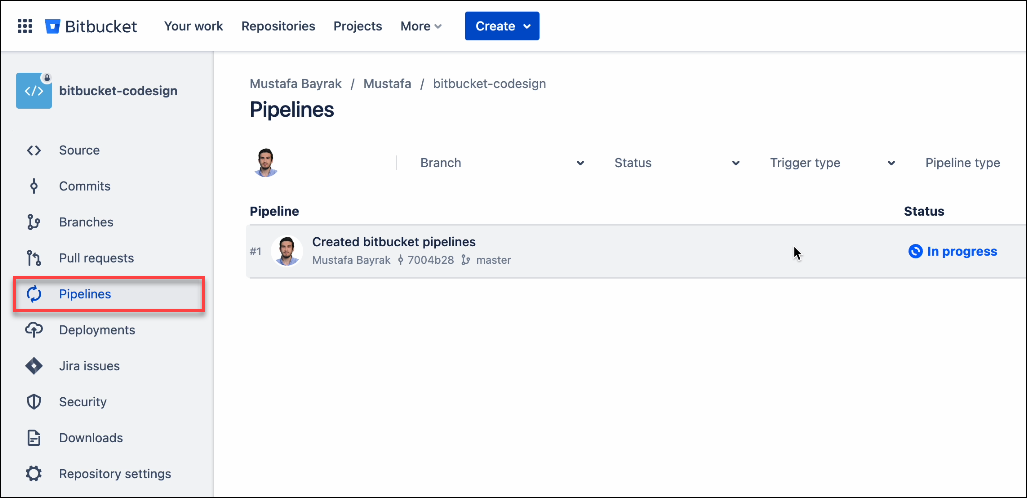

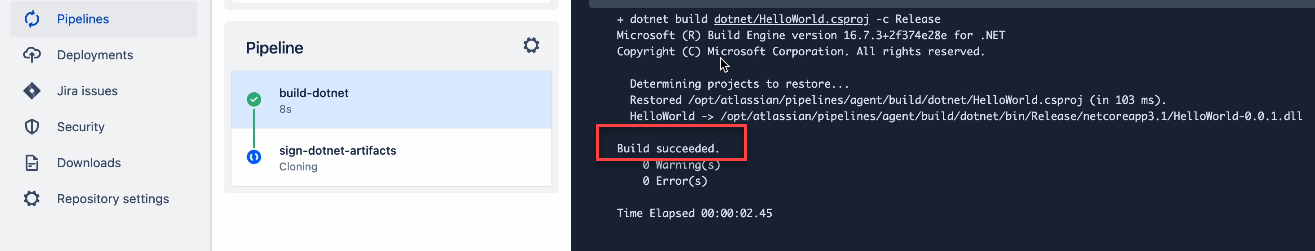

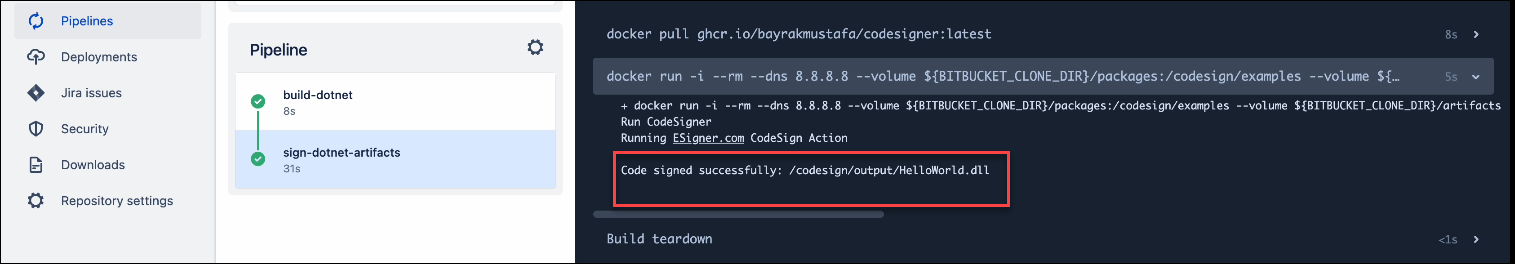

Obnovte Bitbucket a klikněte na Potrubí tab. Automaticky se spustí fáze sestavení a podpisu.

Zkontrolujte, zda je fáze sestavení úspěšná

Zkontrolujte, zda je fáze podepisování úspěšná

Ukázka BitBucket Pipeline

Podívejte se na kanál BitBucket, na kterém jsme vytvořili github.com/SSLcom/codesigner-bitbucket-sampleDalší příručky integrace vzdáleného podepisování

- Integrace cloudového podepisování kódu s CircleCI

- Integrace cloudového podepisování kódu s Jenkins CI

- Integrace cloudového podepisování kódu s akcemi GitHub

- Integrace cloudového kódového podpisu s GitLab CI

- Integrace cloudového podepisování kódu s Travis CI

- Integrace cloudového podepisování kódu s Azure DevOps

- Cloudová automatizace podepisování kódu se službami CI/CD

Potřebujete vlastní řešení?

S našimi odbornými znalostmi a pětihvězdičkovým podpůrným personálem jsme připraveni a ochotni s vámi spolupracovat na vlastních řešeních nebo slevách na velkoobjemové podpisy na podnikové úrovni. Vyplňte formulář níže a my se vám ozveme.