Einleitung

Letzte Woche haben Sicherheitsforscher der Universität Hamburg eine veröffentlicht Krepppapier Beschreibung einer neuen Methode, mit der Websites den Verlauf der Browserbenutzer verfolgen können. Ihre Technik nutzt die in der TLS Protokoll.

TLS Sessions

TLS ist ein kryptografisches Protokoll, mit dem Browser ihre Kommunikation mit HTTPS-Webservern sichern, indem sie eine verschlüsselte Verbindung zwischen einem Browser und einem Server herstellen. Im TLS Jargon, der Server erstellt eine Sitzung für jeden solchen TLS Verbindung.

Zum Erstellen einer Sitzung müssen zusätzliche Daten wie digitale Zertifikate und Verschlüsselungsschlüssel ausgetauscht werden, bevor tatsächliche Webdaten vorliegen. Der Prozess der Einrichtung eines TLS Sitzung heißt die Handshake-Verhandlung

Führen Sie für jeden einen Handschlag durch TLS Die Verbindung erfordert mehr Bandbreite als unverschlüsseltes HTTP. Dies ist eines der Hauptprobleme, die in der kürzlich veröffentlichten Version behandelt wurden TLS 1.3 Protokoll.

Wenn Sie mehr über den Leistungsaufwand von erfahren möchten TLS und welche TLS 1.3 tut, um es zu reduzieren, beziehen Sie sich bitte auf Dieser Artikel.

TLS Wiederaufnahme der Sitzung

Um den mit Handshakes verbundenen Overhead zu verringern, TLS erlaubt Wiederaufnahme der SitzungDies ermöglicht es einem Browser, den Handshake-Prozess mit einem Server zu überspringen, mit dem er kürzlich eine Sitzung eingerichtet hat.

Eine Sitzung dauert einen festgelegten Zeitraum von einigen Minuten bis zu mehreren Stunden. Wenn der Browser einen Server innerhalb des Sitzungsfensters erneut besucht, wird der Server fortgesetzt TLS Die Sitzung kann über eine einzelne Sitzung fortgesetzt werden Wiederaufnahme Anfrageanstelle einer vollständigen Handshake-Verhandlung (TLS 1.3 ermöglicht es einem Browser tatsächlich, Anwendungsdaten zusammen mit der Anforderung zur Wiederaufnahme der Sitzung zu senden, was effektiv die gleiche schnelle Leistung wie unverschlüsseltes HTTP bietet.)

Verfolgen von Benutzern mit TLS Wiederaufnahme der Sitzung

Leider sind Sicherheit und Nutzen in den meisten Fällen umgekehrt proportional, und die Hamburger Forscher haben gezeigt, dass die Wiederaufnahme der Sitzung die Leistung auf Kosten der Privatsphäre der Benutzer verbessert.

Im Laufe der Jahre wurden zahlreiche Techniken verwendet, um Internetnutzer zu verfolgen, wie z. B. dauerhafte Cookies oder Browser-Fingerabdrücke. Sie sind alle so konzipiert, dass Websites einen Benutzer über Besuche hinweg eindeutig identifizieren können, unabhängig von seiner IP-Adresse, ihrem Standort oder ihren Datenschutzeinstellungen.

In dieser Hinsicht a TLS Die Wiederaufnahme der Sitzung, die eindeutig an einen bestimmten Browser gebunden ist, kann verwendet werden, um Benutzer auf die gleiche Weise wie Cookies zu verfolgen. Wenn ein Browser eine Sitzung fortsetzt, kann die Website die Verbindung im Wesentlichen mit der Verbindung korrelieren, die die Sitzung ursprünglich erstellt hat, selbst wenn der Benutzer von einem anderen Netzwerk (dh einer anderen IP-Adresse) oder mit anderen Datenschutzeinstellungen (z. B. Benutzeragent) besucht ).

Verlängerungsangriff

Mit der oben beschriebenen Methode kann jeder einzelne Benutzer (höchstens) mehrere Stunden lang verfolgt werden, basierend auf der Länge des ausgehandelten Sitzungsfensters.

Eine Website kann jedoch eine Sitzung bei jeder Wiederaufnahme der Sitzung um einen weiteren Zeitraum verlängern, das Sitzungsfenster zurücksetzen und die Lebensdauer der Sitzung auf unbestimmte Zeit verlängern. Das Papier nennt diese Technik a Verlängerungsangriff.

Die Forscher haben gezeigt, dass diese Technik verwendet werden kann permanent Verfolgen Sie 65% der Benutzer in ihrem Dataset, da diese Benutzer Tracking-Websites häufiger besuchen, als Sitzungen ablaufen.

Darüber hinaus haben sie gezeigt, dass Websites eingebettete Inhalte verwenden können, um ihre Benutzer auch über verschiedene Websites hinweg zu verfolgen. Beispielsweise kann ein Werbenetzwerk, in das Anzeigen auf Millionen von Websites eingebettet sind, einzelne Nutzer verfolgen alle diese Websites. (Es ist zu beachten, dass einige Browser, wie im Dokument erwähnt, Anfragen zur Wiederaufnahme der Sitzung von Websites von Drittanbietern blockieren.)

Bin ich verletzlich?

Alle protokollmäßig TLS Versionen (einschließlich der neuesten TLS 1.3) bieten einen Mechanismus für die Wiederaufnahme der Sitzung, dh Benutzer können mit dieser Technik unabhängig davon verfolgt werden TLS Version.

Darüber hinaus wurde festgestellt, dass von 48 in dem Artikel getesteten Browsern nur 3 deaktiviert wurden TLS Wiederaufnahme der Sitzung. Diese Browser sind:

- JonDoBrowser

- Tor-Browser

- Orbot (für Handys)

Sie können verwenden, um zu testen, ob Ihr Browser (oder eine andere Client-Software) für diese Tracking-Technik anfällig ist dieses Tool um einen Bericht über Ihren Kunden zu erstellen TLS unterstützen.

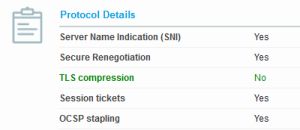

Überprüfen Sie den Abschnitt "Protokolldetails". Wenn "Sitzungstickets" auf "Ja" gesetzt ist, ist die Wiederaufnahme der Sitzung in Ihrem Browser aktiviert und Sie können nachverfolgt werden.

Gibt es eine Lösung?

TLS Tickets für die Wiederaufnahme der Sitzung werden im Browser gespeichert TLS Cache, der bei jedem Schließen des Browserprozesses zerstört wird.

Wenn Sie Ihren Browser regelmäßig schließen und extreme Privatsphäre nicht unbedingt erforderlich ist, sollten Sie vor dieser Methode sicher sein.

Leider halten die meisten modernen mobilen Betriebssysteme Anwendungen "immer eingeschaltet", was bedeutet, dass es nicht ungewöhnlich ist, dass eine Browserinstanz tagelang aktiv bleibt. Obwohl dies etwas unplausibel ist, gibt es Fälle, in denen es möglich ist, dass ein Benutzer in der realen Welt verfolgt wird.

Aus diesem Grund fordern verschiedene datenschutzorientierte Benutzergruppen die Browser auf, diese Funktion zu deaktivieren (oder zumindest eine Option zum Deaktivieren hinzuzufügen). Zum jetzigen Zeitpunkt hat jedoch kein größerer Browser die Angelegenheit öffentlich diskutiert.

Wenn Sie in der Zwischenzeit mehr Datenschutz benötigen, können Sie eine Website im Inkognito-Modus oder im Datenschutzmodus besuchen. Ein Browser, der den Datenschutzmodus verwendet, erstellt einen neuen TLS Cache, der keinen Zugriff auf normale Tickets für die Wiederaufnahme der Sitzung hat.

Andernfalls können Sie vorübergehend zu einem der drei Browser wechseln, die die Wiederaufnahme der Sitzung nicht unterstützen. Alternativ können Sie diese Funktion in Firefox mithilfe der folgenden Methode manuell deaktivieren.

Deaktivieren Sie Sitzungskennungen in Mozilla Firefox

Mozilla Firefox war gepatcht im Jahr 2014, um eine undokumentierte Option in der Browserkonfiguration zu unterstützen, um die Wiederaufnahme der Sitzung zu deaktivieren.

Um die Wiederaufnahme der Sitzung zu deaktivieren, müssen Sie besuchen about:config in einem Firefox (klicken Sie auf "Ich akzeptiere das Risiko", um fortzufahren). Firefox zeigt dann eine Liste der Einstellungen für Ihren Browser an.

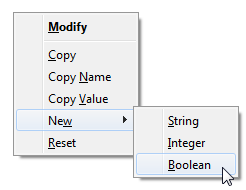

Klicken Sie mit der rechten Maustaste auf eine beliebige Einstellung und wählen Sie "Neu" und "Boolesch", wie in der folgenden Abbildung gezeigt.

Eine Popup-Nachricht wird angezeigt, in der Sie nach dem Namen der Voreinstellung gefragt werden. Art:

security.ssl.disable_session_identifiers

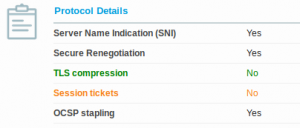

Und wählen Sie "wahr" als Wert. Wenn Sie alles richtig gemacht haben, sollten Sie etwas Ähnliches wie im Bild unten sehen.

Wenn Sie jetzt die besuchen Tool zur Überprüfung des SSL-Browsers Bei Ihrem Firefox sollte gemeldet werden, dass "Sitzungstickets" deaktiviert sind, was bedeutet, dass Sie sicher sind TLS Sitzungsverfolgung.

Mozilla blockiert alle Tracker von Drittanbietern

Schließlich hat Mozilla vor kurzem angekündigt,], dass sie ihre Inhaltsrichtlinie ändern. Sie führten eine neue Funktion namens ein Blockieren von Inhalten in (aktuell aktuell) Version 63Hiermit können Benutzer Inhalte von Drittanbietern blockieren, die Firefox auf Websites erkennt.

In Version 65 wird Firefox außerdem blockiert alle Inhalte von Drittanbietern standardmäßig; Auf diese Weise müssen Benutzer explizite Berechtigungen erteilen, bevor externe Inhalte gerendert werden.

Neben den enormen Verbesserungen der Privatsphäre der Benutzer wird diese neue Richtlinie zum Blockieren von Inhalten auch versehentlich die Sicherheitsauswirkungen von reduzieren TLS Technik zur Wiederaufnahme der Sitzung. Obwohl dies keineswegs eine vollständige Lösung ist, können Websites Firefox-Benutzer nur dann verfolgen, wenn sie sie tatsächlich besuchen, da die standortübergreifende Verfolgung auf Inhalten von Drittanbietern beruht.

Zusammenfassung

Glücklicherweise verfolgen Benutzer mit TLS hat sich für die Mehrheit der Internetnutzer als plausibel, aber nicht praktikabel erwiesen. Unabhängig davon gibt es Fälle, in denen absolute Privatsphäre erforderlich ist, und obwohl temporäre Lösungen (wie das oben beschriebene Firefox-Update) existieren, können wir von den großen Browser-Anbietern bald eine angemessene Minderung erwarten.

Wie immer vielen Dank, dass Sie sich für SSL.com entschieden haben - wo wir glauben, dass a Sicherheit Internet ist ein better Internet.