Zero Trust Architecture (ZTA) hat in der Cybersicherheitswelt viel Lärm gemacht, hauptsächlich aufgrund einer kürzlichen oberster Befehl herausgegeben von US-Präsident Joseph Biden. In dieser Reihenfolge wird Zero Trust Architecture als eine der Best Practices für die Modernisierung der Cybersicherheit der Bundesregierung genannt.

Was ist Zero-Trust-Architektur?

Was ist also „Zero Trust Architecture“ oder ZTA? Kurz gesagt handelt es sich um eine Methode zum Entwerfen der Cybersicherheitsinfrastruktur eines Unternehmensnetzwerks basierend auf dem Zero Trust-Sicherheitsmodell. Im Kern arbeitet Zero Trust nach dem Prinzip, dass keinem Teil eines Netzwerks implizites Vertrauen gewährt wird. Oder, um es für Laien auszudrücken, eine Organisation sollte keiner Anfrage ohne Überprüfung vertrauen, unabhängig davon, ob die Anfrage von innerhalb oder außerhalb ihres Umkreises stammt. Das Zero-Trust-Modell wurde entwickelt, um die potenzielle Bedrohung durch Angriffe auf ein Netzwerk zu mindern und seine Sicherheitslage zu erhöhen.

Netzwerksicherheit befasst sich im Allgemeinen mit dem Zugriff. Um Zugriff auf eine Ressource zu erhalten, muss jeder Benutzer seine Identität durch das Zeigen von Anmeldeinformationen nachweisen und so das Vertrauen des Netzwerks gewinnen. Der traditionelle Sicherheitsansatz „Burg und Burggraben“ beruht auf der Einrichtung von Perimeterschutzmaßnahmen, bei denen diese Anmeldeinformationen überprüft und nach der Validierung der Zugriff gewährt wird. Diese Praxis schafft jedoch potenzielle Sicherheitsbedrohungen. Beispielsweise kann ein einzelner Kompromiss, wie ein Server mit veralteter Legacy-Software, eine Hintertür für das gesamte Netzwerk sein. Wie im letzten Beitrag von SSL.com beschrieben, Verhindern von Ransomware-Angriffen mit digitalen Zertifikaten, das ist ziemlich genau das, was beim jüngsten Darkside-Angriff auf die Colonial Pipeline passiert ist:

Der CEO des Unternehmens hat aufgedeckt dass [der Angriff] aufgrund eines Versehens geschah. Er sagte einem Senatsausschuss, dass Hacker über ein altes virtuelles privates Netzwerk Zugang erhalten hätten, von dem das Unternehmen glaubte, dass es außer Betrieb sei. EIN CNN Artikel vom 4. Juni 2021 zeigt, dass ein einziges kompromittiertes Passwort genügte, um Zugang zu diesem Netzwerk zu erhalten.

Sobald ein böswilliger Akteur in die Perimeterverteidigung eingedrungen ist, kann er sich innerhalb des Netzwerks nach Belieben bewegen. Darüber hinaus hat die Validierung von Anmeldeinformationen nur am Perimeter des Netzwerks wenig bis gar keine Auswirkungen auf interne Angriffe von böswilligen Benutzern oder kompromittierte Geräte legitimer Benutzer.

Im Zero-Trust-Modell sollte jede Netzwerkanfrage so behandelt werden, als ob das Netzwerk bereits kompromittiert wurde und selbst einfache Anfragen sollten als potenzielle Bedrohung betrachtet werden. Bevor eine Sitzung gestartet oder ein Zugriff gewährt wird, ist eine Multi-Faktor-Authentifizierung und -Autorisierung erforderlich. Wenn ein authentifizierter Benutzer Zugriff auf eine neue Ressource anfordert, müssen außerdem seine Anmeldeinformationen erneut überprüft werden. Dieser Ansatz hilft, die seitliche Bewegung einzuschränken, sobald sich eine Bedrohung im Netzwerk befindet, und hilft bei der schnellen Erkennung, Identifizierung und Neutralisierung von Bedrohungen, unabhängig davon, ob sie von außerhalb oder innerhalb des Netzwerks kommen.

Diese Verschiebung der Verteidigungsstrategie ist eine Reaktion auf moderne Netzwerkdesign-Trends und Sicherheitsanforderungen, die Remote-Benutzer, Bring Your Own Device (BYOD) und Cloud-basierte Dienste und Geräte wie z Internet der Dinge (IoT). Alle diese Ressourcen befinden sich innerhalb der Grenzen eines Netzwerks, sodass die Einrichtung eines Perimeterschutzes nicht mehr effektiv ist. Aktuelle Ransomware-Angriffe unterstreichen die Notwendigkeit, die Sicherheitsarchitektur der meisten Unternehmen neu zu bewerten.

Viele der Konzepte sind nicht neu: Vertrauen als rechnerisches Konzept war beispielsweise zuerst in 1994 geprägt. Anfangs erhielt es keine große Aufmerksamkeit – vor allem, weil sich Netzwerk und Sicherheit zu dieser Zeit im Vergleich zu heute in einem relativ primitiven Zustand befanden. Mit dem technologischen Fortschritt und der immer komplexer werdenden Computernetzwerke erwies sich die Definition der Perimeter der IT-Systeme eines Unternehmens jedoch als immer anspruchsvollere Aufgabe. Dies führte zu alternativen Sicherheitsmodellen wie Zero Trust, die in der Branche an Zugkraft und Popularität gewannen.

Zero-Trust-Roadmap von NISTIST

Ende 2018 führte das National Institute of Standards and Technology (NIST) zusammen mit dem National Cyber Security Center of Excellence (NCCoE) Arbeiten durch, die zu NIST-Sonderpublikation 800-207, Zero Trust-Architektur. Diese Veröffentlichung bietet eine abstrakte Definition von ZTA sowie einen Fahrplan zum Design von Systemen basierend auf den Prinzipien von Zero Trust:

- Alle Datenquellen und Computerdienste gelten als Ressourcen.

- Die gesamte Kommunikation ist unabhängig vom Netzwerkstandort gesichert.

- Der Zugriff auf einzelne Organisationsressourcen wird pro Sitzung gewährt.

- Der Zugriff auf Ressourcen wird durch dynamische Richtlinien bestimmt – einschließlich des beobachtbaren Zustands der Clientidentität, der Anwendung/des Dienstes und des anfordernden Assets – und kann andere Verhaltens- und Umgebungsattribute umfassen.

- Die Organisation überwacht und misst die Integrität und Sicherheitslage aller eigenen und zugehörigen Vermögenswerte.

- Alle Ressourcenauthentifizierung und Autorisierung sind dynamisch und werden strikt durchgesetzt, bevor der Zugriff erlaubt wird.

- Die Organisation sammelt so viele Informationen wie möglich über den aktuellen Zustand von Assets, Netzwerkinfrastruktur und Kommunikation und verwendet sie, um ihre Sicherheitslage zu verbessern.

Diese Grundsätze versuchen, technologieunabhängig zu sein und zielen darauf ab, die Sicherheitslage eines Unternehmens zu verbessern. Im Idealfall werden all diese Prinzipien bei der Gestaltung der Sicherheit eines Systems berücksichtigt. Die Geschäftsanforderungen variieren jedoch von Unternehmen zu Unternehmen und die genaue Implementierung der Zero Trust Architecture sollte diese Anforderungen erfüllen. Das Modelldesign sollte an die Werte der Ressourcen einer Organisation sowie an ihre Risikobereitschaft angepasst werden.

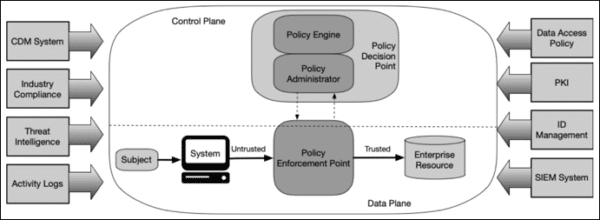

Das übergeordnete Ziel besteht darin, unbefugten Zugriff auf Daten und Dienste zu verhindern und gleichzeitig die Durchsetzung der Zugriffssteuerung so granular wie möglich zu gestalten, während der Overhead auf einem Minimum gehalten wird. Es gibt mehrere Möglichkeiten, dies zu erreichen, aber im Kern basiert Zero Trust Architecture auf gründlichen und umfassenden Autorisierungs- und Authentifizierungsmechanismen, die strategisch an wichtigen Sicherheitsgrenzen im gesamten System platziert sind. Auf diese Weise wird der Zugriff nur auf die Ressourcen gewährt, die für die zu erledigende Aufgabe unbedingt erforderlich sind, und nur Benutzern, die berechtigt sind, diese auszuführen. Darüber hinaus wird jede Abweichung vom normalen Verhalten bei der Gewährung des Zugangs berücksichtigt. Beispielsweise könnte der Zugriff auf Ressourcen außerhalb der Arbeitszeit als potenzieller Grund für die Verweigerung des Zugriffs angesehen werden, abhängig von der Vorgehensweise der Organisation.

Übergang zu einer Zero-Trust-Architektur

Die vollständige Transformation der IT-Systeme einer Organisation zur Implementierung der Zero Trust Architecture ist ein komplizierter Prozess. Stattdessen sollten Unternehmen bestrebt sein, ihren Sicherheitsstatus in kleinen, einfachen Schritten kontinuierlich zu verbessern. Darüber hinaus ist die Migration bestehender Dienste auf die neue Architektur im Allgemeinen kostspieliger als das Entwerfen neuer Dienste von Grund auf. Daher könnte eine gute Strategie darin bestehen, neue Dienste, insbesondere Cloud-basierte, gemäß den Grundsätzen von Zero Trust zu implementieren (z. B. immer starke Authentifizierungsmethoden verwenden, wie z gegenseitig TLS.)

Zero Trust ist ein datenzentrierter Ansatz in dem Sinne, dass er sich auf den Schutz der Assets des Netzwerks und nicht auf Segmente des Netzwerks selbst konzentriert. Ein kritischer Faktor für die Umsetzung von ZTA sollte die Identifizierung der zu schützenden Ressourcen und die beste Methode zu deren Sicherung sein. Daten müssen im Ruhezustand und während der Übertragung geschützt werden, daher ist die Verschlüsselung insbesondere bei Verwendung von PKI, ein Eckpfeiler der Umsetzung von ZTA. Das Sammeln von Daten über die Effizienz der durchgesetzten Richtlinien und das Benutzerverhalten ist auch entscheidend für die Schaffung eines dynamischen Systems, das sich an die sich ständig ändernde Umgebung der Cybersicherheit anpassen kann.

Zusammenfassung

Zero Trust Architecture ist ein moderner Ansatz für Cybersicherheit – eine Antwort auf die neuesten Trends und Bedürfnisse des IT-Ökosystems, wie es in zunehmendem Maße von Cloud-basierten Diensten definiert wird. Obwohl die Implementierung von ZTA nicht über Nacht erfolgen wird, gibt es derzeit Tools und Lösungen, die bei der Umstellung helfen können. Unternehmen, die ihre allgemeine Sicherheitslage verbessern möchten, können von vorhandenen Technologien und Designmustern profitieren, um ihr Sicherheitsmodell neu zu bewerten und auf die neuesten Best Practices der Branche wie die ZTA umzusteigen.

- Weitere Informationen zur Verwendung digitaler Zertifikate als sicheren, Brute-Force-resistenten Authentifizierungsfaktor für Benutzer und Geräte finden Sie unter Authentifizierung von Benutzern und IoT-Geräten mit Gegenseitigkeit TLS.

- Hosted PKI und ausstellende Zertifizierungsstellen mit individueller Marke von SSL.com bieten Unternehmen die Möglichkeit, öffentlich oder privat vertrauenswürdige digitale Zertifikate auszustellen und zu verwalten, ohne in . zu investieren PKI Infrastruktur und Fachpersonal. Unsere Einrichtungen und Prozesse werden strengen jährlichen externen Audits unterzogen, um unsere WebTrust-Zertifizierungen und Ihre Sicherheit zu wahren. Für weitere Informationen lesen Sie bitte Gehostetes Unternehmen PKI und Untergeordnete Zertifizierungsstellen und warum Sie möglicherweise eine benötigen.

- Um direkt mit einem SSL.com-Vertreter darüber zu sprechen, wie wir Ihrem Unternehmen beim Übergang zu Zero Trust helfen können, senden Sie bitte eine E-Mail an Sales@SSL.com oder senden Sie das Enterprise Sales-Kontaktformular unten.