Details zu aktuellen Browserprogrammen zur Überprüfung des Sperrstatus von SSL /TLS Zertifikate, einschließlich eines browserübergreifenden Tests.

Einleitung

Überprüfen des Widerrufsstatus von SSL /TLS Zertifikate vorgelegt von HTTPS Websites sind ein anhaltendes Problem in der Websicherheit. Es sei denn, ein Server ist für die Verwendung konfiguriert OCSP-HeftenDie Online-Sperrprüfung durch Webbrowser ist sowohl langsam als auch datenschutzgefährdend. Da Online-OCSP-Abfragen so oft fehlschlagen und in bestimmten Situationen (z. B. bei Captive-Portalen) nicht möglich sind, implementieren Browser die OCSP-Prüfung im Allgemeinen im „Soft-Fail“ -Modus, wodurch ein entschlossener Angreifer nicht mehr abgeschreckt werden kann. (Eine ausführlichere Beschreibung dieses Problems finden Sie im Artikel von SSL.com. Optimierung des Seitenladens: OCSP-Heften).

Aus diesen Gründen haben Webbrowser eine Reihe von Lösungen implementiert, um die Notwendigkeit einer Online-Sperrprüfung zu verringern oder zu beseitigen. Die genauen Details variieren zwischen den Anbietern. Bei diesen Lösungen werden jedoch im Allgemeinen Listen mit widerrufenen Zertifikaten von Zertifizierungsstellen gesammelt und an Browser weitergeleitet.

Dieser Artikel enthält allgemeine Zusammenfassungen der Validierungsprüfungsstrategien der wichtigsten Desktop-Browser (Chrome, Firefox, Safari und Edge) und vergleicht die Antworten dieser Browser mit einem Beispiel widerrufene Zertifikate gehostet von SSL.com.

Google Chrome

Chrome verlässt sich auf CRLSets zur Widerrufsprüfung. Ein CRLSet ist einfach eine Liste von widerrufenen Zertifikaten, die als Software-Update an den Browser gesendet werden. Laut dem Website von Chromium ProjectsDie Prozesse, mit denen Google CRLSets generiert, sind proprietär, aber auch das

CRLSets… sind in erster Linie ein Mittel, mit dem Chrome Zertifikate in Notfallsituationen schnell blockieren kann. Als sekundäre Funktion können sie auch eine Reihe von nicht notfallmäßigen Widerrufen enthalten. Diese letzteren Widerrufe werden durch Crawlen von CRLs erhalten, die von CAs veröffentlicht wurden.

Die obige Aussage zeigt zumindest das an einige widerrufene Endentitätszertifikate mit niedriger Priorität könnten in CRLSets landen, sind jedoch eine sekundäre Überlegung.

Sie können die aktuell in einer Chrome-Instanz installierte CRLSet-Version überprüfen, indem Sie zu navigieren chrome://components/:

opera://components. Wie erwähnt untenDie aktuelle Version des Microsoft Edge-Browsers basiert ebenfalls auf Chromium und verwendet CRLSets.Derzeit ist es nicht möglich, Chrome direkt für die Durchführung von Online-Zertifikatsgültigkeitsabfragen zu konfigurieren. Abhängig vom Betriebssystem können diese Überprüfungen jedoch von der zugrunde liegenden Zertifikatbibliothek durchgeführt werden, die vom Betriebssystem verwendet wird. (Wie man sieht unten In den Ergebnissen begrenzter Browsertests haben wir festgestellt, dass Installationen von Chrome mit derselben Versionsnummer und CRLSet tatsächlich auf zwei widerrufene Zertifikate unter Windows und MacOS unterschiedlich reagierten.)

Mozilla Firefox

Wie Google unterhält Mozilla eine zentralisierte Liste der gesperrten Zertifikate OneCRL. OneCRL ist eine Liste von Zwischenzertifikaten, die von Zertifizierungsstellen im Mozilla-Stammprogramm widerrufen wurden und in Anwendungsaktualisierungen an Firefox-Benutzer gesendet werden. In Bezug auf End-Entity-Zertifikate von Mozilla Widerrufsplan stellt fest, dass „in Zukunft, sobald die anfängliche Implementierung funktioniert, wir möglicherweise EE-Zertifikate mit OneCRL abdecken und uns möglicherweise zunächst auf bestimmte Klassen konzentrieren (z. B. EV-Zertifikate).“

OneCRL kann als JSON-Objekt heruntergeladen werden hieroder als Webseite bei angesehen crt.sh..

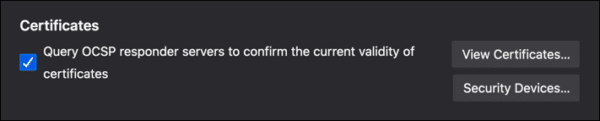

Im Gegensatz zu Chrome fragen die Standardeinstellungen von Firefox auch OCSP-Responder ab, um die Gültigkeit von SSL / zu bestätigenTLS Zertifikate. (Sie können diese Einstellung in den Sicherheitseinstellungen von Firefox ändern.)

Da OCSP-Abfragefehler jedoch so häufig sind, implementiert Firefox (wie andere Browser) eine "Soft-Fail" -Richtlinie. Wenn Sie möchten, können Sie eine strenge OCSP-Überprüfung verlangen, indem Sie zu navigieren about:config und umschalten security.OCSP.require zu true.

Apple Safari

Apples aktueller Widerrufsansatz wird von Bailey Basile in ihrem WWDC-Vortrag 2017 behandelt. Ihre Apps und weiterentwickelte Netzwerksicherheitsstandards. Apple sammelt Informationen zum Widerruf von Zertifikaten von den Zertifizierungsstellen, denen auf seinen Geräten vertraut wird, und fasst diese Informationen zu einem einzigen Paket zusammen, das regelmäßig von Apples Client-Software abgerufen wird (klingt wie ein vertrauter Plan?).

Wenn eine Clientanwendung auf ein Zertifikat stößt, das in der Apple-Liste angezeigt wird, führt sie eine OCSP-Prüfung durch, um zu bestätigen, dass das Zertifikat tatsächlich widerrufen wurde (es sei denn, der Server stellt eine geheftete OCSP-Antwort bereit). Beachten Sie, dass Online-OCSP-Überprüfungen nur bei Zertifikaten durchgeführt werden, von denen Apple bereits glaubt, dass sie widerrufen wurden. Zertifikate, die nicht in dem von Apple abgerufenen Bundle aufgeführt sind, werden nicht überprüft.

Ein Link zu Apples Sperrliste und Code zum Parsen ist verfügbar hier.

Microsoft Edge

Windows verwaltet eine Liste der gesperrten oder anderweitig auf der schwarzen Liste stehenden Zertifikate in einer aufgerufenen Datei disallowedcert.stl. Dies Blog-Eintrag bietet Informationen zum Speichern des Dateiinhalts mit PowerShell. crt.sh. Außerdem erhalten Sie Informationen darüber, ob ein bestimmtes Zertifikat in aufgeführt ist disallowedcert.stl.

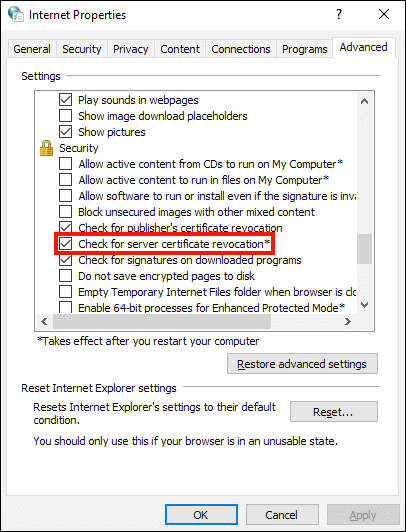

Wie bei Firefox ist Windows standardmäßig so eingestellt, dass nach Zertifikatsperrung gesucht wird. Diese Einstellung kann in der angezeigt und geändert werden Internet-Eigenschaften Schalttafel:

Die aktuelle (Chromium-basierte) Version von Edge wie Chrome stützt sich jedoch bei der Überprüfung des Widerrufs auf CRLSets und geht aus unseren Tests hervor unten unabhängig von den Einstellungen für die Überprüfung der Sperrung in den Internet-Eigenschaften zu sein. (Hinweis: In einer früheren Version dieser Tests, die im September 2019 durchgeführt wurde, wurden Internet Explorer und eine Vor-Chromium-Version von Edge verwendet war Befolgen Sie diese Einstellungen in den Internet-Eigenschaften.)

Variation zwischen Browsern

Da SSL.com eine Gruppe von Webservern unterhält, auf denen widerrufene Beispielzertifikate gehostet werden, haben wir beschlossen, diese mit einer Reihe von Desktop-Browsern zu testen. Dieser kleine, nicht besonders wissenschaftliche Test wurde am 23. Februar 2020 durchgeführt. Die verwendeten Browser waren:

- Chrome 88.0.4324.182, CRLSet Version 6444 (macOS 10.15.7)

- Chrome 88.0.4324.182, CRLSet Version 6444 (Windows 10 Pro)

- Edge 88.0.705.74, CRLSet Version 6444 (Windows 10 Enterprise)

- Firefox 86.0 - OCSP-Abfragen unter (macOS 10.15.7)

- Firefox 86.0 - OCSP-Abfragen deaktiviert (macOS 10.15.7)

- Safari 14.0.3 (macOS 10.15.1)

Darüber hinaus haben wir Chrome und Edge unter Windows getestet, wobei die Online-Sperrprüfung in der Systemsteuerung für Internet-Eigenschaften deaktiviert war, und (für Chrome, Firefox und Edge) geprüft, ob das entsprechende Zertifikat mit einem bestimmten Browserprogramm in als widerrufen aufgeführt wurde crt.sh..

| Chrom (macOS) | Chrom (Windows) | Kante (Windows) | Firefox (Mac) (OCSP ein) | Firefox (Mac) (OCSP aus) | Safari (Mac) | |

|---|---|---|---|---|---|---|

| widerrufen-rsa-dv.ssl.com | Widerrufen | Nicht widerrufen | Nicht widerrufen | Widerrufen | Nicht widerrufen | Widerrufen |

| widerrufen-rsa-ev.ssl.com | Widerrufen | Widerrufen | Widerrufen | Widerrufen | Nicht widerrufen | Widerrufen |

| widerrufen-ecc-dv.ssl.com | Widerrufen | Nicht widerrufen | Nicht widerrufen | Widerrufen | Nicht widerrufen | Widerrufen |

| widerrufen-ecc-ev.ssl.com | Widerrufen | Widerrufen | Widerrufen | Widerrufen | Nicht widerrufen | Widerrufen |

Diskussion der Ergebnisse

. Unter Windows zeigte Chrome fälschlicherweise zwei der widerrufenen Zertifikate an (widerrufen-rsa-dv.ssl.com und widerrufen-ecc-dv.ssl.com) als gültig und die anderen als widerrufen. Durch Deaktivieren der Validierungsprüfung im Betriebssystem wurde diese Antwort nicht geändert. Interessanterweise wurde keines der vier Zertifikate in CRLSet in als widerrufen angezeigt crt.sh. Zum Zeitpunkt des Tests werden weitere Fragen zu den Widerrufsprüfungsprozessen von Chrome vorgeschlagen. Unter macOS zeigte Chrome alle vier Zertifikate korrekt als widerrufen an, was plattformbasierte Unterschiede im Verhalten von Chrome veranschaulicht.

Rand: Die aktuelle (Chromium-basierte) Version von Edge spiegelte Chrome in der Anzeige wider widerrufen-rsa-dv.ssl.com und widerrufen-ecc-dv.ssl.com als gültig. Wie Chrome zeigte Edge die gleichen Ergebnisse, unabhängig davon, ob die Validierungsprüfung im Betriebssystem aktiviert war oder nicht. Keines der vier Zertifikate wurde wie in aufgeführt aufgeführt disallowedcert.stl on crt.sh..

Firefox: Wie aus dem von OneCRL angegebenen Fokus auf Zwischenzertifikate zu erwarten ist, erkannte Firefox nur alle vier Zertifikate als widerrufen, wenn OCSP-Abfragen in den Einstellungen des Browsers aktiviert waren, akzeptierte jedoch alle vier als gültig, wenn OCSP-Abfragen deaktiviert waren. (Hinweis: Alle vier dieser widerrufenen Endentitätszertifikate wurden von gültigen, nicht widerrufenen Zwischenprodukten ausgestellt.) Wie bei Chrome, crt.sh. zeigt keines der in OneCRL widerrufenen Zertifikate an.

Safari: Safari unter macOS hat alle vier Zertifikate korrekt als widerrufen erkannt. crt.sh. zeigt keine Apple-Sperrinformationen an, und wir haben nicht überprüft, ob diese bestimmten Zertifikate als von Apple widerrufen aufgeführt sind.

Zusammenfassung

Die Ergebnisse scheinen darauf hinzudeuten, dass der Widerruf für Desktop-Webbrowser immer noch ein problematisches Problem darstellt (mobile Geräte repräsentieren eine ganz andere Welt, aber das ist ein Thema für einen anderen Artikel). Das Aktivieren der (langsamen, unsicheren) Online-OCSP-Prüfung war erforderlich, um Zertifikate als in Firefox widerrufen zu erkennen, während Chrome und Edge zwei widerrufene Zertifikate unter Windows nicht erkannten, unabhängig davon, ob die Widerrufsprüfung im Betriebssystem aktiviert war oder nicht.

Für Websitebesitzer ist es ratsam anzunehmen, dass sich die verschiedenen Browserprogramme auf Vorfälle mit hoher Priorität / Notfälle wie widerrufene Stammzertifikate und Zwischenzertifizierungsstellenzertifikate konzentrieren und dass der Widerruf von Endentitätszertifikaten für verschiedene Gartenarten wahrscheinlich unbemerkt bleibt unbestimmte Dauer. Aus diesem Grund implementieren OCSP-Heften und Must-Staple Dies scheint der privateste, sicherste und effektivste Weg zu sein, um sicherzustellen, dass Endbenutzer genaue Informationen zum Widerruf von Endentitätszertifikaten erhalten.

SSL.com bietet eine Vielzahl von SSL /TLS Serverzertifikate für HTTPS-Websites.