Internetsicherheit wird oft zu einem heiklen Tanz aus Sicherheit, Funktionalität und Benutzererfahrung. Ein Paradebeispiel ist der anhaltende Kampf, Browser mit Informationen zu verbinden, die von Zertifizierungsstellen zu widerrufenen Zertifikaten bereitgestellt wurden. Diese FAQ definiert die primären Mechanismen, die im Laufe der Zeit für diesen Zweck verwendet wurden, einschließlich CRLs, OCSP, OCSP-Heften und Ein Mussund zuletzt CRLite.

Der erste Versuch für Zertifizierungsstellen, den Widerrufsstatus ihrer ausgestellten Zertifikate zu veröffentlichen, war erfolgreich Zertifikatsperrlisten (CRLs). Eine CRL ist einfach eine Liste aller Zertifikate, die die Zertifizierungsstelle vor ihrem geplanten Ablauf jemals widerrufen hat. Diese werden von den Zertifizierungsstellen regelmäßig aktualisiert, und die Browser mussten sie vor jeder HTTPS-Verbindung überprüfen. Im Laufe der Zeit nahmen die CRLs an Größe zu, ebenso wie die Aufgabe jedes Browsers, sie zu überprüfen. Mit der Zeit, die zum Herunterladen und Parsen einer großen (und wachsenden) CRL erforderlich war, nahmen auch die Verzögerungen für den Benutzer zu. Um diese Probleme zu beheben, haben Browser und Zertifizierungsstellen das Online Certificate Status Protocol (OCSP) entwickelt und implementiert.

Das Online Certificate Status Protocol (OCSP) ist das Internetprotokoll, das von Webbrowsern verwendet wird, um den Sperrstatus von SSL / zu bestimmen.TLS von HTTPS-Websites bereitgestellte Zertifikate. Während SSL /TLS Zertifikate werden immer mit einem Ablaufdatum ausgestellt. Unter bestimmten Umständen muss ein Zertifikat vor Ablauf widerrufen werden (z. B. wenn der zugehörige private Schlüssel möglicherweise kompromittiert wurde). Daher muss die aktuelle Gültigkeit des Zertifikats einer Website unabhängig vom Ablaufdatum immer von den Kunden überprüft werden.

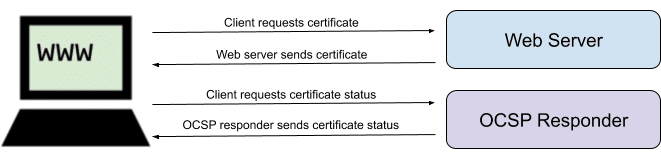

In seiner einfachsten Form funktioniert OCSP wie folgt:

1. Ein Webbrowser erhält ein Zertifikat von einer HTTPS-Website.

2. Der Webbrowser sendet eine Anforderung an einen OCSP-Responder, einen Server, der von der Zertifizierungsstelle (CA) betrieben wird, die das Zertifikat ausgestellt hat.

3. Die signierte Antwort des OCSP-Responders an den Browser zeigt an, ob das Zertifikat gültig ist oder widerrufen wurde.

Leider brachte OCSP eine Reihe von Problemen mit sich. Viele OCSP-Implementierungen waren nicht zuverlässig genug, was ungeduldige Browser und andere Client-Software dazu veranlasste, die OCSP-Prüfung im Soft-Fail-Modus zu implementieren. Dies bedeutet, dass wenn ein OCSP-Server während der Antwort nicht rechtzeitig erreicht werden konnte, das Zertifikat als gültig angesehen wird und die HTTPS-Verbindung fortgesetzt wird.

Man-in-the-Middle-Angriffe haben dies ausgenutzt, indem sie alle OCSP-Abfragen oder -Verbindungen blockiert und mithilfe eines gestohlenen Zertifikats Zugriff auf eine vertrauenswürdige HTTPS-Verbindung erhalten. Dies könnte dazu führen, dass vertrauliche Informationen an schlechte Akteure weitergegeben werden, was zu OCSP Stapling als Lösung führte.

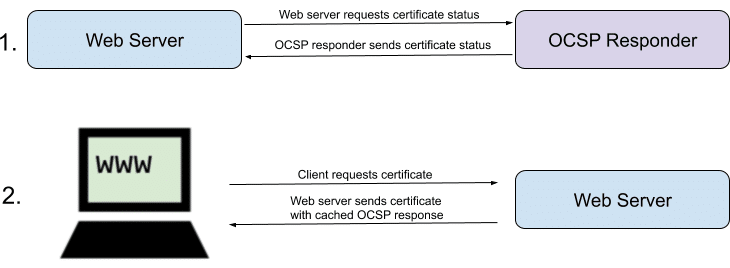

Während OCSP ursprünglich eingeführt wurde, um die Bandbreiten- und Skalierungsprobleme von Zertifikatsperrlisten (Certificate Revocation Lists, CRLs) zu lösen, führte OCSP einige eigene Leistungs- und Sicherheitsprobleme ein, die derzeit behoben werden OCSP-Heften. Beim OCSP-Heften:

1. Ein Webserver fordert eine signierte OCSP-Antwort für sein Zertifikat von einem OCSP-Responder an und erhält diese, die bis zu 7 Tage zwischengespeichert werden kann.

2. Der Server nimmt die zwischengespeicherte OCSP-Antwort zusammen mit seinem Zertifikat (oder "geheftet an") in seine HTTPS-Antworten an Webbrowser auf.

3. Um einen potenziellen Angriff zu verhindern, bei dem eine Website ein gestohlenes widerrufenes Zertifikat ohne geheftete OCSP-Antwort bereitstellt, können Zertifikate mit einer Must-Staple-Erweiterung ausgestellt werden, die das OCSP-Heften für das Zertifikat vorschreibt.

Aufgrund böswilliger Schritte von MITM-Angreifern haben Zertifizierungsstellen und Browser-Anbieter eine Erweiterung für SSL-Zertifikate eingeführt, die als bekannt ist OCSP ist ein Muss (definiert in RFC 7633, obwohl dort nicht als "OCSP Must-Staple" bezeichnet).

OCSP Must-Staple erfordert OCSP Stapling für das Zertifikat. Wenn ein Browser mit einem Zertifikat ohne OCSP-Heftung in Kontakt kommt, wird es abgelehnt. Must-Staple verringert nicht nur die Gefahr von Downgrade-Angriffen, sondern reduziert auch unnötigen Datenverkehr zu den OCSP-Respondern der Zertifizierungsstelle, wodurch die Reaktionsfähigkeit und die allgemeine OCSP-Leistung verbessert werden.

CRLite ist ein neu vorgeschlagener Standard, der Informationen über ALLE widerrufenen SSL / senden würdeTLS Zertifikate direkt an die Browser. Dies würde möglicherweise alle lästigen Prozesse und unzuverlässigen Verbindungen zwischen Browsern und Zertifizierungsstellen vermeiden, indem die Informationen über widerrufene Zertifizierungsstellen direkt in die Browser integriert werden.

Ein Hauptanliegen könnte die schiere Menge an Informationen sein, die gespeichert werden, wenn man sieht, wie groß und wachsend die Anzahl der CRLs war und ist, ist eines der Hauptprobleme bei OCSP-Prozessen. CRLite verwendet Bloom-Filter um große Datenmengen zu komprimieren und sie für die Browser übersichtlicher zu machen.

Wenn ein Zertifikat zu neu istDies bedeutet, dass der Browser OCSP (geheftet oder aktiv abgefragt) verwendet.