Hay un nuevo tipo de SSL /TLS Ataque en la ciudad. Un equipo de investigadores de seguridad académica recientemente lanzó un papel presentando el Ataque de mapache. El mapache es una vulnerabilidad de sincronización en el TLS especificación que impacta HTTPS y otros servicios dependientes de SSL /TLS. En condiciones muy específicas y raras, Raccoon permite que terceros atacantes malintencionados rompan SSL /TLS cifrado y lectura de comunicaciones sensibles.

Específicamente, los ataques de Raccoon tienen lugar en intercambios de claves Diffie-Hellman. Cuando ambos TLS los pares intercambian claves públicas como parte de un intercambio Diffie-Hellman, luego calculan una clave compartida llamada "secreto de premaster", que luego se usa para derivar todos TLS claves de sesión con una función de derivación de clave específica.

TLS 1.2 y todas las versiones anteriores requieren que todos los bytes cero iniciales en este secreto de premaster se eliminen antes de continuar. El secreto de premaster resultante se utiliza como entrada en la función de derivación de claves, que se basa en funciones hash con diferentes perfiles de tiempo. Estas precisas medidas de tiempo podrían permitir a un atacante construir un oráculo a partir del TLS servidor, que le diría al atacante si un secreto premaster calculado comienza con cero.

A partir de este único byte, los atacantes pueden comenzar a construir un conjunto de ecuaciones para calcular el secreto de premaster original establecido entre el cliente y el servidor. Esto podría permitir a los atacantes descifrar la comunicación entre los usuarios y el servidor, incluidos nombres de usuario, contraseñas, información de tarjetas de crédito, correos electrónicos y una larga lista de información potencialmente confidencial.

Si bien suena aterrador, tenga en cuenta que este ataque solo puede tener lugar en circunstancias muy específicas y raras: el servidor debe reutilizar claves públicas Diffie-Hellman en el apretón de manos (ya se considera una mala práctica), y el atacante debe ser capaz de realizar mediciones de tiempo precisas. Además, el navegador debe admitir los conjuntos de cifrado vulnerables (a partir de junio de 2020, todos los navegadores principales los han descartado).

Incluso si Raccoon no es práctico para la mayoría de los atacantes, todavía hay pasos que los propietarios de sitios web pueden tomar para protegerse a sí mismos y a los visitantes:

- TLS 1.3 no es vulnerable al ataque de Raccoon. Si está seguro de que la mayoría o todos los visitantes de su sitio web utilizan TLS 1.3 navegadores compatibles, simplemente puede desactivar TLS 1.2.

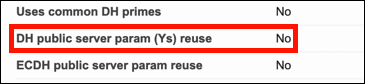

- Asegúrese de que su servidor web no reutilice las claves públicas Diffie-Hellman. Como se mencionó anteriormente, esto ya se considera una mala práctica. Puede verificar esto con Qualsys SSL Labs ' Prueba del servidor SSL. En los resultados de su sitio web, querrá ver un valor de "No" para "Reutilización de parámetros de servidor público DH (Ys)":

Si este valor es "Sí", verifique la documentación de su servidor y asegúrese de que su servidor esté configurado correctamente para proporcionar secreto directo, también conocido como "secreto directo perfecto", que impedirá la reutilización de claves DH públicas. (Por favor, consulte nuestro guía de SSL /TLS y las mejores prácticas para obtener más información sobre el secreto posterior).