Científicos nucleares se están convirtiendo en objetivos de piratas informáticos rusos

Cold River es un grupo de piratería con sede en Rusia que recientemente lanzó una serie de ataques cibernéticos contra científicos estadounidenses en tres instalaciones de investigación nuclear. Reuters informó que entre agosto y septiembre de 2022, Cold River apuntó a varios ingenieros en Brookhaven, Lawrence Livermore y Argonne National Labs. Los registros de monitoreo de seguridad cibernética muestran claramente la actividad, pero se desconoce el grado de éxito o fracaso. Se puede encontrar información detallada esta página.Las intrusiones se sincronizan con el envío de inspectores de las Naciones Unidas a la planta nuclear más grande de Europa en Ucrania, que había sido atacada como parte de la guerra entre Rusia y Ucrania. Si bien el gobierno ruso niega su participación en Cold River, varias agencias de inteligencia y organizaciones de ciberseguridad lo han confirmado. Afortunadamente, los ataques fueron contenidos rápidamente y no representaron una amenaza para la seguridad mundial.

Respuesta SSL.com

La protección de ciberseguridad en las instalaciones nucleares y los laboratorios de investigación de la nación es muy estricta. Este ataque muestra que incluso las instalaciones más protegidas están sujetas a intrusiones de seguridad. SSL.com responde a muchos casos de uso de seguridad municipal y gubernamental con una PKIconjunto de soluciones basado en. Esto incluye soluciones para programas de identificación nacional, certificados de autenticación de clientes para acceso seguro de usuarios, correo electrónico encriptado y firma de código para el desarrollo de sistemas. Por favor haz click esta página para acceder a un informe de SSL.com sobre cómo apoyamos a varios gobiernos nacionales.

.jpg?width=1116&upscale=true&name=pexels-pixabay-207580%20(1).jpg)

CircleCI fue violado, emite advertencias y consejos a sus clientes

Los servicios de desarrollo alojados como CircleCI, GitHub, Jenkins y Travis CI se están convirtiendo en objetivos frecuentes de los piratas informáticos. En una violación anunciada por CircleCI, en diciembre pasado, los tokens de seguridad y otros secretos utilizados por los desarrolladores quedaron expuestos a un equipo de piratas informáticos no identificado. CircleCI estima que más de un millón de cuentas de desarrolladores se vieron potencialmente comprometidas. La información está disponible haga clic aquíLas canalizaciones y los repositorios de CI/CD, que se centran en mejorar los ciclos de desarrollo de software, presentan múltiples superficies de amenazas y vulnerabilidades. Esto se debe a una creciente dependencia de las bibliotecas de código fuente abierto, el intercambio de repositorios y servidores vulnerables.

Los ataques a las canalizaciones de CI/CD se consideran ataques a la cadena de suministro. Por lo que el código desarrollado para una mayor distribución es el objetivo. Hay múltiples ejemplos de ataques de esta naturaleza. Un ejemplo reciente es el Vientos solares ataque, mediante el cual se inyectó código con malware, que finalmente creó puertas traseras en los clientes de Solar Winds, a quienes se les había indicado que actualizaran su software. Una vez que se establecieron las puertas traseras, los piratas informáticos tuvieron acceso a miles de sistemas diferentes en todo el mundo, incluidas varias agencias gubernamentales.

Respuesta SSL.com

El uso de la firma de código es un buen elemento disuasorio. SSL.com tiene firma de código certificados disponibles con capacidad de escaneo de malware. Al obtener un certificado de firma de código, se pueden configurar rutinas para firmar continuamente código, aplicaciones, controladores y archivos con una firma digital. El uso de la firma de código evita la manipulación del código y confirma la propiedad del código. Se puede integrar un certificado de firma de código en el proceso utilizando el servicio de firma remota de código eSigner de SSL.com. Alternativamente, se puede usar un certificado de firma de código con un token USB físico que contenga material de clave de firma. La firma de código de malware también se puede implementar para escanear el código antes de firmar. Si se detecta malware, el proceso de firma se detiene hasta que se solucione. Se puede encontrar información específica esta página.

Hackean los sistemas de recursos humanos de Five Guys Burger Chain

Five Guys Enterprises, LLC. sufrió una brecha de seguridad cibernética recientemente. Uno de sus servidores, que albergaba información personal de las solicitudes de empleo, fue pirateado. La información sobre los solicitantes, incluidas las licencias de conducir y los números de seguro social, parece haber sido el objetivo. Five Guys ha adoptado un enfoque proactivo al ofrecer monitoreo de crédito a los solicitantes afectados. No está claro qué otros pasos se han tomado. Se puede encontrar información adicional sobre el ataque. esta página.Múltiples organizaciones de ciberseguridad han intervenido en este ataque. Sienten que el efecto residual de los datos robados en la naturaleza es más grave de lo que parece. Los actores de amenazas adaptables se están volviendo más creativos con la forma en que se usa la información robada mientras usan el escenario de ataque como un acto de reconocimiento para planificar futuros ataques.

Los restaurantes tienden a implementar sistemas de seguridad insuficientes debido a los bajos márgenes de beneficio y los presupuestos. Desafortunadamente, los sistemas de reclutamiento de recursos humanos que interactúan con el público son objetivos fáciles.

Hay maneras de combatir la amenaza. Las inversiones leves a moderadas en autenticación multifactor más estricta y sistemas de monitoreo en tiempo real podrían haber ayudado a desviar este ataque.

Respuesta SSL.com

Si bien los ataques cibernéticos no se pueden detener, se pueden frustrar o dirigir a un tarro de miel para su análisis. La ciberseguridad es una iniciativa de múltiples niveles; una pequeña inversión puede contribuir en gran medida a prevenir o desviar los ataques. Lo que es más importante, es imperativo garantizar que los productos y sistemas de ciberseguridad estén configurados correctamente. SSL.com tiene varios certificados de autenticación de clientes disponibles. Los certificados protegen los activos de los actores maliciosos al garantizar que solo las personas autenticadas y validadas tengan acceso. Se puede encontrar información adicional esta página.

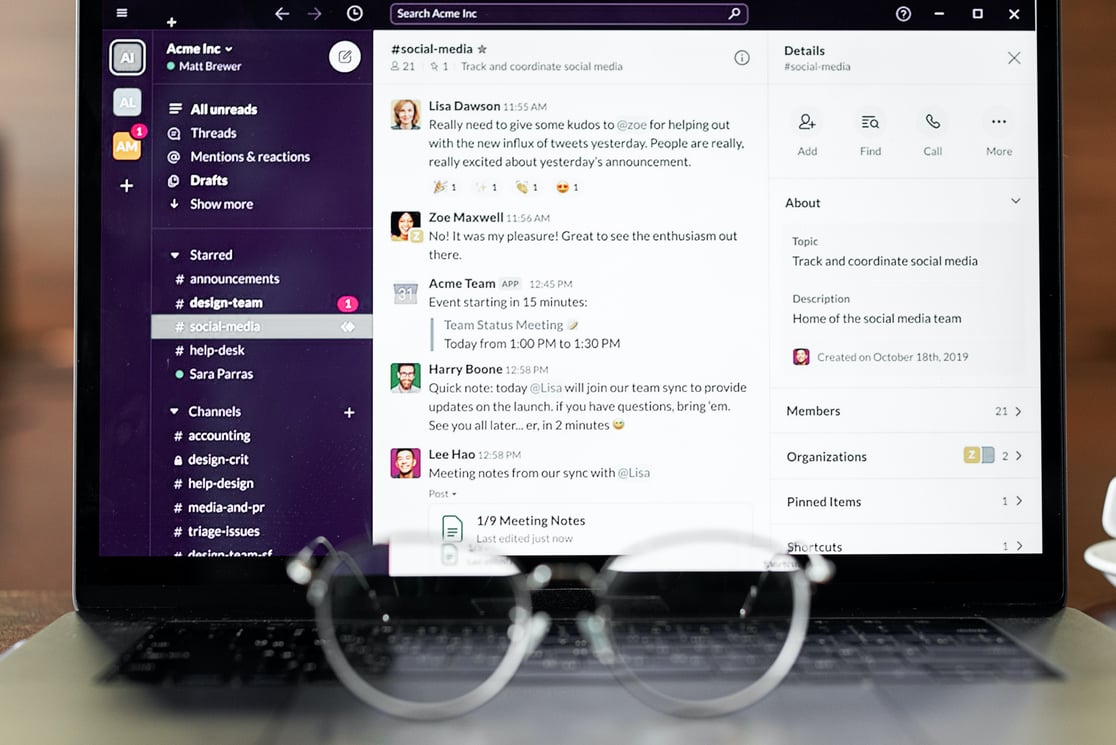

Slack dirigido a través de su repositorio privado de Github

Incluso Slack no es inmune a los problemas de ciberseguridad. A la pila de comunicación comercial de mensajería, propiedad de Salesforce, le robaron algunos de sus repositorios de código de GitHub.Con una base de clientes de más de 18 millones, la atención de Slack a la ciberseguridad es muy intensa. El incidente se deriva del robo de varios tokens de autenticación de un grupo de empleados. Los tokens permitieron a los piratas informáticos obtener acceso a una pequeña colección de repositorios privados de GitHub de Slack. Si bien ninguno de los repositorios contenía datos de clientes, el ataque es un recordatorio de que ninguna organización debe bajar la guardia. La vigilancia continua de la seguridad, ya sea a través de software o servicios administrados, debe ser una parte integral de una arquitectura de defensa en profundidad.

El equipo de seguridad de Slack, respaldado por el equipo de seguridad de Salesforce, actuó rápidamente; invalidando inmediatamente los tokens y restringiendo el acceso a su base de datos en línea. El equipo se dedica a proteger la privacidad y la seguridad de su base de clientes mientras mantiene la integridad de su organización interna. Se puede encontrar información adicional esta página. Respuesta SSL.com

Slack es una operación masiva y su equipo de seguridad es de primera categoría. La pérdida de tokens de seguridad es problemática y es una preocupación constante para las organizaciones que los utilizan. SSL.com implementa sus credenciales de certificado de firma de código EV a través de un token USB compatible con FIPS. Nuestra capacidad para recrearlos en caso de pérdida es excelente. Sin embargo, se prefiere el uso de servicios basados en la nube que no requieren el uso de un token USB. SSL.com tiene una variedad de servicios disponibles en la nube, como certificados de autenticación de clientes y el uso de eSigner. Siempre que existe una dependencia de un elemento físico, SSL.com prefiere mirar a la nube. Puede encontrar información sobre nuestros servicios en la nube esta página.

Recordatorios de SSL.com

Los requisitos de almacenamiento de claves de firma de código OV e IV están cambiando Con el aporte de la mayoría de sus miembros, CA/Browser Forum está cambiando los requisitos de almacenamiento de claves de firma de código OV e IV. La fecha de cambio es el 1 de junio de 2023. Los certificados de firma de código OV y IV se emitirán el Yubico Tokens USB o disponibles a través del servicio de firma en la nube SSL.com eSigner.Puede encontrar información adicional sobre este cambio en el Sitio web de CA/Foro de navegadores. Aprenda más sobre el SSL.com Solución de firma electrónica: https://www.ssl.com/esigner/.