Infraestructura de Clave Pública

Cuando las personas se refieren a público or privada PKI [ 01 ], en realidad se refieren a de confianza pública y de confianza privada infraestructuras Tenga en cuenta que las claves públicas y privadas no están relacionadas con las públicas y privadas. PKI.

Además, ambos casos se refieren a PKI or PKI-como-un-Servicio (PKIaaS) soluciones. Interno (o alojado localmente) PKI puede trabajar como privado PKI, pero se necesita una gran cantidad de esfuerzo y recursos para implementar las herramientas y servicios que obtendría de un servidor PKI or PKIproveedor de aaS.

Fundamentalmente, un PKI tiene dos funciones:

- para gestionar una colección de público[ 02 ] y claves privadas, y

- para vincular cada clave con la identidad de una entidad individual, como una persona u organización.

La vinculación se establece mediante la emisión de documentos de identidad electrónicos, llamados Certificados digitales [ 03 ]. Los certificados se firman criptográficamente con una clave privada para que el software del cliente (como los navegadores) pueda usar la clave pública correspondiente para verificar la autenticidad (es decir, fue firmado por la clave privada correcta) y integridad (es decir, no se modificó de ninguna manera).

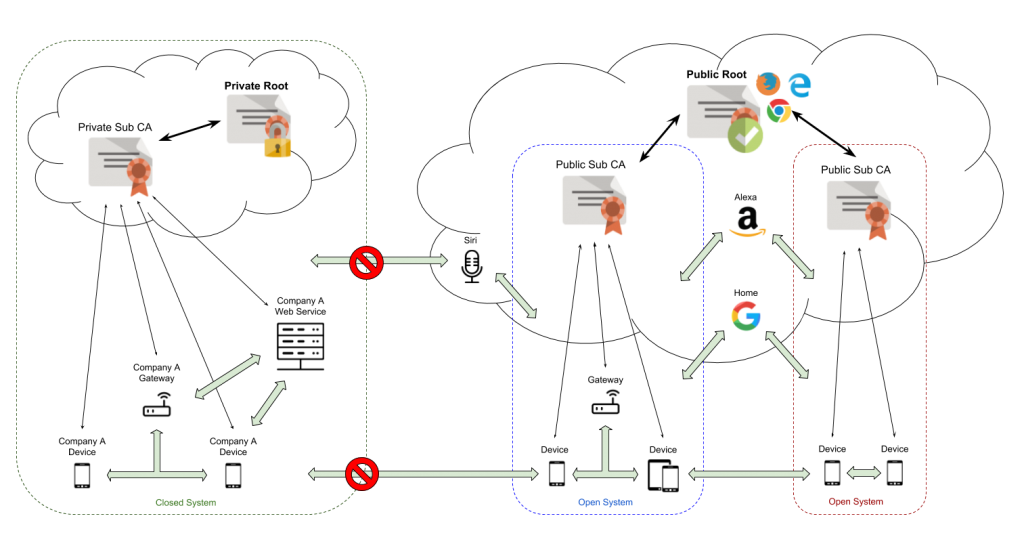

De confianza pública y de confianza privada PKI

Mientras tanto PKI las configuraciones proporcionan la misma función, su distinción es bastante sencilla.

Público PKIEl software del cliente confía automáticamente en s PKILos usuarios deben confiar manualmente en el usuario (o, en entornos corporativos y de IoT, desplegados en todos los dispositivos por el administrador del dominio) antes de cualquier certificado emitido por ese PKI puede ser validado

Una organización que mantiene una confianza pública PKI se llama un Autoridad certificada (CALIFORNIA). Para ser de confianza pública, una CA debe ser auditada según estándares como los Requisitos básicos del Foro CA / B [ 04 ] y ser aceptado en tiendas de confianza públicas como el Programa Microsoft Trusted Root Store.

Aunque privado PKI las implementaciones pueden ser tan seguras como sus contrapartes públicas, no son confiables de manera predeterminada porque no son demostrablemente compatibles con estos requisitos y aceptados en programas de confianza.

¿Por qué elegir un público de confianza PKI?

Ser de confianza pública significa que es de confianza pública certificados raíz (asociando la identidad de una CA con sus claves públicas oficiales) ya se distribuyen en la mayoría de los clientes. Los navegadores, sistemas operativos y otro software de cliente se envían con una lista incorporada de dichas claves públicas confiables que se utilizan para validar los certificados que encuentran. (También se puede esperar que los proveedores responsables actualicen estas listas al actualizar su software). Por el contrario, los certificados raíz de confianza privada (necesarios para PKI) debe instalarse manualmente en un cliente antes de los certificados de dicho servidor privado PKIs puede ser validado.

Como consecuencia, si está tratando de proteger un sitio web de acceso público u otro recurso en línea, un certificado emitido por un público de confianza PKI (es decir, una CA) es el camino a seguir, ya que requiere que cada visitante instale manualmente un privado PKIEl certificado raíz en su navegador no es práctico (y las advertencias de seguridad consistentes que probablemente resulten afectarán negativamente la reputación de su sitio).

¿Por qué elegir un privado de confianza PKI?

Público PKIs deben seguir estrictamente las reglamentaciones y someterse a auditorías periódicas, mientras que un personal de confianza PKI puede renunciar a los requisitos de auditoría y desviarse de las normas de cualquier forma que su operador considere conveniente. Aunque esto puede significar que no siguen las mejores prácticas tan rigurosamente, también les permite a los clientes usar un servicio privado PKI Más libertad con respecto a sus políticas y operaciones de certificación.

Un ejemplo: los Requisitos de línea de base prohíben que las CA de confianza pública emitan certificados para dominios internos (p. Ej. example.local) Un privado PKI puede, si lo desea, emitir certificados para cualquier dominio según sea necesario, incluidos dichos dominios locales.

Los certificados de confianza pública también deben incluir siempre información específica de una manera estrictamente definida por sus regulaciones de control y formateados en una asignación de perfil de certificado al estándar X.509 aceptado para certificados públicos. Sin embargo, algunos clientes pueden requerir un perfil de certificado personalizado, específicamente diseñado para los usos previstos y las preocupaciones de seguridad de su organización. Un privado PKI puede emitir certificados utilizando un perfil de certificado especializado.

Aparte del certificado en sí, privado PKI también permite el control total de los procedimientos de verificación de identidad y credenciales. Los propios sistemas de control de acceso del cliente (como inicios de sesión únicos o directorios LDAP) se pueden integrar con los PKI servicio para proporcionar fácilmente certificados a terceros en los que el operador ya confía. Por el contrario, un público de confianza PKI debe realizar estrictos controles manuales y automatizados y la validación de bases de datos calificadas antes de emitir cualquier certificado.

Transparencia de certificado

También debemos tener en cuenta que un privado PKI no está obligado a participar en Transparencia de certificado [ 05 ].

Los navegadores como Chrome ahora aplican [ 06 ] CT para todos los certificados de confianza pública, que requiere que las CA publiquen todos los certificados emitidos en una base de datos de acceso público. Privado PKI Sin embargo, los operadores no están obligados a implementar CT y, como resultado, pueden proporcionar una mayor privacidad para las aplicaciones sensibles o cuando la divulgación pública de la estructura de la red interna se considere perjudicial [ 07 ].

Conclusión

Seleccionando uno PKI La solución sobre el otro no es una decisión trivial. Tanto públicos como privados PKI ofrece beneficios y desventajas, y su elección puede depender de muchos factores, incluida la necesidad de acceso público, la facilidad de uso y los requisitos de seguridad y políticas para el control de su infraestructura.

Aquí en SSL.com, nos complace ayudarlo a construir un PKI plan que se adapte a las necesidades únicas de su organización.