Introducción

La semana pasada, investigadores de seguridad de la Universidad de Hamburgo publicaron un describiendo un nuevo método que los sitios web podrían usar para rastrear el historial de los usuarios del navegador. Su técnica aprovecha la función de reanudación de sesión implementada en el TLS protocolo.

TLS sesiones

TLS es un protocolo criptográfico que utilizan los navegadores para asegurar sus comunicaciones con los servidores web HTTPS mediante el establecimiento de una conexión cifrada entre un navegador y un servidor. En TLS jerga, el servidor crea un Sesión para cada uno TLS conexión.

La creación de una sesión requiere que se intercambien datos adicionales, como certificados digitales y claves de cifrado, antes que cualquier dato web real. El proceso de establecer una TLS la sesión se llama negociación de apretón de manos

Realizar un apretón de manos por cada TLS la conexión requiere más ancho de banda que HTTP sin cifrar, y este es uno de los principales problemas abordados en la publicación reciente TLS 1.3 protocolo.

Si desea leer más sobre la sobrecarga de rendimiento impuesta por TLS y lo TLS 1.3 para reducirlo, consulte este artículo.

TLS reanudación de la sesión

Para ayudar a aliviar la sobrecarga asociada con los apretones de manos, TLS permite reanudación de la sesión, que permite a un navegador omitir el proceso de reconocimiento con un servidor con el que ha establecido recientemente una sesión.

Una sesión dura un período de tiempo predeterminado, desde unos minutos hasta varias horas. Si el navegador vuelve a visitar un servidor dentro de la ventana de sesión, el TLS la sesión puede reanudarse a través de un solo solicitud de reanudación, en lugar de una negociación completa de apretón de manos (TLS 1.3 en realidad permite que un navegador envíe datos de la aplicación junto con la solicitud de reanudación de sesión, ofreciendo efectivamente el mismo rendimiento rápido que HTTP sin cifrar).

Seguimiento de usuarios con TLS reanudación de la sesión

Desafortunadamente, en la mayoría de los casos la seguridad y la utilidad son inversamente proporcionales, y los investigadores de Hamburgo han demostrado que la reanudación de la sesión mejora el rendimiento a expensas de la privacidad de los usuarios.

Se han utilizado numerosas técnicas para rastrear a los usuarios de Internet a lo largo de los años, como las cookies persistentes o las huellas digitales del navegador. Todos están diseñados para permitir que los sitios web identifiquen de manera única a un usuario en las visitas, independientemente de su dirección IP, ubicación o preferencia de privacidad.

A este respecto, un TLS La reanudación de la sesión, al estar vinculada de forma exclusiva a un navegador específico, se puede utilizar para rastrear a los usuarios de la misma manera que las cookies. Esencialmente, cuando un navegador reanuda una sesión, el sitio web puede correlacionar la conexión con la que originalmente creó la sesión, incluso si el usuario visita desde una red diferente (es decir, una dirección IP diferente) o con diferentes configuraciones de privacidad (por ejemplo, agente de usuario )

Ataque de prolongación

Usando el método descrito anteriormente, cada usuario individual puede ser rastreado (como máximo) varias horas, en función de la duración de la ventana de sesión negociada.

Sin embargo, un sitio web puede renovar una sesión por otro período de tiempo en cada reanudación de la sesión, restableciendo la ventana de la sesión y extendiendo la vida útil de la sesión de forma indefinida. El documento llama a esta técnica ataque de prolongación.

Los investigadores han demostrado que esta técnica se puede utilizar para permanentemente rastrea el 65% de los usuarios en su conjunto de datos, porque esos usuarios tienden a visitar sitios web de rastreo con más frecuencia que las sesiones caducan.

Además, han demostrado que los sitios web pueden usar contenido incrustado para rastrear a sus usuarios incluso en diferentes sitios. Por ejemplo, una red publicitaria que tiene anuncios incrustados en millones de sitios web puede rastrear usuarios individuales en todos esos sitios (Cabe señalar que algunos navegadores, como se menciona en el documento, bloquean las solicitudes de reanudación de sesiones de sitios web de terceros).

¿Soy vulnerable?

Protocolo sabio, todos TLS versiones (incluidas las últimas TLS 1.3) proporcionar un mecanismo para la reanudación de la sesión, lo que significa que los usuarios podrían ser rastreados utilizando esta técnica, independientemente de TLS versión.

Además, de los 48 navegadores probados en el documento, solo 3 se encontraron deshabilitados TLS reanudación de la sesión. Estos navegadores son:

- Navegador JonDo

- Tor Browser

- Orbot (para dispositivos móviles)

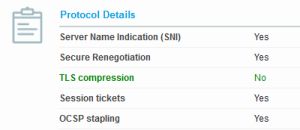

Para probar si su navegador (u otro software de cliente) es vulnerable a esta técnica de seguimiento, puede usar esta herramienta para generar un informe sobre los TLS apoyo.

Verifique la sección "Detalles del protocolo" - si "Tickets de sesión" está configurado en "Sí", entonces la reanudación de la sesión está habilitada en su navegador y es rastreable.

¿Hay alguna solución?

TLS los tickets de reanudación de sesión se almacenan en el navegador TLS caché, que se destruye cada vez que se cierra el proceso del navegador.

Si cierra su navegador regularmente y la privacidad extrema no es una necesidad absoluta, entonces debe estar a salvo de este método.

Desafortunadamente, la mayoría de los sistemas operativos móviles modernos mantienen las aplicaciones "siempre encendidas", lo que significa que no es inusual que una instancia de navegador permanezca activa durante días. Aunque esto es algo inverosímil, hay casos en los que es posible rastrear a un usuario en el mundo real.

Por esta razón, varios grupos de usuarios orientados a la privacidad instan a los navegadores a deshabilitar esta función (o al menos agregar una opción para deshabilitarla). Sin embargo, al momento de escribir este artículo, ningún navegador importante ha discutido públicamente el asunto.

Mientras tanto, si necesita más privacidad, puede visitar un sitio web en modo "incógnito" o "privacidad". Un navegador que use el modo de privacidad creará un nuevo TLS caché que no tendrá acceso a tickets de reanudación de sesión normal.

De lo contrario, puede cambiar temporalmente a uno de los tres navegadores que no admiten la reanudación de la sesión. Alternativamente, puede deshabilitar manualmente esta función en Firefox usando el siguiente método.

Deshabilitar identificadores de sesión en Mozilla Firefox

Mozilla Firefox fue parcheado en 2014 para admitir una opción no documentada en la configuración del navegador para deshabilitar la reanudación de la sesión.

Para desactivar la reanudación de la sesión, debe visitar about:config en Firefox (haga clic en "Acepto el riesgo" para continuar). Luego, Firefox mostrará una lista de preferencias para su navegador.

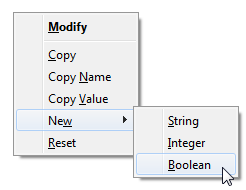

Haga clic con el botón derecho en cualquier preferencia y seleccione "Nuevo" y "Booleano", como se muestra en la siguiente imagen.

Se mostrará un mensaje emergente pidiendo el nombre de la preferencia. Tipo:

seguridad.ssl.disable_session_identifiers

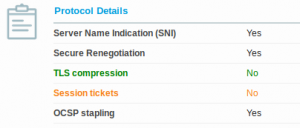

Y seleccione "verdadero" para el valor. Si hizo todo correctamente, debería ver algo similar a la imagen de abajo.

Si ahora visitas el Herramienta de verificación del navegador SSL con Firefox, debería informar que los "tickets de sesión" están deshabilitados, lo que significa que está a salvo de TLS seguimiento de sesión.

Mozilla comenzará a bloquear todos los rastreadores de terceros

Finalmente, Mozilla tiene anunció recientemente] que están cambiando su política de contenido. Introdujeron una nueva característica llamada Bloqueo de contenido en (actualmente más reciente) Versión 63, que permite a los usuarios bloquear cualquier contenido de terceros que Firefox detecte en los sitios web.

Además, en la versión 65, Firefox comenzará a bloquear todos contenido de terceros por defecto; De esa forma, los usuarios tendrán que dar permiso explícito antes de que se muestre cualquier contenido externo.

Además de las tremendas mejoras en la privacidad del usuario, esta nueva política de bloqueo de contenido también reducirá inadvertidamente el impacto de seguridad de TLS técnica de reanudación de sesión. Aunque esto no es una solución completa, los sitios web solo podrán rastrear a los usuarios de Firefox cuando realmente los visiten, ya que el seguimiento entre sitios se basa en contenido de terceros.

Conclusión

Afortunadamente, el seguimiento de usuarios con TLS se ha demostrado plausible pero no práctico para la mayoría de los usuarios de Internet. De todos modos, hay casos en los que se requiere privacidad absoluta, y aunque existen soluciones temporales (como la solución de Firefox que describimos anteriormente), podemos esperar una mitigación adecuada de los principales proveedores de navegadores pronto.

Como siempre, gracias por elegir SSL.com, donde creemos que Safer Internet es un mejor Internet.