En estos días, es común ver noticias sobre prácticas inseguras de Internet de las cosas (IoT) como claves privadas integradas en el firmware descargable del dispositivo y fácilmente disponible para los atacantes. Los clientes potenciales de IoT e IIoT (Internet industrial de las cosas) están correctamente preocupados por la seguridad, ¡pero no tiene por qué ser así!

Con un personalizado, habilitado para ACME emisor de CA (también conocido como CA subordinada or SubCA) de SSL.com, los proveedores de IoT e IIoT pueden administrar y automatizar fácilmente la validación, instalación, renovación y revocación de SSL /TLS certificados en dispositivos con capacidad ACME. Con ACME, las claves privadas se generarán y almacenarán de forma segura en el propio dispositivo, eliminando cualquier necesidad de prácticas inseguras de manejo de claves.

¿Qué es ACME y cómo puede funcionar con IoT?

Entorno de gestión de certificados automatizado (ACME) es un protocolo estándar para la validación automatizada de dominios e instalación de certificados X.509, documentado en IETFRFC 8555. Como un estándar bien documentado con muchos de código abierto implementaciones de clientes, ACME ofrece a los proveedores de IoT una forma sencilla de aprovisionar automáticamente dispositivos como módems y enrutadores con certificados de entidad final de confianza pública o privada y mantener estos certificados actualizados con el tiempo.

Entorno de gestión de certificados automatizado (ACME) es un protocolo estándar para la validación automatizada de dominios e instalación de certificados X.509, documentado en IETFRFC 8555. Como un estándar bien documentado con muchos de código abierto implementaciones de clientes, ACME ofrece a los proveedores de IoT una forma sencilla de aprovisionar automáticamente dispositivos como módems y enrutadores con certificados de entidad final de confianza pública o privada y mantener estos certificados actualizados con el tiempo.

SSL.com ahora ofrece a nuestros clientes empresariales la posibilidad de que sus dispositivos interactúen directamente con un ACME dedicado y administrado habilitado emisor de CA, ofreciendo los siguientes beneficios:

- Validación automática de dominio y renovación de certificado.

- SSL continuo /TLS La cobertura reduce los dolores de cabeza administrativos.

- Aumenta la seguridad a través de la vida útil del certificado de entidad final más corta.

- Administrar revocación de certificados

- Protocolo estándar IETF establecido y bien documentado.

- Fideicomiso público o privado disponible.

Cómo funciona ACME

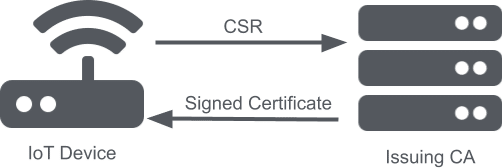

Cuando un dispositivo IoT habilitado para ACME está conectado a Internet y necesita solicitar la emisión o renovación del certificado, el software del cliente ACME incorporado genera un par de claves criptográficas y Solicitud de firma de certificado (CSR) en el dispositivo los CSR se envía a una CA emisora técnicamente restringida, que devuelve un certificado firmado. El cliente ACME maneja la instalación del certificado.

El CA / Browser Forum Requisitos de referencia definir un Certificado CA técnicamente restringido as

Un certificado de CA subordinada que utiliza una combinación de configuraciones de uso de clave extendida y configuraciones de restricción de nombre para limitar el alcance dentro del cual el certificado de CA subordinada puede emitir suscriptores o certificados de CA subordinados adicionales.

Por ejemplo, una CA emisora alojada podría estar técnicamente restringida para emitir SSL /TLS certificados para un conjunto restringido de nombres de dominio propiedad del proveedor de IoT para usar en sus enrutadores inalámbricos. El enrutador luego solicitaría un certificado firmado que asocie un nombre de dominio como config.company.com a la dirección IP del enrutador en su red local. El certificado permite a los usuarios realizar conexiones HTTPS al enrutador con esa URL en lugar de tener que ingresar una dirección IP (p. Ej. 192.168.1.1) Lo más importante para la seguridad es que una clave privada única se genera y almacena de forma segura en cada dispositivo y se puede reemplazar en cualquier momento.