HTTP y HTTPS

HTTPS es un protocolo de red que los navegadores usan para comunicarse de forma segura con los servidores web. HTTPS es una alternativa segura a un protocolo mucho más antiguo, llamado Protocolo de transferencia de hipertexto o HTTP. HTTPS puede proteger a los usuarios, ya que requiere el cifrado de que todos los datos web (o HTTP) intercambiados son a través de un protocolo criptográfico, llamado TLS (HTTPS es literalmente * HTTP * sobre *TLS*).

Cifrar datos web con una clave secreta (como TLS sí) mejora la seguridad del usuario al evitar que los atacantes lean o alteren el contenido original en tránsito. Tales ataques de red se conocen como ataques de hombre en el medio (MITM). Los investigadores han demostrado repetidamente que los atacantes MITM pueden, en esencia, leer o modificar cualquier tráfico HTTP, sin que el usuario lo sepa.

La seguridad adicional hace que HTTPS sea ideal para aplicaciones web que manejan datos confidenciales, y la mayoría de los servidores (por ejemplo, servidores bancarios o de correo electrónico) ya se han actualizado. Desafortunadamente, no todos los servidores web lo admiten debido a varias restricciones operativas, como un mayor ancho de banda, problemas heredados, etc. Dado que existe un peligro potencial, los usuarios interesados deben saber si están navegando por una conexión insegura.

Ingrese indicadores de seguridad

Los navegadores informan a los usuarios sobre el estado de seguridad de una conexión web, en forma de gráficos que se muestran en la barra de direcciones (por ejemplo, el icono de candado antes de la URL de este artículo). Estas indicadores de seguridad pueden ser cualquiera de los dos negativas y advertir a los usuarios que están en peligro potencial, o positivo, para asegurarles que su conexión es segura.

Los indicadores de seguridad se utilizan para comunicar dos aspectos de una conexión web; seguridad de conexión y autenticidad del servidor web remoto.

Seguridad de conexión mediante encriptación

Los indicadores informan sobre la seguridad de la conexión al distinguir entre cifrado, sin cifrar y contenido mixto conexiones Los sitios encriptados y no encriptados protegen todo o ningún contenido. El contenido mixto significa que algunos componentes de sitios web cifrados de otro modo se están recuperando a través de canales no cifrados.

Los componentes que pueden modificar el contenido de la página (como scripts o vectores) se denominan contenido activo. Los componentes con identidades fijas (como imágenes estáticas o fuentes) se denominan contenido pasivo.

Aunque una conexión web totalmente encriptada suena segura, esto solo no significa que un sitio web sea seguro para navegar.

Autenticación de servidor y certificados digitales

Los atacantes pueden (y lo hacen) copiar el contenido de un sitio web y redirigir el tráfico de red a su propio servidor malicioso, incluso a través de conexiones cifradas. Su servidor solo tendría que presentar un documento diferente, conocido TLS clave en lugar del secreto original. Al no tener ninguna razón para dudar de la legitimidad de la conexión, los usuarios desprevenidos podrían ser persuadidos para iniciar sesión o divulgar cualquier otra información confidencial.

En respuesta, los navegadores autentican los servidores al correlacionar las credenciales de los propietarios legítimos de servidores web con la clave de cifrado única que presenta cada servidor. De esa manera, los navegadores delegan esta verificación de credenciales a entidades de terceros, llamadas Autoridades de Certificación (CA) Los principales navegadores mantienen programas raíz para administrar su propia confianza en las CA, que deben cumplir con estrictos estándares y requisitos de auditoría para que el navegador confíe en ellos.

El propietario de un servidor web que solicita un certificado de una CA confiable, como SSL.com, debe presentar una clave pública válida y demostrar que controla el nombre de dominio y el servidor al que apunta. Si estas comprobaciones tienen éxito, la CA emite un certificado digital al propietario, quien lo utiliza para cifrar y autenticar las conexiones a su sitio.

Los certificados son identidades digitales que contienen información sobre la persona u organización propietaria de un servidor. Las CA firman criptográficamente cada certificado con una firma digital, un mecanismo de integridad análogo a los sellos de cera: los atacantes no pueden duplicar la firma y tendrían que invalidarla antes de modificar el contenido. HTTPS requiere un servidor web para recibir una conexión de navegador con el certificado válido de ese servidor. Luego, los navegadores verifican el certificado; si fue firmado por una CA confiable, la conexión puede continuar. (Si un servidor presenta un certificado diferente, revocado o inválido, el navegador finaliza o no permite la conexión y advierte al usuario, utilizando mensajes de error que examinaremos en detalle en un artículo futuro).

Niveles de validación

Cabe señalar que no todos los certificados ofrecen el mismo nivel de seguridad, y los indicadores de seguridad pueden distinguir entre los diferentes tipos de certificados emitidos para diferentes niveles de validación.

Problema de CA Dominio validado (DV) certificados a clientes que han demostrado control sobre un dominio DNS. organización Validado (OV) los certificados se examinan para autenticar que una organización es una entidad legal, así como para el control de dominio. Finalmente, Validado extendido (EV) Los certificados, que pueden mostrar información de la empresa en la propia barra del navegador, están reservados para clientes que han pasado múltiples controles de verificación independientes (incluido el contacto de persona a persona, referencia a bases de datos calificadas y revisiones de seguimiento), así como OV y DV. -Pasos de nivel.

Estado actual de los indicadores.

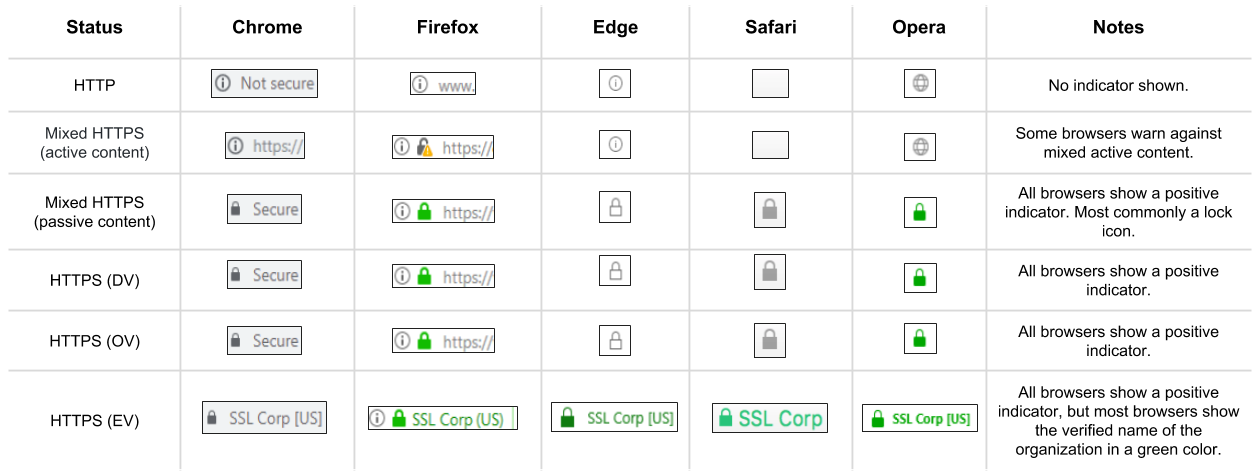

En los primeros días de Internet, HTTP era la norma y HTTPS se introdujo como una opción para los más preocupados por la seguridad. Como resultado, la mayoría de los navegadores solo utilizan positivo indicadores, es decir, un bloqueo que muestra una conexión HTTPS y (opcionalmente) si esa conexión utiliza un certificado EV. Hoy, para promover una conciencia de seguridad más amplia, Chrome, junto con Firefox y Safari, también han comenzado a adoptar el uso de negativas indicadores que advierten a los usuarios de páginas con páginas de contenido activo no cifrado o mixto. La siguiente tabla es un resumen del estado general de los indicadores de seguridad en los navegadores. Comenzando con HTTP (que no es seguro en absoluto), cada elemento a lo largo de la lista es más seguro que los anteriores.

(Haga clic en la imagen para ampliar)

Próximos cambios y planes para el futuro

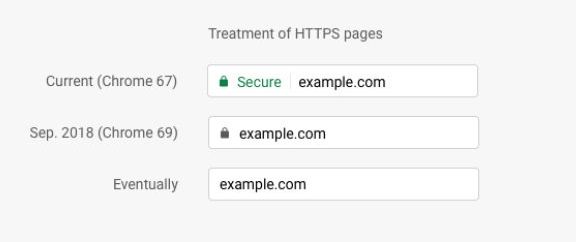

El equipo de seguridad utilizable de Chrome ha lanzado un propuesta para cambiar el comportamiento de este navegador. Sugieren que todos los navegadores deberían comenzar a advertir activamente a los usuarios contra sitios web HTTP (o HTTPS de contenido mixto) inseguros, con indicadores negativos, mientras intentan eliminar por completo los indicadores de seguridad positivos de los sitios web HTTPS.

Basan su decisión en una investigación que fue publicado en 2007, afirmando que los usuarios ignoran los indicadores de seguridad positivos, en contraposición a los indicadores negativos que se perciben como más graves. Chrome también ha argumentado en su propuesta original, que "los usuarios deben esperar que la web sea segura de forma predeterminada, y serán advertidos cuando haya un problema".

Suscrito a esta idea, a partir de septiembre de 2018, las versiones más nuevas de Chrome (69+) muestran un indicador negativo "No seguro" en todos los sitios web HTTP y no mostrarán el indicador positivo "Seguro" para HTTPS.

Firefox de Mozilla (desde la versión 58+) es uno de los otros dos navegadores que han adoptado indicadores de seguridad negativos, pero solo para sitios con contenido activo mixto. Además, en un publicación oficial en el blog, han anunciado sus planes futuros para los indicadores de seguridad de la interfaz de usuario en Firefox: "Firefox eventualmente mostrará el ícono de candado tachado para todas las páginas que no usan HTTPS, para dejar en claro que no son seguras".

Safari de Apple (versión tecnológica 46+) es el navegador restante que usa indicadores negativos para sitios web con contenido activo mixto, aunque no han hecho declaraciones públicas sobre sus planes para indicadores de seguridad en el futuro.

Los navegadores Edge y Opera de Microsoft no se han pronunciado públicamente sobre sus planes sobre los indicadores de seguridad de la interfaz de usuario.

Conclusión

Estar seguro en Internet tienes ser el predeterminado, y las advertencias activas del navegador contra conexiones HTTP inseguras podrían proporcionar una gran motivación para que algunos propietarios de servidores web heredados presten atención a la seguridad de sus sitios y sus visitantes. Además, eliminar el indicador "Seguro" de los sitios web HTTPS es (posiblemente) un paso para hacer de HTTPS la norma esperada. En cuanto a eliminar por completo los indicadores positivos, algunos indicadores, como los indicadores de vehículos eléctricos, aún pueden brindar una garantía importante a los visitantes en algunas circunstancias. Cualquiera que sea el futuro, a medida que aumente el uso global de HTTPS, es probable que haya algunos cambios y desafíos interesantes, así que continúe consultando con nosotros para obtener información futura sobre estos y otros temas de seguridad.

Como siempre, gracias por leer estas palabras de SSL.com, donde creemos que Safer Internet es un mejor Internet.