Los certificados digitales de SSL.com pueden ser una parte importante de los planes de una organización de atención médica para el correo electrónico, la autenticación y los sitios web que cumplen con la HIPAA.

Infracciones y sanciones de HIPAA

La Ley de Responsabilidad y Portabilidad de Seguros de Salud de los Estados Unidos (HIPAA), aprobada inicialmente en 1996, protege la seguridad y privacidad de la información médica protegida electrónica de los pacientes (también conocida como PHI o ePHI). El cumplimiento de la HIPAA está a cargo de la Oficina de Derechos Civiles (OCR) del Departamento de Salud y Servicios Humanos de EE.

Para 2020, el periodista legal Steve Alder informes en HIPAA Journal, que las instituciones de atención médica informaron 642 violaciones de datos a gran escala, incluidos proveedores de atención médica y cámaras de compensación de atención médica. Esta estadística es un 25% más grande en comparación con 2019, que ya fue un año récord.

En comparación con el año 2020, las violaciones de datos de atención médica se han triplicado desde 2010 y se han duplicado desde 2014. Por lo tanto, ha habido un aumento anual del 25% en las violaciones de datos. En general, se han violado la asombrosa cantidad de 78 millones de registros de atención médica entre 2009-2020.

Principales razones de las violaciones de datos sanitarios en 2020

El cinco causas principales de las violaciones de datos sanitarios en 2020 fueron no haber aun identificado una solucion para el problema: hackeo / incidente de TI (26.9 millones de registros violados), acceso / divulgación no autorizados (787,015 registros violados), hurto (806,552 registros violados), eliminación inadecuada (584,980 registros violados) y pérdida (169,509 registros violados).

Claramente, los ataques de ciberseguridad constituyeron la principal razón por la que se robaron los datos de atención médica. Los ciberataques incluyeron el muy común phishing, el envío de malware, la explotación de vulnerabilidades y el ransomware.

En los últimos meses de 2020, la incidencia de ransomware aumentó significativamente. Punto de control reportaron que la atención médica fue la industria más atacada por los atacantes de ransomware en octubre de 2020. La banda de ransomware Ryuk fue una de las más notorias de ese mes. Sacaron los sistemas informáticos del Sky Lakes Medical Center y obligaron a los médicos a recurrir a la escritura a mano para documentar la información del paciente. También atacaron la Red de Salud de la Universidad de Vermont, donde fueron víctimas hasta 20 instalaciones médicas.

También se teoriza que Ryuk fue responsable del ataque de ransomware contra Universal Health Services (UHS), que tiene 400 hospitales en los EE. UU. Y atiende anualmente a millones de pacientes. UHS es estimado haber perdido $ 67 millones por daños, incluida la pérdida de ingresos debido a la redirección de ambulancias a otros hospitales, una demora de más de 2 meses en los procedimientos de facturación y gastos gigantescos para reparar sus sistemas.

Entre octubre y septiembre de 2020, se observó un alarmante aumento del 71% en los ataques de ransomware. Los casos de ransomware en 2020 comprendieron varios de los ciberataques más dañinos que ocurrieron contra organizaciones de atención médica ese año. En muchos de estos ataques, los sistemas se bloquearon durante muchas semanas y, como resultado, los servicios para los pacientes se vieron gravemente afectados.

Certificados digitales para la protección y autenticación de la información

La sección de HIPAA sobre salvaguardias técnicas deja en claro que la PHI de los pacientes debe estar protegida por los proveedores de atención médica cuando se transmite a través de una red informática o en reposo. Las regulaciones relevantes incluyen (pero no se limitan a):

164.312 (a) (2) (iv): Cifrado y descifrado (direccionable). Implementar un mecanismo para cifrar y descifrar la información médica protegida electrónica.

164.312 (c) (1): Estándar: Integridad. Implementar políticas y procedimientos para proteger la información médica protegida electrónica contra alteraciones o destrucción indebidas.

164.312 (d): Estándar: Autenticación de persona o entidad. Implementar procedimientos para verificar que una persona o entidad que busca acceso a información médica protegida electrónica es la que se reclama.

164.312 (e) (1): Estándar: Seguridad de transmisión. Implementar medidas de seguridad técnica para protegerse contra el acceso no autorizado a información de salud protegida electrónica que se transmite a través de una red de comunicaciones electrónicas.

Debido a que fue diseñado para ser "preparado para el futuro", la HIPAA no detalla las tecnologías exactas que deben usarse para proteger la PHI. En la actualidad, los certificados digitales ofrecidos por autoridades de certificación (CA) de confianza pública, como SSL.com, ofrecen una gran solución para garantizar el cifrado, la autenticación y la integridad de las comunicaciones digitales.

Cubriremos tres aplicaciones importantes de certificados digitales para la comunicación compatible con HIPAA aquí: S/MIME certificados para correo electrónico seguro, autenticación de cliente basada en certificados y SSL /TLS certificados para proteger sitios web y aplicaciones web. También discutiremos cómo las herramientas avanzadas de administración de certificados de SSL.com pueden ayudarlo a planificar y mantener la cobertura para toda su organización y mantener sus certificados actualizados.

S/MIME Autenticación de correo electrónico y cliente para el cumplimiento de HIPAA

El correo electrónico se ha utilizado para la comunicación a través de redes informáticas desde principios de la década de 1970 y, por defecto, no es seguro. El correo electrónico se basa en protocolos de texto sin formato, no proporciona ninguna forma de garantizar la integridad de los mensajes y no incluye ningún mecanismo para una autenticación sólida. S/MIME (Extensiones de correo de Internet seguras / multipropósito) certificados de SSL.com pueden resolver estos problemas asegurándose cifrado, autenticación y integridad para el correo electrónico de su organización:

- Encriptación: S/MIME proporciona un cifrado robusto de un extremo a otro para que los mensajes no se puedan interceptar y leer en tránsito. Por ejemplo, S/MIME puede proteger los mensajes enviados a través de Internet, entre oficinas u organizaciones y fuera de los firewalls de cualquier empresa.

- S/MIME el cifrado es asimétrico, con ambos claves públicas y privadas. Cualquiera con un destinatario Llave pública puede enviarles un mensaje encriptado, pero solo una persona en posesión del correspondiente llave privada puede descifrarlo y leerlo. Por lo tanto, es seguro distribuir claves públicas tanto dentro como fuera de una organización, mientras que las claves privadas deben mantenerse seguras.

- Autenticación: Cada S/MIME El mensaje de correo electrónico está firmado con una clave privada única asociada con la dirección de correo electrónico (y, opcionalmente, la persona individual y / u organización) que lo envió. Debido a que la identidad del remitente ha sido verificada por una CA de terceros de confianza, como SSL.com, y vinculada a esta clave secreta, los destinatarios tienen la seguridad de la verdadera identidad del remitente.

- Integridad: Cada uno firmado S/MIME el mensaje de correo electrónico incluye un hachís (un tipo de "huella digital" o suma de verificación) del contenido del mensaje que se puede calcular y confirmar de forma independiente mediante el software de correo electrónico del destinatario. Si un mensaje es interceptado y alterado de alguna manera (incluso por un carácter), el valor hash calculado no coincidirá con la firma digital. Esto significa que los destinatarios de correo electrónico firmado digitalmente pueden estar seguros de la integridad de un mensaje.

Además, dado que una firma digital confiable garantiza la autenticidad e integridad del correo electrónico, S/MIME proporciona legal no repudio para mensajes de correo electrónico; Es difícil para un remitente negar de manera plausible que envió ese mensaje exacto.

Cumplimiento de HIPAA para correo electrónico en tránsito y en reposo

S/MIME Los certificados de SSL.com pueden proporcionar el cumplimiento de HIPAA para el correo electrónico de una organización mientras está en tránsito o en reposo:

- En tránsito: La integridad y autenticidad de S/MIME el correo electrónico está garantizado por una firma digital única y confiable. El cifrado de extremo a extremo garantiza que un tercero no pueda leer los mensajes cuando se transmitan a través de redes inseguras (como Internet).

- En reposo: S/MIME el cifrado garantiza que solo alguien en posesión de la clave privada del destinatario pueda descifrar y leer mensajes cifrados con su clave pública. El correo electrónico cifrado robado en violaciones de datos o comprometido de otra manera es inútil para los atacantes sin acceso a estas claves.

Autenticación del cliente

Todos S/MIME los certificados emitidos por SSL.com incluyen autenticación de cliente. Los certificados de autenticación de cliente se pueden utilizar como factor de autenticación para acceder a recursos de red protegidos, como VPN y aplicaciones web donde se maneja la PHI de los pacientes. Por lo tanto, S/MIME y los certificados de cliente de SSL.com se pueden distribuir al personal como una solución unificada para:

- Autenticación para acceder a información médica protegida.

- Cifrado, autenticación e integridad del correo electrónico en tránsito o en reposo.

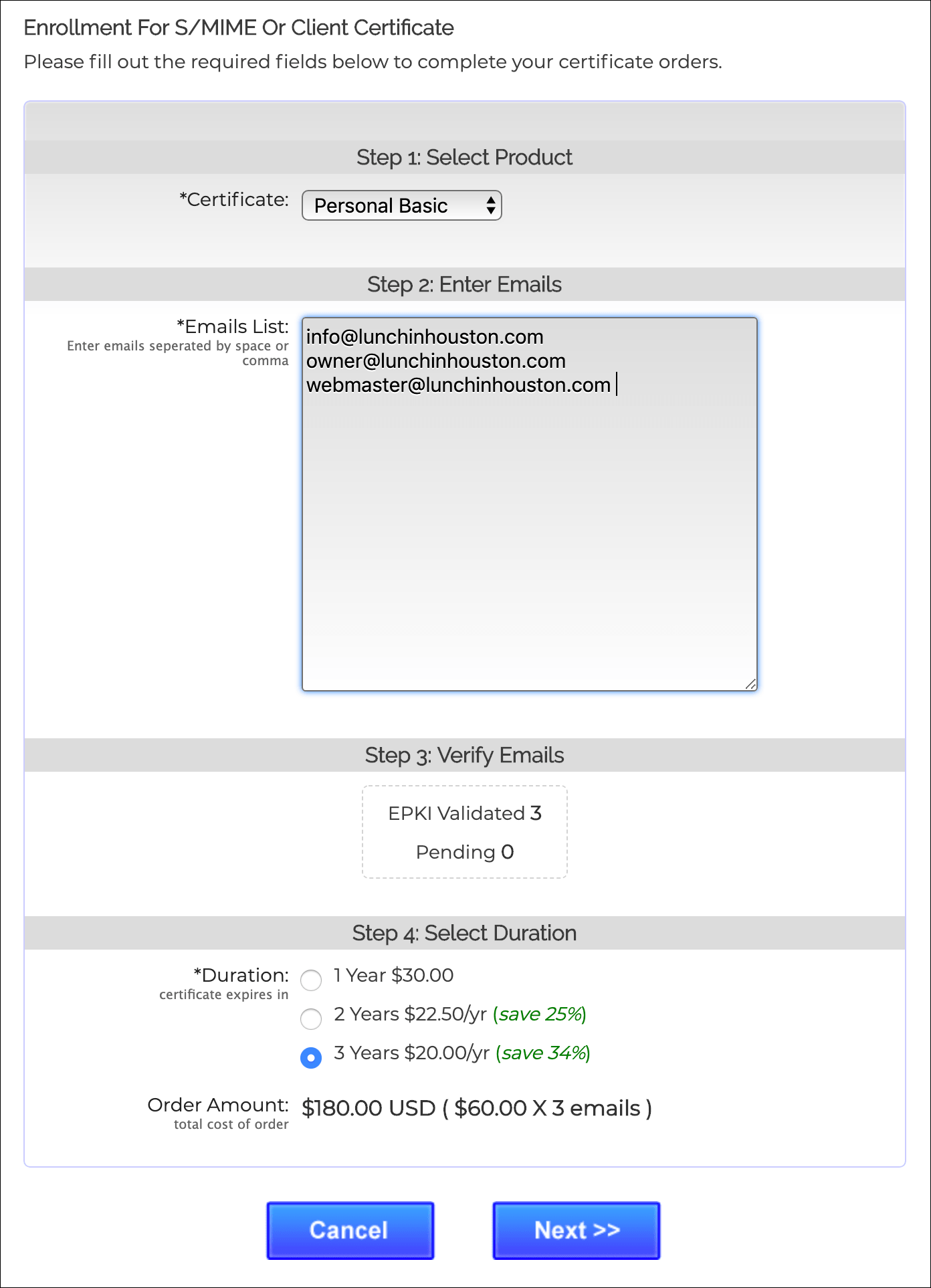

Pedidos masivos S/MIME Inscripción de Certificados

Usar S/MIME certificados para el cumplimiento de HIPAA requiere un plan para emitir certificados a todo el personal que trabaja con PHI y administrar estos certificados a lo largo del tiempo. Los empleados van y vienen, los certificados caducan y es posible que sea necesario revocado por varias razones, incluido el compromiso de la clave privada.

Los proveedores de atención médica pueden fácilmente S/MIME certificados a granel del avanzado de SSL.com portal de cuenta de cliente. Estos certificados se pueden administrar, renovar y revocar según sea necesario.

Las organizaciones que requieren una gran cantidad de certificados también pueden beneficiarse de descuentos al por mayor de hasta un 65% al participar en SSL.com Programa de revendedores y compras por volumen.

SSL /TLS para la seguridad del sitio web

En 2021, todos los sitios web deben estar protegidos con un SSL /TLS certificado y utilice el Protocolo HTTPS, pero es una necesidad absoluta para cualquier sitio web o aplicación web que deba cumplir con la HIPAA. Me gusta S/MIME para correo electrónico, el SSL /TLS El protocolo proporciona cifrado, autenticidad e integridad para sitios web:

- Todas las comunicaciones entre un sitio web protegido con un SSL /TLS certificado y un navegador web son seguros cifrado.

- El identidad de un sitio web HTTPS que presente un certificado válido firmado por una CA de confianza pública será aceptado por los navegadores web y estará disponible para los usuarios.

- Dependiendo de los nivel de validación elegido por su propietario, el SSL /TLS El certificado puede indicar simplemente que una CA ha confirmado el control de un sitio web por parte del solicitante del certificado, o puede incluir información detallada sobre la entidad que opera el sitio, como una empresa u otra organización.

- Para obtener la máxima confianza, las organizaciones sanitarias pueden querer invertir en Alta seguridad (OV) or Extended Validation (EV) certificados, proporcionando prueba de identidad a los usuarios.

- Documentos, como páginas web, de un sitio web HTTPS protegido por SSL /TLS certificado tiene su integridad garantizado por un hash encriptado incluido en la firma digital, que es calculado independientemente por el navegador antes de confiar en el documento. Los datos no pueden ser interceptados ni alterados por un tercero malintencionado mientras están en tránsito sin que el navegador detecte el error y advierta al usuario.

Automatización y recordatorios de vencimiento

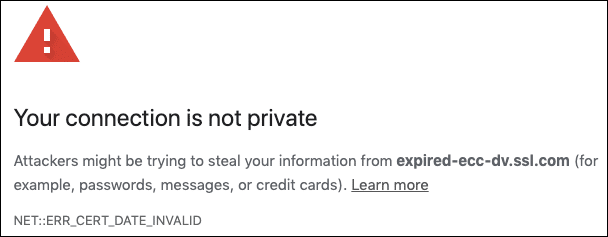

Todos los certificados tienen una fecha de caducidad, después de la cual el software cliente no confiará en ellos. Para SSL de confianza pública /TLS, la vida útil máxima del certificado es actualmente 398 días. Si dejas que el SSL /TLS el certificado expire, los navegadores ya no confiarán en él:

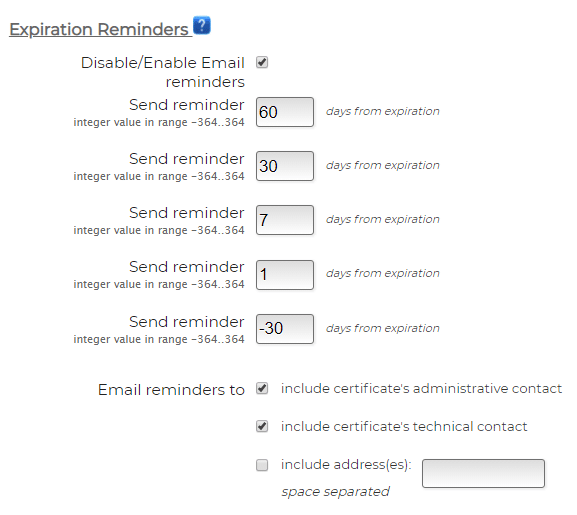

Puede ser difícil realizar un seguimiento de los certificados que caducan y mantenerlos actualizados, y los certificados actuales son cruciales para mantener sitios web seguros y que cumplan con la HIPAA. SSL.com ofrece varias opciones poderosas para asegurarse de que sus certificados estén actualizados:

- Recordatorios de vencimiento: SSL.com proporciona avisos configurables para recordarle cuándo es el momento de renovar un certificado. Esta es una gran opción para organizaciones con una pequeña cantidad de certificados o en situaciones en las que la automatización es inconveniente o imposible debido a limitaciones técnicas.

- Scripting y automatización: Las organizaciones pueden crear scripts personalizados aprovechando RESTful de SSL.com API SWS o el estándar de la industria Protocolo ACME para automatizar SSL /TLS renovación del certificado, eliminando la necesidad de recordatorios. La automatización es especialmente importante si una organización tiene una gran cantidad de servidores y certificados que mantener.

SSL.com proporciona una amplia variedad de SSL /TLS certificados de servidor para sitios web HTTPS, que incluyen:

Conclusión

Esperamos que esta publicación le haya ayudado a comprender cómo los certificados digitales pueden ser parte del plan de su organización para el cumplimiento de HIPAA, y cómo las herramientas de administración avanzada de SSL.com pueden ayudarlo a asegurarse de que su organización esté protegida y actualizada.

Si tiene alguna pregunta sobre la compra de certificados para su organización, especialmente para la emisión masiva de S/MIME Certificados, comuníquese con el equipo de ventas empresariales de SSL.com a través del siguiente formulario. También puede ponerse en contacto con el soporte de SSL.com por correo electrónico a Support@SSL.com, por teléfono llamando 1-877-SSL-SECUREo haciendo clic en el enlace de chat en la parte inferior derecha de esta página.

Y, como siempre, gracias por visitar SSL.com, donde creemos que Safer Internet es un mejor ¡Internet!

Comuníquese con SSL.com Enterprise Sales