Internet-turvallisuudesta tulee usein herkkä tanssi turvallisuudesta, toiminnallisuudesta ja käyttökokemuksesta. Erinomainen esimerkki on jatkuva taistelu yhdistää selaimet CA: n toimittamiin tietoihin peruutetuista varmenteista. Tämä UKK määrittelee ensisijaiset mekanismit, joita on käytetty tähän tarkoitukseen ajan myötä, mukaan lukien CRL: t, OCSP, OCSP-nidonta ja Pakollinen, ja viimeksi CRLite.

Alkuperäinen yritys varmentajia julkaisemaan myöntämiensä varmenteiden peruutustila oli läpi sertifikaattien peruuttamisluettelot (CRL). CRL on yksinkertaisesti luettelo kaikista varmenteista, jotka varmentaja on koskaan peruuttanut ennen niiden ajoitettua päättymistä. Varmentajat päivittävät nämä säännöllisesti, ja selainten oli tarkistettava ne ennen kutakin HTTPS-yhteyttä. Ajan myötä CRL-arvot kasvoivat, samoin kuin kunkin selaimen tehtävä tarkistaa niitä. Kun suuren (ja kasvavan) CRL: n lataamiseen ja jäsentämiseen tarvittava aika kasvoi, myös käyttäjän viivästykset kasvoivat. Selaimet ja varmentajat ovat kehittäneet ja toteuttaneet OCSP (Online Certificate Status Protocol) -toiminnon näiden ongelmien lieventämiseksi.

- Online-varmennetilan protokolla (OCSP) on Internet-selain käyttää Internet-protokollaa määrittämään SSL /TLS HTTPS-verkkosivustojen toimittamat varmenteet. Vaikka SSL /TLS varmenteille myönnetään aina viimeinen voimassaolopäivä, joissakin olosuhteissa varmenne on peruutettava ennen sen voimassaolon päättymistä (esimerkiksi jos siihen liittyvä yksityinen avain on saattanut vaarantua). Siksi asiakkaiden on aina tarkistettava verkkosivuston varmenteen voimassaolo sen päättymispäivästä riippumatta.

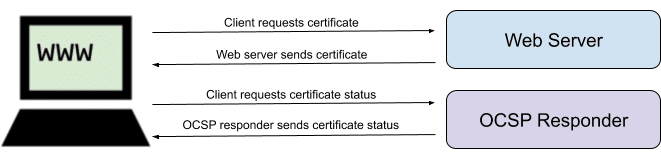

Yksinkertaisimmassa muodossaan OCSP toimii seuraavasti:

1. Verkkoselain vastaanottaa varmenteen HTTPS-verkkosivustolta.

2. Verkkoselain lähettää pyynnön OCSP-vastaajalle, palvelimelle, jota hallinnoi varmenne myöntänyt varmentaja (CA).

3. OCSP-vastaajan allekirjoittama vastaus selaimeen osoittaa, onko varmenne voimassa tai onko se peruutettu.

Valitettavasti OCSP: llä oli useita kysymyksiä. Monet OCSP-toteutukset eivät olleet riittävän luotettavia, mikä pakotti kärsimättömät selaimet ja muut asiakasohjelmistot toteuttamaan OCSP-tarkistuksen pehmeässä vikatilassa. Tämä tarkoittaa, että jos OCSP-palvelinta ei voida saavuttaa ajoissa vastaamisen aikana, varmenne katsotaan kelvolliseksi ja he jatkavat HTTPS-yhteyttä.

Man-in-the-middle-hyökkäykset ovat hyödyntäneet tätä estämällä kaikki OCSP-kyselyt tai -yhteydet käyttämällä varastettua sertifikaattia päästäksesi luotettuun HTTPS-yhteyteen. Tämä voi johtaa arkaluonteisten tietojen jakamiseen huonoille toimijoille, mikä johti OCSP-nidontaan ratkaisuna.

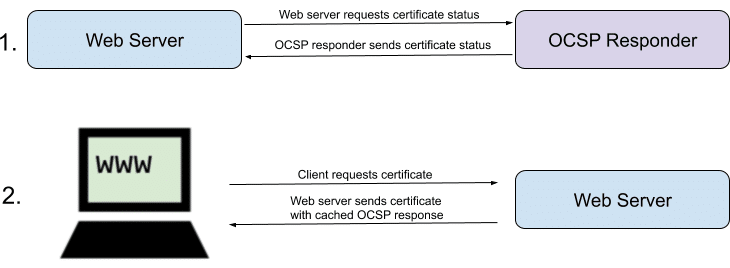

Alun perin käyttöönotettuaan sertifikaattien kumoamisluetteloiden kaistanleveys- ja skaalausongelmien ratkaisemiseksi OCSP esitteli useita omia suorituskyky- ja turvallisuuskysymyksiään, joita käsitellään parhaillaan OCSP nidonta. OCSP-nidossa:

1. Verkkopalvelin pyytää ja hakee allekirjoitetun OCSP-vastauksen sertifikaattilleen OCSP-vastaajalta, joka voidaan välimuistiin jopa 7 päivän ajan.

2. Palvelin sisältää välimuistissa olevan OCSP-vastauksen yhdessä varmenteensa (tai "niitattu") HTTPS-vastauksiinsa verkkoselaimille.

3. Mahdollisen hyökkäyksen estämiseksi, jossa verkkosivusto tarjoaa varastetun peruutetun varmenteen ilman nidottua OCSP-vastausta, varmenteille voidaan antaa pakollinen nidonta -laajennus, joka edellyttää OCSP: n nidontaa varmenteelle.

MITM-hyökkääjien haitallisten liikkeiden takia CA: t ja selaimen toimittajat esittivät laajennuksen SSL-varmenteille, jotka tunnetaan nimellä OCSP pakollinen (määritelty RFC 7633, vaikka siellä ei sitä kutsutakaan ”OCSP Must Staple”).

OCSP Must Staple vaatii OCSP-nidonnan sertifikaatille. Jos selain joutuu kosketuksiin varmenteen kanssa, jossa ei ole OCSP-nidontaa, se hylätään. Must-Staple ei ainoastaan lievennä alhaisempien hyökkäysten uhkaa, vaan myös vähentää turhaa liikennettä varmentajan OCSP-vastaajalle parantamalla reagointikykyä ja yleistä OCSP-suorituskykyä.

CRLite on äskettäin ehdotettu standardi, joka lähettää tietoja KAIKISTA peruutetuista SSL /TLS varmenteet suoraan selaimille. Tämä katkaisi kaikki raskaat prosessit ja epäluotettavat yhteydet selainten ja varmentajien välillä integroimalla peruutettujen varmentajien tiedot suoraan selaimiin.

Suurin huolenaihe voi olla pelkästään tallennettavien tietojen määrä, nähdä, kuinka suuri ja kasvava CRL-luokkien koko oli ja on yksi OCSP-prosessien ydinkysymyksistä. CRLite käyttää kukintasuodattimia pakata suuria tietomääriä, jolloin ne ovat hallittavampia selaimille.

Jos varmenne on liian uusieli ei vielä sisälly päivityksiin, selain käyttää sitten OCSP: tä (nidottu tai aktiivisesti kysytty).