X.509 on julkisen avaimen varmenteet, digitaaliset asiakirjat, jotka yhdistävät salausavainparit turvallisesti identiteetteihin, kuten verkkosivustoihin, yksilöihin tai organisaatioihin.

X.1988, joka otettiin ensimmäisen kerran käyttöön vuonna 500 sähköisten hakemistopalvelujen X.509-standardien rinnalla, on mukautettu Internetin käyttöön IETF: n julkisen avaimen infrastruktuurilla (X.509) (PKIX) työryhmä. RFC 5280 profiloi X.509 v3 -sertifikaatin, X.509 v2-varmenteen peruuttamisluettelon (CRL) ja kuvaa algoritmin X.509-varmenteen polun validointiin.

X.509-varmenteiden yleisiä sovelluksia ovat:

- SSL /TLS ja HTTPS todennetulle ja salatulle selaukselle

- Allekirjoitettu ja salattu sähköposti S/MIME protokolla

- Koodin allekirjoittaminen

- Asiakirjan allekirjoittaminen

- Asiakastodennus

- Valtion myöntämä sähköinen henkilöllisyystodistus

Avainparit ja allekirjoitukset

Jokainen X.509-varmenteeseen sisältyy a. Sovellus (t) julkinen avain, digitaalinen allekirjoitus, ja tiedot sekä sertifikaattiin liittyvästä henkilöllisyydestä että sen myöntämisestä varmentaja (CA):

- - julkinen avain on osa näppäinpari joka sisältää myös a yksityinen avain. Yksityinen avain pidetään turvassa, ja julkinen avain sisältyy varmenteeseen. Tämä julkinen / yksityinen avainpari:

- Antaa yksityisen avaimen omistajalle digitaalisesti allekirjoittaa asiakirjat. nämä allekirjoitukset voidaan vahvistaa kuka tahansa vastaavalla julkisella avaimella.

- Antaa kolmansille osapuolille lähettää julkisella avaimella salattuja viestejä, jotka vain yksityisen avaimen omistaja voi purkaa.

- A digitaalinen allekirjoitus on yksityisellä avaimella salatun asiakirjan koodattu hash (kiinteän pituinen tiivistelmä). Kun X.509-varmenteen allekirjoittaa a julkisesti luotettu CA, kuten SSL.com, kolmas osapuoli voi käyttää sertifikaattia todentamaan sitä esittävän yksikön henkilöllisyyden.Huomautus: Kaikki X.509-varmenteiden sovellukset eivät vaadi julkista luottamusta. Esimerkiksi yritys voi antaa omat yksityisesti luotettavat varmenteensa sisäiseen käyttöön. Lisätietoja on artikkelissamme Yksityinen vs. julkinen PKI.

- Jokainen X.509-varmenne sisältää kentät, jotka määrittelevät aihe, myöntää CAja muut vaaditut tiedot, kuten varmenteet versio ja voimassaoloaika. Lisäksi v3-varmenteet sisältävät joukon laajennukset jotka määrittelevät ominaisuuksia, kuten hyväksyttävät avainkäytöt ja lisäidentiteetit avainparin sitomiseksi.

Varmennekentät ja laajennukset

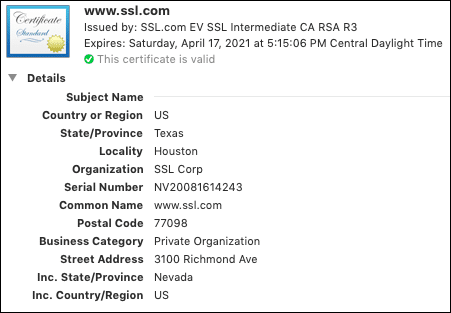

Tarkastellaksemme tyypillisen X.509-varmenteen sisältöä luonnossa, tutkimme www.ssl.comin SSL /TLS -sertifikaatti, kuten Google Chromessa näkyy. (Voit tarkistaa kaiken tämän omalla selaimellasi minkä tahansa HTTPS-verkkosivuston osoittamalla osoiterivin vasemmalla puolella olevaa lukkoa.)

- Ensimmäinen yksityiskohtoryhmä sisältää tietoja Aihe, mukaan lukien yrityksen nimi ja osoite Yleinen nimi (tai täysin pätevä verkkotunnus) verkkosivustolta, jonka varmenteen on tarkoitus suojata. (Huomautus: Ishayoiden opettaman Sarjanumero tässä aihekenttään on merkitty Nevada-yrityksen tunnistenumero, ei itse varmenteen sarjanumero.)

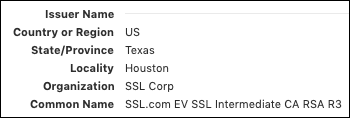

- Vieritettäessä kohtaamme tietoja liikkeeseenlaskijan. Ei sattumalta, tässä tapauksessa organisaatio on ”SSL Corp” sekä kohteelle että liikkeeseenlaskijalle, mutta liikkeeseenlaskijalle Yleinen nimi on myöntävän CA-varmenteen nimi eikä URL.

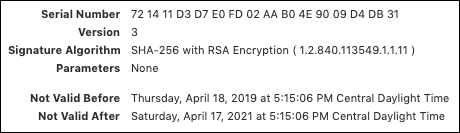

- Liikkeeseenlaskijan alla on todistukset Sarjanumero (positiivinen kokonaisluku, joka yksilöi varmenteen), X.509-versio (3), Allekirjoitusalgoritmija päivämäärät, jotka määrittelevät varmenteen Voimassaoloaika.

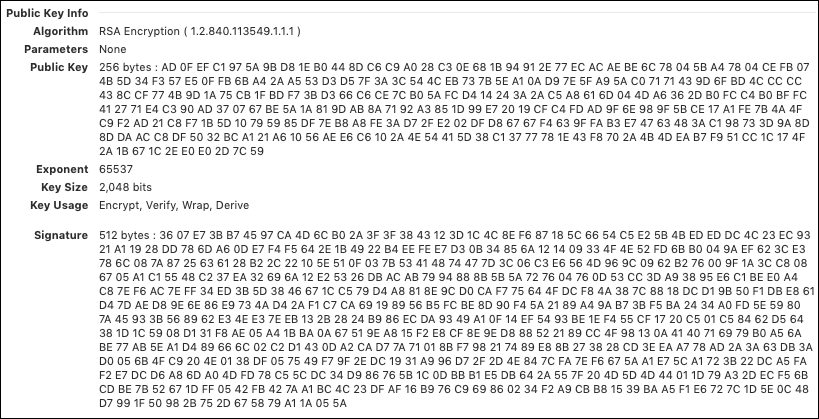

- Seuraavaksi saavumme julkinen avain, allekirjoitusja siihen liittyvät tiedot.

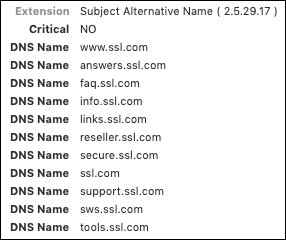

- Yllä olevien kenttien lisäksi X.509 v3 -sertifikaatit sisältävät ryhmän Laajennukset jotka tarjoavat lisäjoustavuutta sertifikaattien käytössä. Esimerkiksi Aiheen vaihtoehtoinen nimi laajennus sallii varmenteen sitoutumisen useisiin identiteetteihin. (Tästä syystä usean verkkotunnuksen varmenteisiin viitataan joskus nimellä SAN-sertifikaatit). Alla olevassa esimerkissä voimme nähdä, että sertifikaatti kattaa tosiasiatoista erilaista SSL.com-aliverkkotunnusta:

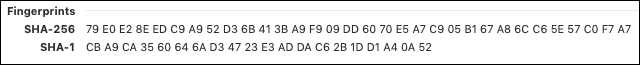

- - sormenjäljet varmenteen alapuolella näkyvät Chromen tiedot eivät ole itse varmenteen osaa, mutta ne ovat itsenäisesti laskettuja hajautuksia, joita voidaan käyttää varmenteen yksilöimiseen.

Sertifikaattiketjut

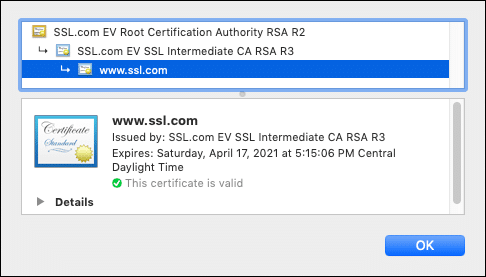

Sekä hallinnollisista että turvallisuuteen liittyvistä syistä X.509-varmenteet yhdistetään tyypillisesti kahleet validointia varten. Kuten alla olevasta Google Chromen kuvakaappauksesta näkyy, SSL /TLS www.ssl.com -sertifikaatin on allekirjoittanut yksi SSL.com: n välivarmenteista, SSL.com EV SSL Intermediate CA RSA R3. Puolikurssin puolestaan allekirjoittaa SSL.com: n EV RSA -juuri:

Verkkopalvelin tarjoaa julkisesti luotettaville verkkosivustoille omat end-yksikkö sertifikaatti sekä kaikki validointiin tarvittavat välituotteet. CA-varmenteen juurivarmenne ja sen julkinen avain sisällytetään loppukäyttäjän käyttöjärjestelmään ja / tai selainsovellukseen, mikä johtaa täydelliseen luottamusketju.

kumoaminen

X.509-varmenteet, jotka on mitätöitävä ennen niiden Ei kelpaa jälkeen päivämäärä voi olla peruutettu. Kuten yllä mainittu, RFC 5280 profiilien varmenteiden peruutusluettelot (CRL), aikaleimatut luettelot peruutetuista varmenteista, joita selaimet ja muut asiakasohjelmistot voivat kysyä.

Internetissä CRL: t ovat osoittautuneet tehottomiksi käytännössä, ja ne on korvattu muilla peruuttamistarkastuksen ratkaisuilla, mukaan lukien OCSP-protokolla (julkaistu RFC 2560), OCSP Nidonta (julkaistu RFC 6066, osa 8, kuten "Certificate Status Request") ja valikoima toimittajakohtaisia ratkaisuja, jotka on toteutettu eri verkkoselaimissa. Saat lisätietoja peruuttamisen tarkasta historiasta ja siitä, kuinka nykyiset selaimet tarkistavat varmenteiden peruutustilan lukemalla artikkeleitamme, Sivukuormituksen optimointi: OCSP nidontaja Kuinka selaimet käsittelevät peruutettua SSL: ää /TLS Todistuksia?

Usein kysytyt kysymykset

X.509 on julkisen avaimen varmenteet, digitaaliset asiakirjat, jotka yhdistävät salausavainparit turvallisesti identiteetteihin, kuten verkkosivustoihin, yksilöihin tai organisaatioihin. RFC 5280 profiloi X.509 v3 -sertifikaatin, X.509 v2-varmenteen peruuttamisluettelon (CRL) ja kuvaa algoritmin X.509-varmenteen polun validointiin.

X.509-varmenteiden yleisiä sovelluksia ovat SSL /TLS ja HTTPS - todennettua ja salattua verkkoselaamista varten allekirjoitettu ja salattu sähköposti S/MIME protokolla, koodin allekirjoittaminen, asiakirjan allekirjoittaminen, asiakkaan todennusja valtion myöntämä sähköinen henkilötodistus.