On uuden tyyppinen SSL /TLS hyökkäys kaupungissa. Tiimi akateemisia turvallisuustutkijoita äskettäin julkaisi paperin esittelemme Pesukarhu-hyökkäys. Pesukarhu on ajoitushaavoittuvuus TLS eritelmä, joka vaikuttaa HTTPS ja muut luotettavat palvelut SSL /TLS. Hyvin erityisissä ja harvoissa olosuhteissa pesukarhu sallii haitallisten kolmansien osapuolien hyökkääjien rikkoa SSLTLS salausta ja luettavaa arkaluontoista viestintää.

Erityisesti pesukarhu-iskut tapahtuvat Diffie-Hellman-avaimenvaihdoissa. Kun molemmat TLS ikäisensä vaihtavat julkisia avaimia osana Diffie-Hellman -vaihtoa, he laskevat sitten jaetun avaimen, jota kutsutaan "premaster-salaisuudeksi", jota sitten käytetään kaikkien TLS istuntonäppäimet, joilla on tietty avainjohdon toiminto.

TLS 1.2 ja kaikki edelliset versiot edellyttävät, että kaikki tämän premaster-salaisuuden johtavat nollatavut poistetaan ennen jatkamista. Tuloksena olevaa premaster-salaisuutta käytetään syötteenä avaimen johtamistoiminnossa, joka perustuu hash-toimintoihin, joilla on eri ajoitusprofiilit. Nämä tarkat ajoitusmittaukset voisivat antaa hyökkääjälle mahdollisuuden rakentaa oraakkeli TLS palvelin, joka kertoo hyökkääjälle, aloitetaanko laskettu premaster-salaisuus nollalla.

Tästä yhdestä tavusta hyökkääjät voivat alkaa rakentaa yhtälöjoukon laskemaan asiakkaan ja palvelimen välille muodostettu alkuperäinen premaster-salaisuus. Tämä voi antaa hyökkääjille mahdollisuuden purkaa salauksen käyttäjien ja palvelimen välillä, mukaan lukien käyttäjänimet, salasanat, luottokorttitiedot, sähköpostit ja pitkä luettelo mahdollisesti arkaluontoisista tiedoista.

Vaikka se kuulostaa kauhistuttavalta, muista, että tämä hyökkäys voi tapahtua vain hyvin erityisissä ja harvoissa olosuhteissa: palvelimen on käytettävä uudelleen julkisia Diffie-Hellman-avaimia kädenpuristus (jo pidetty huonona käytäntönä), ja hyökkääjän on kyettävä tekemään tarkat ajoitusmittaukset. Selaimen on lisäksi tuettava haavoittuvia salauspaketteja (kesäkuusta 2020 lähtien kaikki suuret selaimet ovat pudottaneet ne).

Vaikka pesukarhu ei olekaan käytännöllinen useimmille hyökkääjille, verkkosivustojen omistajat voivat silti ryhtyä toimiin suojellakseen itseään ja kävijöitä:

- TLS 1.3 ei ole herkkä pesukarhu-hyökkäykselle. Jos olet varma, että suurin osa tai kaikki verkkosivustosi kävijöistä käyttää modernia, TLS 1.3 yhteensopivia selaimia, voit yksinkertaisesti poistaa käytöstä TLS 1.2.

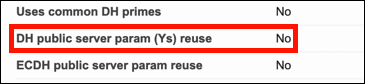

- Tarkista, että verkkopalvelimesi ei käytä uudelleen julkisia Diffie-Hellman-avaimia. Kuten edellä mainittiin, tätä pidetään jo huonona käytäntönä. Voit tarkistaa tämän Qualsys SSL Labs -sovelluksella. SSL-palvelintesti. Verkkosivustosi tuloksissa haluat nähdä arvon "Ei" arvolle "DH public server param (Ys) reuse.":

Jos tämä arvo on ”Kyllä”, tarkista palvelimesi dokumentaatio ja varmista, että palvelimesi on määritetty oikein toimittamaan eteenpäin tulevaa salaisuutta, joka tunnetaan myös nimellä ”täydellinen eteenpäin salassapito”, mikä estää julkisten DH-avainten uudelleenkäytön. (Tarkista meidän opas SSL /TLS parhaat käytännöt lisätietoja salassapitovelvollisuudesta.)