Les autorités de certification (AC) ont été le fondement de la sécurité en ligne au cours des deux dernières décennies, et les certificats numériques continuent d'être une méthode fiable pour garantir la sécurité des transactions et des identités. À un niveau fondamental, les certificats signés par l'AC sont des outils précieux qui authentifient les identités en ligne; permettre une communication sécurisée et cryptée sur des réseaux autrement non sécurisés; et confirmer l'intégrité des documents signés en vérifiant qu'ils n'ont pas été modifiés par un tiers.

Mais la valeur des AC dépasse leur utilité pratique immédiate. Ce qui est un processus de vérification très simple pour l'utilisateur s'appuie sur un réseau de travail et une chaîne de confiance qui vont au-delà d'une simple vérification des faits.

Que font les CA?

Les fournisseurs de navigateurs et de systèmes d'exploitation font confiance aux autorités de certification publiques (telles que SSL.com) pour vérifier:

- Contrôle des noms de domaine

- La légitimité des organisations et de leurs agents

- Coordonnées telles que les adresses e-mail

Les autorités de certification émettent de nombreux types de certificats, tous basés sur X.509 la norme. Les certificats délivrés par les autorités de certification garantissent la sécurité des transactions sur le site Web, protègent contre les logiciels malveillants et authentifient les documents et les échanges de courriels. Par exemple:

- SSL /TLS fournit un moyen fiable et crypté pour accéder au World Wide Web via des navigateurs - qui protège les informations personnelles et les transactions.

- Signatures numériques fournir des documents numériques authentifiés.

- Signature du code permet une distribution sûre des logiciels sur Internet.

- S/MIME active les e-mails authentifiés et cryptés.

- Authentification du client les certificats protègent l'accès aux ordinateurs et aux applications.

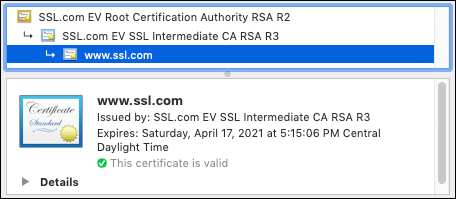

Tout cela se fait par le biais de certificats ancrés au certificat racine d'une autorité de certification publique et liés entre eux via un "chaîne de confiance"

Pourquoi est-il si difficile d'être une autorité de certification de confiance publique?

Comme indiqué ci-dessus, les autorités de certification sont approuvées par les systèmes d'exploitation et autres logiciels pour vérifier l'identité des sites Web, des entreprises et des particuliers. Une fois qu'une autorité de certification publique est établie et gagne la confiance des éditeurs de logiciels et d'autres acteurs, ses certificats numériques sont un moyen instantané, sûr et fiable de s'assurer que les informations ne sont pas frauduleuses. Le processus de création d'une autorité de certification racine auto-signée est relativement simple - ils peuvent honnêtement être créés par toute personne disposant d'un logiciel largement disponible, peu coûteux ou gratuit. Cependant, il n'y a vraiment pas beaucoup d'autorités de certification publiques. En fait, il n'y a actuellement que 52 membres CA du CA / Browser Forum, et la grande majorité des SSL /TLS les certificats proviennent d'un nombre plus petit que cela. Alors pourquoi tout le monde ne les fabrique-t-il pas?

La raison pour laquelle les autorités de certification publiques sont un club si exclusif est que devenir un organisme public de certification et gagner et maintenir la confiance universelle pour le maintenir fonctionnel demande beaucoup de travail. L'inclusion dans tous les navigateurs et systèmes d'exploitation est transparente du côté de l'utilisateur, mais elle nécessite des années de travail en coulisse. Lorsque vous achetez un nouvel ordinateur ou installez un logiciel tel qu'un navigateur Web ou un client de messagerie, une liste de certificats d'autorité de certification racine de confiance est déjà incluse. Mais être ajouté à cette liste n'est pas quelque chose qui se produit du jour au lendemain, et y rester est également un défi.

Pour rester en activité dans la vente de certificats, une autorité de certification doit répondre aux exigences des éditeurs de logiciels, qui tentent tous d'assurer une expérience sécurisée et fiable à leurs utilisateurs. Chaque grand fournisseur de navigateur et de système d'exploitation a son propre ensemble de critères que les autorités de certification doivent respecter et suivre le rythme lorsque des modifications sont apportées. Le coût de ne pas le faire est élevé: si une autorité de certification n'est incluse dans aucun des programmes racine, que ce soit en raison d'un abus de confiance ou d'un échec à se tenir au courant des changements de politique, cela serait un désastre pour le toute l’entreprise. Aucune entreprise ne recherche un certificat SSL de site Web compatible avec Safari mais pas avec Chrome. Peu de fabricants de logiciels souhaiteraient un certificat de signature de code auquel Windows ne fait pas confiance.

En plus de maintenir cet équilibre délicat avec les navigateurs, les systèmes d'exploitation et les autres fournisseurs de logiciels, les autorités de certification sont soumises à des audits externes rigoureux. Vous voyez ces badges au bas de ce même site? Chacun de ces sceaux représente un audit, et chacun de ces audits est effectué annuellement. Si une autorité de certification échoue à un audit (ou ne satisfait pas aux exigences du programme racine), les certificats de l'autorité de certification pourraient être exclus des magasins racine essentiels, ce qui les rendrait inutiles.

Les membres CA du Forum CA / Navigateur (un consortium de CA et de fournisseurs de PKI- logiciels compatibles tels que les navigateurs et les systèmes d'exploitation) participent activement au développement et à l'application de dizaines de normes industrielles et à l'établissement du forum CA / B Exigences de base. Les membres participent à des organisations d'enseignement et de recherche et collaborent avec les parties prenantes pour renforcer la sécurité Internet, prenant souvent l'initiative de proposer et d'adopter de nouvelles normes. Les autorités de certification ont le plus intérêt à s'assurer que le SSL /TLS Le système fonctionne et sa réputation est solide, ce qui signifie nécessairement qu'ils adoptent une approche proactive et agressive envers la sécurité de leurs systèmes et des systèmes avec lesquels ils travaillent.

Outre le respect de ces normes, les autorités de certification sont tenues de tenir à jour et de mettre à disposition des listes de transparence des certificats (registres publics de tous les certificats émis), ainsi que des listes de révocation de certificats (CRL) et des répondeurs OCSP, qui gardent une trace des certificats révoqués. Il est primordial de s'assurer que tous les certificats sont pris en compte et que la confiance qui sous-tend les certificats n'est jamais rompue.

Comment choisir une CA

Ainsi, connaissant tout le travail nécessaire à la maintenance et au fonctionnement d'une autorité de certification publique, comment déterminer quelle autorité de certification convient le mieux à leurs besoins?

Bien qu'il existe maintenant des options CA à faible coût (voire gratuites), il est important de savoir ce qui est échangé contre ce coût réduit. En général, les CA gratuites n'offrent pas les mêmes niveaux de validation que les CA commerciales et n'offrent rien d'autre que le SSL /TLS certificats. Par exemple, ils peuvent montrer qu'un candidat à un site Web SSL /TLS Le certificat contrôle ce domaine (Validation de domaine) mais ils ne font pas l'étape supplémentaire d'affirmer qui est ce propriétaire. En fonction de votre cas d'utilisation prévu, DV peut convenir (toutes les autorités de certification commerciales, y compris SSL.com, le proposent également), mais si vous avez besoin d'un certificat de signature de code, de signatures numériques pour Adobe PDF ou d'informations validées sur votre entreprise incluses dans votre certificat de site Web, vous devez vous adresser à une autorité de certification commerciale.

Pour plus d'informations sur le choix d'une autorité de certification fiable, consultez notre Guide des meilleures pratiques.