Il existe un nouveau type de SSL /TLS attaque en ville. Une équipe de chercheurs universitaires en sécurité récemment a publié un document présentant le Attaque de raton laveur. Le raton laveur est une vulnérabilité de synchronisation dans le TLS spécification qui a un impact HTTPS et d'autres services dépendant de SSL /TLS. Dans des conditions très spécifiques et rares, Raccoon permet à des attaquants tiers malveillants de briser SSL /TLS cryptage et lecture des communications sensibles.

Plus précisément, les attaques de ratons laveurs ont lieu sur les échanges de clés Diffie-Hellman. Lorsque les deux TLS les pairs échangent des clés publiques dans le cadre d'un échange Diffie-Hellman, ils calculent ensuite une clé partagée appelée «secret prémaster», qui est ensuite utilisée pour dériver tous TLS clés de session avec une fonction de dérivation de clé spécifique.

TLS 1.2 et toutes les versions précédentes exigent que tous les octets zéro de début de ce secret prémaster soient supprimés avant de continuer. Le secret prémaster résultant est utilisé comme entrée dans la fonction de dérivation de clé, qui est basée sur des fonctions de hachage avec différents profils de synchronisation. Ces mesures de synchronisation précises pourraient permettre à un attaquant de construire un oracle à partir du TLS serveur, qui indiquerait à l'attaquant si un secret prémaster calculé commence par zéro.

À partir de cet octet unique, les attaquants peuvent commencer à construire un ensemble d'équations pour calculer le secret prémaster d'origine établi entre le client et le serveur. Cela pourrait permettre aux attaquants de décrypter la communication entre les utilisateurs et le serveur, y compris les noms d'utilisateur, les mots de passe, les informations de carte de crédit, les e-mails et une longue liste d'informations potentiellement sensibles.

Bien que cela semble terrifiant, gardez à l'esprit que cette attaque ne peut avoir lieu que dans des circonstances très spécifiques et rares: le serveur doit réutiliser les clés Diffie-Hellman publiques dans le poignée de main (déjà considéré comme une mauvaise pratique), et l'attaquant doit être capable de faire des mesures de timing précises. De plus, le navigateur doit prendre en charge les suites de chiffrement vulnérables (à partir de juin 2020, tous les principaux navigateurs les ont abandonnées).

Même si Raccoon n'est pas pratique pour la plupart des attaquants, les propriétaires de sites Web peuvent encore prendre des mesures pour se protéger et protéger les visiteurs:

- TLS 1.3 n'est pas vulnérable à l'attaque du raton laveur. Si vous êtes sûr que la plupart ou la totalité des visiteurs de votre site Web utilisent la version moderne, TLS 1.3 navigateurs compatibles, vous pouvez simplement désactiver TLS 1.2.

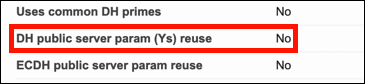

- Vérifiez que votre serveur Web ne réutilise pas les clés Diffie-Hellman publiques. Comme mentionné ci-dessus, cela est déjà considéré comme une mauvaise pratique. Vous pouvez vérifier cela avec Qualsys SSL Labs ' Test du serveur SSL. Dans les résultats de votre site Web, vous voudrez voir la valeur "Non" pour "Réutilisation des paramètres de serveur public DH (Ys)".:

Si cette valeur est «Oui», consultez la documentation de votre serveur et assurez-vous que votre serveur est correctement configuré pour fournir le secret de transfert, également appelé «secret de transfert parfait», qui empêchera la réutilisation des clés DH publiques. (Veuillez consulter notre guide SSL /TLS les meilleures pratiques pour plus d'informations sur le secret de transmission.)