Les scientifiques nucléaires deviennent des cibles de pirates informatiques russes

Cold River est un groupe de piratage basé en Russie qui a récemment lancé une série de cyberattaques ciblant des scientifiques américains dans trois installations de recherche nucléaire. Reuters a rapporté qu'entre août et septembre 2022, Cold River a ciblé divers ingénieurs à Brookhaven, Lawrence Livermore et Argonne National Labs. Les enregistrements de surveillance de la cybersécurité montrent clairement l'activité, mais l'étendue du succès ou de l'échec est inconnue. Des informations détaillées peuvent être trouvées ici.Les intrusions coïncident avec l'envoi d'inspecteurs par les Nations Unies dans la plus grande centrale nucléaire d'Europe en Ukraine, qui avait été attaquée dans le cadre de la guerre russo-ukrainienne. Alors que le gouvernement russe nie son implication avec Cold River, diverses agences de renseignement et organisations de cybersécurité l'ont confirmé. Heureusement, les attaques ont été rapidement contenues et n'ont pas constitué une menace pour la sécurité mondiale.

Réponse de SSL.com

La protection de la cybersécurité dans les installations nucléaires et les laboratoires de recherche du pays est très stricte. Cette attaque montre que même les installations les plus protégées sont sujettes à des intrusions de sécurité. SSL.com répond à de nombreux cas d'utilisation de la sécurité gouvernementale et municipale avec un PKISuite de solutions basée sur . Cela inclut des solutions pour les programmes d'identification nationaux, des certificats d'authentification client pour un accès utilisateur sécurisé, des e-mails cryptés et la signature de code pour le développement de systèmes. Cliquez s'il vous plait ici pour accéder à un rapport SSL.com sur la façon dont nous soutenons divers gouvernements nationaux.

.jpg?width=1116&upscale=true&name=pexels-pixabay-207580%20(1).jpg)

CircleCI a été violé, émet des avertissements et des conseils à ses clients

Les services de développement hébergés comme CircleCI, GitHub, Jenkins et Travis CI deviennent des cibles fréquentes de pirates. Lors d'une brèche annoncée par CircleCI, en décembre dernier, des jetons de sécurité et d'autres secrets utilisés par les développeurs ont été exposés à une équipe de pirates non identifiée. CircleCI estime que plus d'un million de comptes de développeurs ont été potentiellement compromis. Les informations sont disponibles ici.Les pipelines et référentiels CI/CD, axés sur l'amélioration des cycles de développement logiciel, présentent de multiples surfaces de menaces et vulnérabilités. Cela est dû à une dépendance croissante aux bibliothèques de code open source, au partage de référentiels et aux serveurs vulnérables.

Les attaques sur les pipelines CI/CD sont considérées comme des attaques de la chaîne d'approvisionnement. Le code développé pour une distribution ultérieure est la cible. Il existe de nombreux exemples d'attaques de cette nature. Un exemple récent est le Les vents solaires attaque, au cours de laquelle du code a été injecté avec un logiciel malveillant, ce qui a finalement créé des portes dérobées sur les clients de Solar Winds, qui avaient reçu pour instruction de mettre à jour leur logiciel. Une fois les portes dérobées établies, les pirates ont eu accès à des milliers de systèmes différents à travers le monde, y compris diverses agences gouvernementales.

Réponse de SSL.com

L'utilisation de la signature de code est un bon moyen de dissuasion. SSL.com a la signature de code certificats disponibles avec une capacité d'analyse des logiciels malveillants. En obtenant un certificat de signature de code, des routines peuvent être configurées pour signer en continu le code, les applications, les pilotes et les fichiers avec une signature numérique. L'utilisation de la signature de code empêche la falsification du code et confirme la propriété du code. Un certificat de signature de code peut être intégré au processus à l'aide du service de signature de code à distance eSigner de SSL.com. Alternativement, un certificat de signature de code peut être utilisé avec un jeton USB physique contenant le matériel de clé de signature. La signature de code malveillant peut également être implémentée pour scanner le code avant de signer. Si un logiciel malveillant est détecté, le processus de signature est suspendu jusqu'à ce que la correction se produise. Des informations spécifiques peuvent être trouvées ici.

Les systèmes RH de Five Guys Burger Chain piratés

Cinq Entreprises Guys, LLC. a récemment subi une faille de cybersécurité. L'un de leurs serveurs, qui abritait des informations personnelles issues de candidatures, a été piraté. Les informations sur les candidats, y compris les permis de conduire et les numéros de sécurité sociale, semblent avoir été la cible. Five Guys a adopté une approche proactive en proposant une surveillance du crédit aux candidats concernés. On ne sait pas quelles autres mesures ont été prises. Des informations supplémentaires concernant l'attaque peuvent être trouvées ici.Plusieurs organisations de cybersécurité ont pesé sur cette attaque. Ils estiment que l'effet résiduel des données volées dans la nature est plus grave qu'il n'y paraît. Les acteurs de la menace adaptative deviennent plus créatifs quant à la manière dont les informations volées sont utilisées tout en utilisant le scénario d'attaque comme acte de reconnaissance pour planifier de futures attaques.

Les restaurants ont tendance à sous-déployer les systèmes de sécurité en raison de marges bénéficiaires et de budgets faibles. Malheureusement, les systèmes de recrutement RH qui interagissent avec le public sont des cibles faciles.

Il existe des moyens de lutter contre la menace. Des investissements légers à modérés dans une authentification multifacteur plus stricte et des systèmes de surveillance en temps réel auraient pu contribuer à détourner cette attaque.

Réponse de SSL.com

Bien que les cyberattaques ne puissent pas être arrêtées, elles peuvent être contrecarrées ou dirigées vers un pot de miel pour analyse. La cybersécurité est une initiative à plusieurs niveaux ; un petit investissement peut grandement contribuer à prévenir ou à dévier les attaques. Plus important encore, il est impératif de s'assurer que les produits et systèmes de cybersécurité sont correctement configurés. SSL.com propose différents certificats d'authentification client. Les certificats protègent les actifs des acteurs malveillants en garantissant que seules les personnes authentifiées et validées y ont accès. Des informations supplémentaires peuvent être trouvées ici.

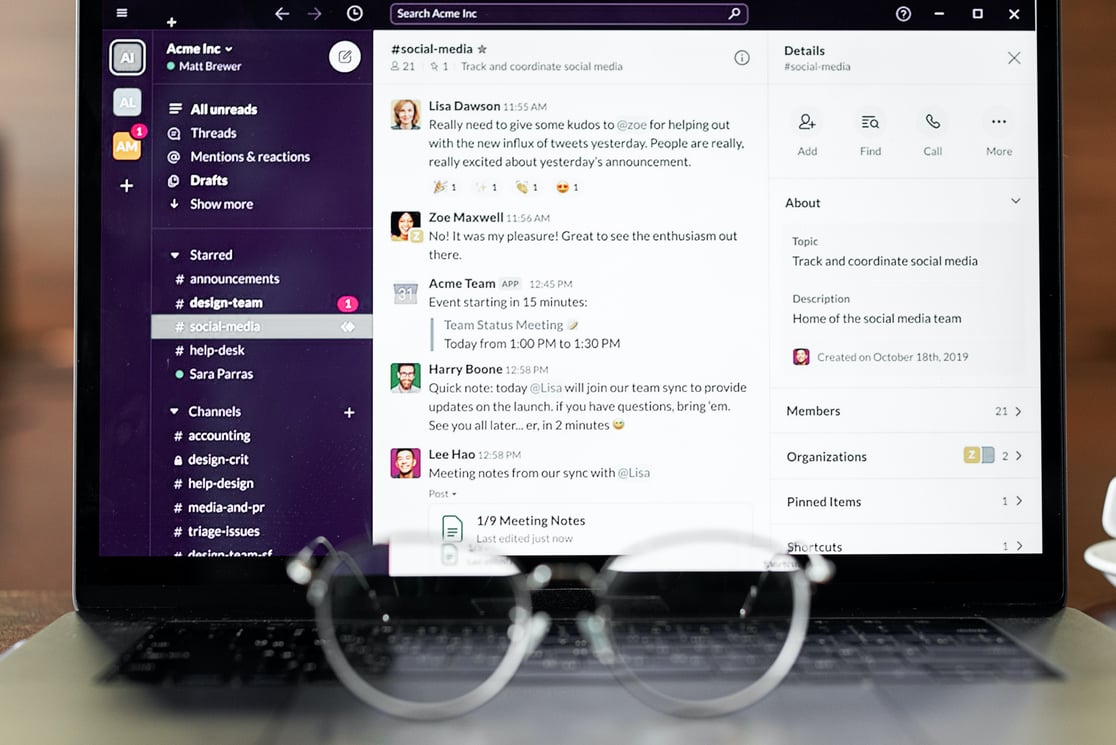

Slack ciblé via son référentiel privé Github

Même Slack n'est pas à l'abri des problèmes de cybersécurité. La pile de communication d'entreprise de messagerie, propriété de Salesforce, s'est fait voler certains de ses référentiels de code GitHub.Avec une clientèle de plus de 18 millions, l'attention de Slacks à la cybersécurité est très intense. L'incident découle du vol de plusieurs jetons d'authentification à un groupe d'employés. Les jetons ont permis aux pirates d'accéder à une petite collection de dépôts GitHub privés de Slack. Bien qu'aucun des référentiels ne contienne de données client, l'attaque rappelle qu'aucune organisation ne doit baisser sa garde. La vigilance continue en matière de sécurité, que ce soit par le biais de logiciels ou de services gérés, doit faire partie intégrante d'une architecture de défense en profondeur.

L'équipe de sécurité de Slack, soutenue par l'équipe de sécurité de Salesforce, a agi rapidement ; invalidant immédiatement les jetons et resserrant l'accès à sa base de données en ligne. L'équipe s'engage à protéger la confidentialité et la sécurité de sa clientèle tout en préservant l'intégrité de son organisation interne. Des informations supplémentaires peuvent être trouvées ici. Réponse de SSL.com

Slack est une opération massive et son équipe de sécurité est de premier ordre. La perte de jetons de sécurité est problématique et constitue une préoccupation constante pour les organisations qui les utilisent. SSL.com déploie ses informations d'identification de certificat de signature de code EV via un jeton USB conforme à la norme FIPS. Notre capacité à les recréer en cas de sinistre est excellente. Cependant, l'utilisation de services basés sur le cloud qui ne nécessitent pas l'utilisation de jetons USB est préférable. SSL.com propose une variété de services disponibles dans le cloud, tels que les certificats d'authentification client et l'utilisation d'eSigner. Chaque fois qu'il existe une dépendance vis-à-vis d'un élément physique, SSL.com préfère se tourner vers le cloud. Vous trouverez des informations sur nos services cloud ici.

Rappels SSL.com

Les exigences de stockage des clés de signature de code OV et IV changent Avec la contribution de la plupart de ses membres, le CA/Browser Forum modifie les exigences de stockage des clés de signature de code OV et IV. La date de changement est le 1er juin 2023. Les certificats de signature de code OV et IV seront délivrés le Yubico Tokens USB ou disponibles via le service de signature cloud SSL.com eSigner.Des informations supplémentaires sur ce changement sont disponibles sur le Site Web CA/Browser Forum. En savoir plus sur le SSL.com Solution de signature électronique : https://www.ssl.com/esigner/.