A nukleáris tudósok orosz hackercélpontokká válnak

A Cold River egy orosz székhelyű hackercsoport, amely a közelmúltban kibertámadássorozatot indított amerikai tudósok ellen három nukleáris kutatóintézet ellen. A Reuters arról számolt be, hogy 2022 augusztusa és szeptembere között a Cold River különböző mérnököket célzott meg a Brookhaven, Lawrence Livermore és az Argonne National Labs vállalatnál. A kiberbiztonsági megfigyelési rekordok egyértelműen mutatják a tevékenységet, de a siker vagy a kudarc mértéke nem ismert. Részletes információ megtalálható itt.A behatolások összefüggenek azzal, hogy az Egyesült Nemzetek Szervezete ellenőröket küldött Európa legnagyobb ukrajnai atomerőművébe, amelyet az orosz-ukrajnai háború részeként támadás érte. Míg az orosz kormány tagadja, hogy köze lenne a Cold Riverhez, különböző hírszerző ügynökségek és kiberbiztonsági szervezetek megerősítették ezt. Szerencsére a támadásokat gyorsan megfékezték, és nem jelentettek veszélyt a világ biztonságára.

SSL.com válasz

A kiberbiztonsági védelem az ország nukleáris létesítményeiben és kutatólaboratóriumaiban nagyon szigorú. Ez a támadás azt mutatja, hogy még a legvédettebb létesítmények is ki vannak téve a biztonsági behatolásoknak. Az SSL.com számos kormányzati és önkormányzati biztonsági felhasználási ügyre válaszol a PKI-alapú megoldáscsomag. Ez magában foglalja a nemzeti azonosítási programok megoldásait, a biztonságos felhasználói hozzáférést biztosító ügyfél-hitelesítési tanúsítványokat, a titkosított e-maileket és a rendszerfejlesztéshez szükséges kódaláírást. kérem kattintson itt hogy hozzáférjen egy SSL.com-jelentéshez arról, hogyan támogatjuk a különböző nemzeti kormányokat.

.jpg?width=1116&upscale=true&name=pexels-pixabay-207580%20(1).jpg)

A CircleCI-t megsértették, figyelmeztetéseket és tanácsokat ad ügyfeleinek

Az olyan hosztolt fejlesztői szolgáltatások, mint a CircleCI, a GitHub, a Jenkins és a Travis CI, egyre gyakoribb hackercélpontok. A CircleCI által tavaly decemberben bejelentett jogsértés következtében a fejlesztők által használt biztonsági tokeneket és egyéb titkokat egy azonosítatlan hackercsapat elé tárták. A CircleCI becslése szerint több mint egymillió fejlesztői fiókot veszélyeztettek. Információ elérhető itt.A szoftverfejlesztési ciklusok javítására összpontosító CI/CD-folyamatok és adattárak számos fenyegetési felületet és sebezhetőséget jelentenek. Ennek oka a nyílt forráskódú könyvtáraktól, a tárolók megosztásától és a sebezhető szerverektől való növekvő függőség.

A CI/CD csővezetékek elleni támadások ellátási lánc támadásnak minősülnek. Ahol a további terjesztésre kifejlesztett kód a cél. Számos példa van az ilyen jellegű támadásokra. Egy friss példa a Napszelek támadás, amelynek során a kódot rosszindulatú programokkal fecskendezték be, ami végül hátsó ajtókat hozott létre a Solar Winds ügyfelei számára, akiket szoftverük frissítésére utasítottak. A hátsó ajtók létrehozása után a hackerek több ezer különböző rendszerhez fértek hozzá világszerte, beleértve a különböző kormányzati szerveket is.

SSL.com válasz

A kódaláírás használata jó elrettentő eszköz. SSL.com kód aláírással rendelkezik tanúsítványok állnak rendelkezésre kártevő-ellenőrző képességgel. A kódaláíró tanúsítvány megszerzésével a rutinok beállíthatók a kód, az alkalmazások, az illesztőprogramok és a fájlok folyamatos digitális aláírással történő aláírására. A kódaláírás használata megakadályozza a kód manipulálását és megerősíti a kód tulajdonjogát. Egy kódaláíró tanúsítvány integrálható a folyamatba az SSL.com eSigner távoli kódaláíró szolgáltatásával. Alternatív megoldásként kódaláíró tanúsítvány használható az aláíró kulcsot tartalmazó fizikai USB-tokennel. A rosszindulatú programkód-aláírás is megvalósítható a kód szkennelésére az aláírás előtt. Ha a rendszer rosszindulatú programokat észlel, az aláírási folyamat a helyreállításig tart. Konkrét információk találhatók itt.

Az Five Guys Burger Chain HR rendszereit feltörték

Five Guys Enterprises, LLC. a közelmúltban kiberbiztonsági megsértést szenvedett. Egyik szerverüket, amely álláspályázatokból származó személyes adatokat tárolt, feltörték. Úgy tűnik, hogy a kérelmezőkkel kapcsolatos információk, köztük a vezetői engedélyek és a társadalombiztosítási számok voltak a célpontok. Az Five Guys proaktív megközelítést alkalmaz, és hitelfelügyeletet kínál az érintett jelentkezőknek. Nem világos, hogy milyen további lépések történtek. A támadásról további információk találhatók itt.Több kiberbiztonsági szervezet is felmérte ezt a támadást. Úgy érzik, a vadonban ellopott adatok maradék hatása súlyosabb, mint amilyennek látszik. Az alkalmazkodó fenyegetés szereplői egyre kreatívabbak az ellopott információk felhasználásával, miközben a támadási forgatókönyvet felderítő tevékenységként használják a jövőbeli támadások megtervezéséhez.

Az éttermek általában alulműködtetik a biztonsági rendszereket az alacsony haszonkulcsok és költségvetések miatt. Sajnos a nyilvánossággal kölcsönhatásba lépő HR-toborzási rendszerek könnyű célpontok.

Vannak módok a fenyegetés leküzdésére. A szigorúbb többtényezős hitelesítésbe és a valós idejű felügyeleti rendszerekbe való csekély vagy mérsékelt befektetések segíthettek volna elhárítani ezt a támadást.

SSL.com válasz

Míg a kibertámadásokat nem lehet megállítani, meghiúsíthatják, vagy egy mézesedénybe irányíthatók elemzés céljából. A kiberbiztonság többrétegű kezdeményezés; egy kis befektetés sokat segíthet a támadások megelőzésében vagy elhárításában. A legfontosabb, hogy a kiberbiztonsági termékek és rendszerek helyes konfigurálása elengedhetetlen. Az SSL.com számos ügyfél-hitelesítési tanúsítványt kínál. A tanúsítványok megvédik az eszközöket a rosszindulatú szereplőktől, biztosítva, hogy csak hitelesített és hitelesített személyek férhessenek hozzá. További információk találhatók itt.

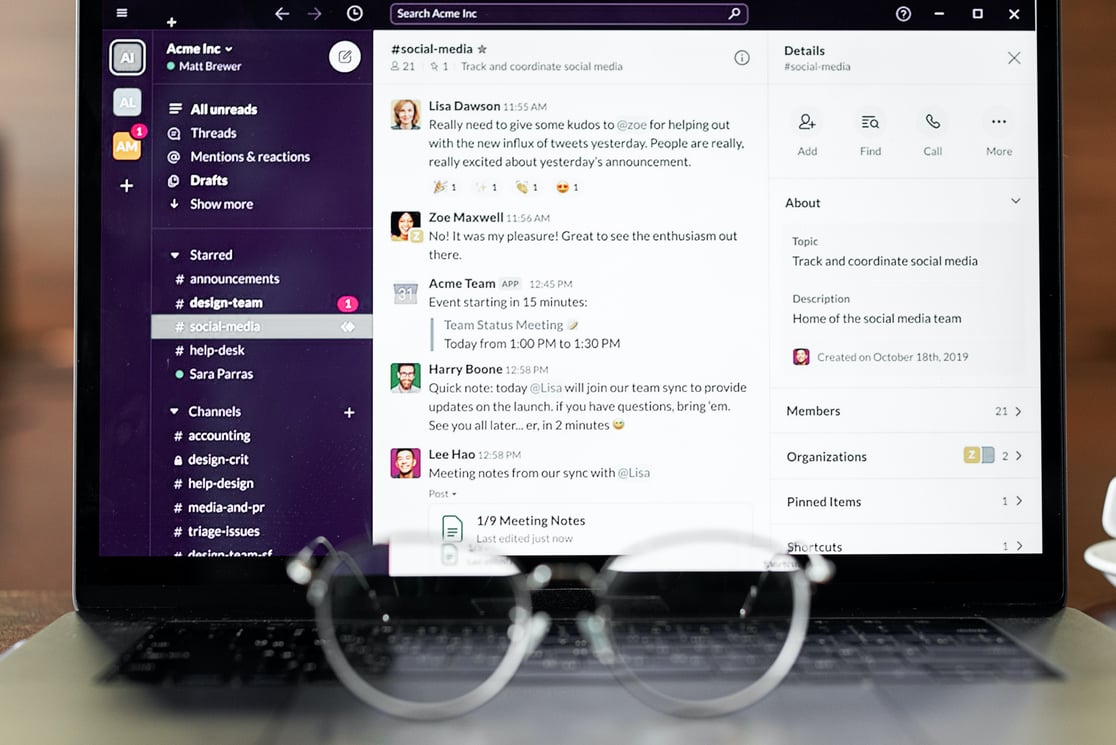

A Slack célzott a privát Github-tárhelyén keresztül

Még a Slack sem mentes a kiberbiztonsági problémáktól. A Salesforce tulajdonában lévő üzenetküldő üzleti kommunikációs verem néhány GitHub-kódtárát ellopták.A több mint 18 milliós ügyfélkörrel a Slacks rendkívül intenzív figyelmet fordít a kiberbiztonságra. Az incidens abból ered, hogy több hitelesítési tokent loptak el egy csoport alkalmazotttól. A tokenek lehetővé tették a hackerek számára, hogy hozzáférjenek a Slack privát GitHub-tárolóinak kis gyűjteményéhez. Bár egyik adattár sem tartalmazott ügyféladatokat, a támadás emlékeztet arra, hogy egyetlen szervezet sem hagyhatja cserben az őrt. A folyamatos biztonsági éberség akár szoftveren, akár felügyelt szolgáltatásokon keresztül a mélyreható védelmi architektúra szerves részét kell, hogy képezze.

A Slack biztonsági csapata, amelyet a Salesforce biztonsági csapata támogat, gyorsan cselekedett; azonnal érvényteleníti a tokeneket és szigorítja az online adatbázisához való hozzáférést. A csapat elkötelezett ügyfelei magánéletének és biztonságának védelme mellett, miközben megőrzi belső szervezete integritását. További információk találhatók itt. SSL.com válasz

A Slack egy hatalmas művelet, és a biztonsági csapata kiváló. A biztonsági tokenek elvesztése problémás, és folyamatosan gondot okoz az azokat használó szervezetek számára. Az SSL.com az EV-kód aláíró tanúsítvány hitelesítő adatait FIPS-kompatibilis USB-token keresztül helyezi üzembe. Kiváló képességünk arra, hogy elvesztés esetén újrateremtsük őket. Előnyben részesítjük azonban az USB-token használatát nem igénylő felhőalapú szolgáltatásokat. Az SSL.com számos szolgáltatást kínál a felhőben, például ügyfél-hitelesítési tanúsítványokat és az eSigner használatát. Amikor egy fizikai elemtől függ, az SSL.com inkább a felhőt választja. Felhőszolgáltatásainkkal kapcsolatos információk megtalálhatók itt.

SSL.com emlékeztetők

Az OV és IV kódaláíró kulcs tárolási követelményei változnak A legtöbb tagság hozzájárulásával a CA/Browser Forum megváltoztatja az OV és IV kódaláíró kulcsok tárolási követelményeit. A változás dátuma 1. június 2023. Az OV és IV kód aláíró tanúsítványok kiadása Yubico USB-tokenek vagy elérhetők az SSL.com eSigner felhőaláíró szolgáltatásán keresztül.A változásról további információk találhatók a CA/Browser Forum webhely. Tudjon meg többet a SSL.com eSigner megoldás: https://www.ssl.com/esigner/.