Nyilvános kulcs infrastruktúra

Amikor az emberek hivatkoznak nyilvános or magán PKI [01], valójában hivatkoznak nyilvánosan megbízható és a magántulajdonban megbízható infrastruktúrák. Kérjük, ne feledje, hogy a nyilvános és a magánkulcsok nem kapcsolódnak nyilvános és privát kulcsokhoz PKI.

Ráadásul mindkét eset a hostoltra vonatkozik PKI or PKI-szolgáltatásként (PKIaaS) megoldások. Belső (vagy helyben hostolt) PKI magánként dolgozhat PKI, de jelentős erőfeszítéseket és erőforrásokat igényel a tároltaktól kapott eszközök és szolgáltatások megvalósítása PKI or PKIaaS szolgáltató.

Alapvetően a PKI két funkciója van:

- nyilvános gyűjtemény kezelésére[02] és magánkulcsok, és

- hogy minden kulcsot összekapcsoljon egy-egy entitás, például személy vagy szervezet identitásával.

A kötést elektronikus személyazonosító okmányok, ún digitális tanúsítványok [03]. A tanúsítványokat titkosítva írják alá privát kulccsal, hogy az ügyfélszoftver (például böngészők) a megfelelő nyilvános kulccsal ellenőrizhesse a tanúsítványt hitelesség (azaz a megfelelő magánkulccsal írták alá) és sértetlenség (azaz semmilyen módon nem módosították).

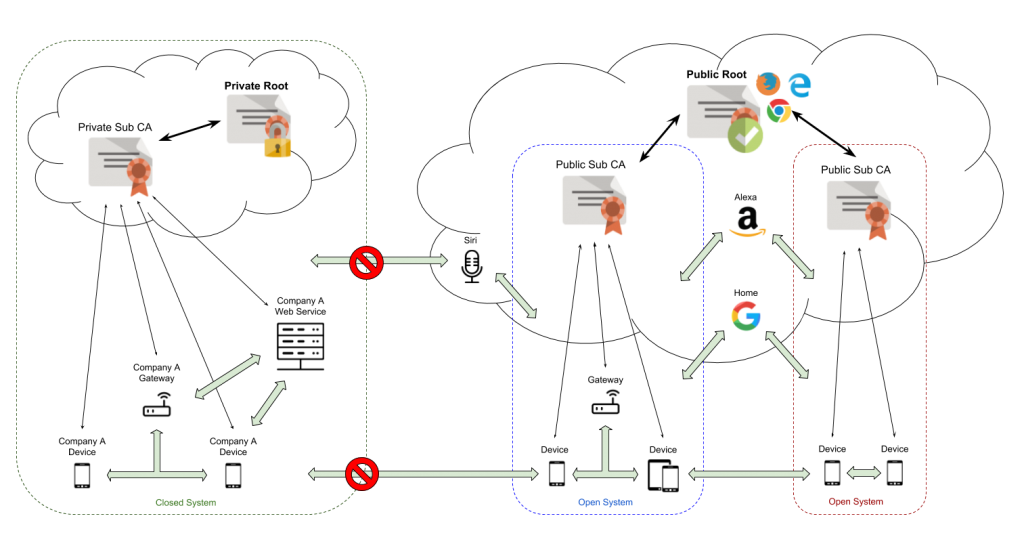

Nyilvánosan megbízható és magántulajdonban megbízható PKI

Míg mindkettő PKI a konfigurációk ugyanazt a funkciót látják el, megkülönböztetésük meglehetősen egyszerű.

nyilvános PKIA kliens szoftverek automatikusan megbíznak, míg a privátak PKIEzeket a felhasználónak manuálisan kell megbíznia (vagy vállalati és IoT környezetben a tartományi rendszergazda telepítenie kell minden eszközre) a felhasználó által kiadott tanúsítványok előtt. PKI érvényesíthetők.

Olyan szervezet, amely nyilvánosan megbízható PKI hívják a Certificate Authority (CA). A nyilvánosság megbízhatósága érdekében a hitelesítésszolgáltatót ellenőrizni kell olyan szabványok szerint, mint például a CA / B fórum alapkövetelményei [04] és be kell fogadni az olyan nyilvános bizalmi üzletekbe, mint a Microsoft Trusted Root Store Program.

Bár magán PKI a megvalósítások ugyanolyan biztonságosak lehetnek, mint a nyilvános társaik, alapértelmezés szerint nem bíznak meg bennük, mert bizonyíthatóan nem felelnek meg ezeknek a követelményeknek és nem fogadják el a megbízhatósági programokban.

Miért válasszon egy nyilvánosan megbízhatóat PKI?

Nyilvánosan megbízni azt jelenti, hogy nyilvánosan megbízható gyökér tanúsítványok (a hitelesítésszolgáltató személyazonosságának társítása hivatalos nyilvános kulcsaikkal) már el vannak osztva a legtöbb ügyfélben. A böngészőkhöz, az operációs rendszerekhez és az egyéb ügyfélszoftverekhez az ilyen megbízható nyilvános kulcsok beépített listáját szállítják, amelyekkel a tanúsítványok találkoznak. (A felelős gyártóktól elvárható, hogy a szoftverük frissítésekor frissítsék ezeket a listákat.) Ezzel szemben a magántulajdonban lévő megbízott PKI) manuálisan kell telepíteni az ügyfélbe, mielőtt az ilyen privát tanúsítványok megjelennek PKIs érvényesíthetők.

Ennek eredményeként, ha egy nyilvánosan hozzáférhető weboldalt vagy más on-line erőforrást próbál meg védeni, akkor egy nyilvánosan megbízható PKI (azaz egy hitelesítésszolgáltató) a megfelelő út, mivel megkövetelik, hogy minden látogató manuálisan telepítsen egy privátot PKIA böngészőjükbe telepített gyökértanúsítvány nem praktikus (és a következetesen előforduló lehetséges biztonsági figyelmeztetések negatívan befolyásolják webhelye hírnevét).

Miért válasszon magánbizalmat PKI?

nyilvános PKIs szigorúan be kell tartaniuk az előírásokat és rendszeres ellenőrzéseken kell átesniük, miközben magántulajdonban vannak PKI lemondhat az ellenőrzési követelményekről, és bármilyen módon eltérhet a szabványoktól, amelyet üzemeltetője megfelelőnek tart. Bár ez azt jelentheti, hogy nem követik olyan szigorúan a legjobb gyakorlatokat, lehetővé teszi az ügyfelek számára a privát használatát is PKI nagyobb szabadság a tanúsítványpolitikák és -műveletek tekintetében.

Egy példa: Az alapkövetelmények tiltják a nyilvánosan megbízható CA-k számára a belső tartományok tanúsítványainak kiadását (pl example.local). Egy magánember PKI szükség esetén bármilyen tartományhoz igazolást állíthat ki, beleértve az ilyen helyi tartományokat is.

A nyilvánosan megbízható tanúsítványoknak mindig tartalmazniuk kell a konkrét információkat az ellenőrzési előírások által szigorúan meghatározott módon, és a nyilvános tanúsítványok elfogadott X.509 szabványának megfelelő tanúsítványprofilban kell formázni. Egyes ügyfeleknek azonban egyedi tanúsítványprofilra lehet szükségük, amely kifejezetten a szervezetük várható felhasználására és biztonsági aggályaira szabott. Egy magánember PKI speciális tanúsítványprofil használatával bocsáthat ki tanúsítványokat.

Magán a tanúsítványon kívül magán PKI lehetővé teszi a személyazonosság és a hitelesítő adatok ellenőrzésének teljes ellenőrzését is. Az ügyfél saját beléptető rendszerei (például egyszeri bejelentkezés vagy LDAP könyvtár) integrálhatók a privát rendszerbe PKI szolgáltatás, amely könnyen igazolásokat nyújt az üzemeltető által már megbízható feleknek. Ezzel szemben egy nyilvánosan megbízható PKI a tanúsítvány kiadása előtt szigorú manuális és automatizált ellenőrzéseket és hitelesítést kell végeznie minősített adatbázisok ellen.

Tanúsítvány átláthatósága

Azt is meg kell jegyeznünk, hogy egy magánember PKI nem köteles részt venni Tanúsítvány átláthatósága [05].

Az olyan böngészők, mint a Chrome, most érvényre juttatják [06] CT minden nyilvánosan megbízható tanúsítványhoz, amely megköveteli a CA-tól, hogy az összes kiadott tanúsítványt nyilvánosan hozzáférhető adatbázisban tegye közzé. Magán PKI az üzemeltetők azonban nem kötelesek végrehajtani a CT-t, és ennek eredményeként jobb magánélet biztosítását biztosíthatják az érzékeny alkalmazások számára, vagy ha a belső hálózati struktúra nyilvános közzététele károsnak tekinthető [07].

Következtetés

Válasszon egyet PKI megoldás a másik felett nem triviális döntés. Mind állami, mind magán PKI előnyöket és hátrányokat kínál, és saját döntése sok tényezőtől függhet, ideértve a nyilvános hozzáférés szükségességét, a könnyű kezelhetőséget, valamint az infrastruktúra vezérlésének biztonsági és politikai követelményeit.

Itt SSL.com, örömmel segítünk Önnek egy hatékony létrehozásában PKI a szervezet egyedi igényeinek megfelelő terv.