Halaman web ini memberikan petunjuk tentang penggunaan SSL.com OV or EV sertifikat penandatanganan kode dengan Microsoft's SignTool dan SSL.com's SSL Manager.

Petunjuk ini berasumsi bahwa sertifikat penandatanganan kode Anda telah diinstal, atau Anda memilikinya di token perangkat keras. Untuk penandatanganan kode berbasis cloud menggunakan platform eSigner, silakan merujuk ke Halaman ikhtisar dan ini panduan pendaftaran.

Ingatlah bahwa untuk sertifikat penandatanganan kode OV dan EV berbasis perangkat keras, kunci privat hanya ada pada token YubiKey FIPS USB yang dikirimkan kepada Anda dan token itu harus dilampirkan ke komputer yang sedang digunakan untuk menandatangani aplikasi. Pengguna Windows dengan token YubiKey FIPS juga harus mengunduh dan menginstal Minidriver Kartu Cerdas YubiKey sebelum menggunakan token mereka.

Menandatangani Executable dengan SignTool

Install Windows SDK dan SignTool

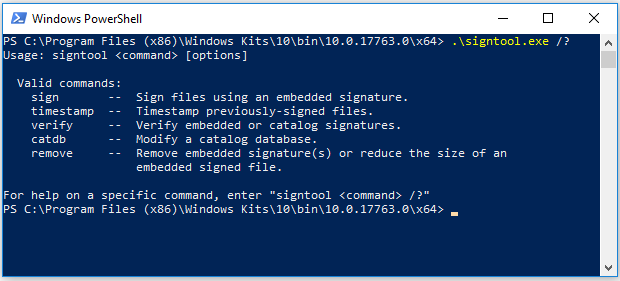

SignTool disertakan dengan SDK Windows 10. Setelah instalasi, SignTool akan berlokasi di bawah:

C: \ Program Files (x86) \ Windows Kits \ 10 \ bin \ \ x64 \ signtool.exe

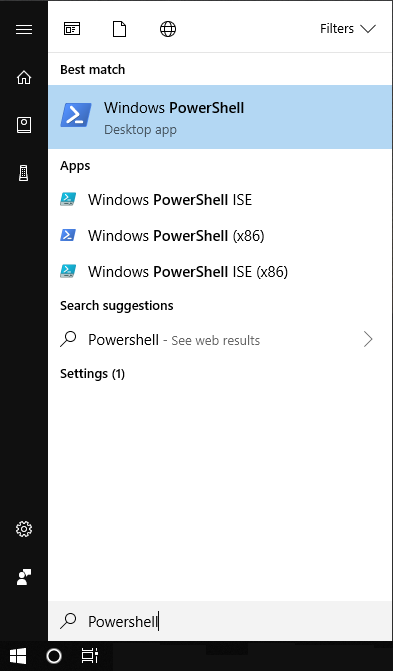

Start Powershell

Mulai Powershell jendela perintah dengan mencari "Powershell" di Start menu dan mengklik aplikasi desktop.

Powershell adalah antarmuka baris perintah ke layanan inti Windows. Anda dapat menggunakannya untuk menjalankan SignTool dan menandatangani kode Anda.

Untuk EV kode menandatangani, lampirkan token USB Anda ke komputer Anda (jika Anda belum melakukannya). Jika menggunakan eSigner, instal Adaptor Kunci Cloud eSigner

Ingat bahwa kunci pribadi hanya ada pada token USB yang dikirimkan kepada Anda dan itu token harus dilampirkan ke komputer yang sedang digunakan untuk menandatangani aplikasi. Langkah ini harus dilewati jika Anda menggunakan sertifikat penandatanganan kode OV.

Menandatangani Dapat dieksekusi

Anda dapat menandatangani executable dengan mengeluarkan perintah berikut di jendela Powershell. Jika menggunakan penandatanganan cloud eSigner dengan signtool.exe, pastikan untuk menginstal Penanda tangan elektronik CKA

. \ signtool.exe sign / fd sha256 / a "C: \ path \ to \ MyExecutable.exe"

- Grafik

/fdopsi memilih algoritma intisari yang akan digunakan saat penandatanganan. Build Windows 10 SDK, HLK, WDK, dan ADK 20236 dan diatasnya mengharuskan opsi ini disetel saat menandatangani. SHA256 direkomendasikan daripada SHA1 untuk keamanan. - Grafik

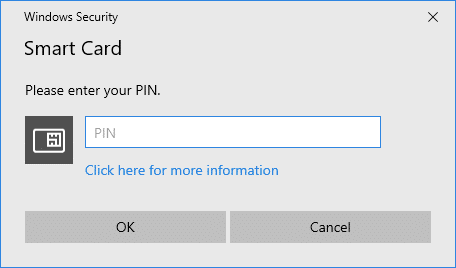

/aOpsi menginstruksikan SignTool untuk secara otomatis menemukan sertifikat penandatanganan kode yang sesuai untuk eksekusi Anda. - Jika Anda menggunakan sertifikat penandatanganan kode EV, Anda akan diminta memasukkan PIN token USB Anda. Jika Anda membutuhkan bantuan untuk menemukan PIN Anda, silakan merujuk ke ini bagaimana caranya.

Memilih Sertifikat Penandatanganan

Tentukan Nama Subjek

Jika Anda memiliki lebih dari satu kode yang menandatangani token atau sertifikat USB terpasang, Anda dapat melakukannya tentukan sertifikat Anda ingin menggunakan dengan memasukkan Nama Subjek melalui /n .

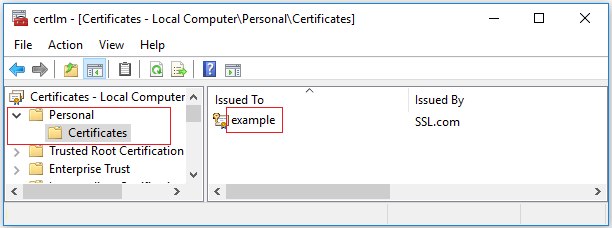

Anda dapat menemukan Nama Subjek sertifikat EV CS menggunakan alat manajemen sertifikat Microsoft sertifikat. Buka alat dari menu Start dan cari sertifikat EV CS Anda di folder "Personal", di bawah "Certificates", seperti yang ditunjukkan pada gambar di bawah. Nama Subjek adalah bidang "Dikeluarkan Untuk" di certmgr.

Pada gambar di atas, Nama Subjek sertifikat adalah example. Anda dapat menentukan nilai ini di SignTool dengan perintah berikut.

. \ signtool.exe sign / fd sha256 / n "contoh" "C: \ path \ to \ MyExecutable.exe"

Tentukan Hash SHA1

Jika Anda memiliki beberapa sertifikat dengan Nama Subjek yang sama, Anda juga dapat menggunakan hash SHA1 (atau "cap jempol") sertifikat untuk memilihnya untuk ditandatangani. Menggantikan THUMBPRINT pada perintah di bawah ini dengan SHA1 yang sebenarnya mencirikan sertifikat Anda. Anda dapat menemukan nilai ini dengan melihat detail sertifikat di certmgr dan mencari Thumbprint bidang (pastikan dan hapus karakter spasi apa pun dari sidik jari sebelum menggunakannya dalam perintah Anda).

. \ signtool.exe sign / fd sha256 / sha1 THUMBPRINT "C: \ path \ to \ MyExecutable.exe"

Gunakan File PKCS # 12 / PFX

Jika Anda memiliki sertifikat penandatanganan kode dan kunci pribadi dalam file PKCS # 12 (juga dikenal sebagai file PFX atau P12), Anda dapat menentukan file dan kata sandinya di baris perintah:

. \ signtool.exe sign / fd sha256 / f "C: \ path \ to \ MyCertificate.pfx" / p sandi "C: \ path \ to \ MyExecutable.exe"

Cap waktu

Timestamping kode Anda akan memungkinkannya dipercaya setelah sertifikat penandatanganan kode Anda kedaluwarsa. Jika Anda ingin menambahkan file timestamp di file biner bertanda tangan, Anda dapat melakukannya menggunakan SignTool's /tr opsi, yang harus diikuti dengan menyetel algoritme intisari stempel waktu dengan /td. Perintah dalam cuplikan di bawah ini menyertakan stempel waktu dari SSL.comlayanan stempel waktu saat menandatangani file yang dapat dieksekusi.

. \ signtool.exe sign / fd sha256 / tr http://ts.ssl.com / td sha256 / a "C: \ path \ to \ MyExecutable.exe"

/tr opsi (tentukan URL server cap waktu RFC 3161), tidak /t (URL server cap waktu), yang tidak kompatibel dengan server cap waktu SSL.com./td Option harus ikuti /tr pilihan. Jika algoritme intisari stempel waktu ditentukan sebelum server stempel waktu, algoritme SHA-1 default akan digunakan. Build Windows 10 SDK, HLK, WDK, dan ADK 20236 dan diatasnya membutuhkan penggunaan /tr saat cap waktu. SHA256 direkomendasikan daripada SHA1 untuk keamanan.Jika Anda mengalami kesalahan ini:

The timestamp certificate does not meet a minimum public key length requirement, Anda harus menghubungi vendor perangkat lunak untuk mengizinkan stempel waktu dari kunci ECDSA.Jika tidak ada cara bagi vendor perangkat lunak Anda untuk mengizinkan penggunaan titik akhir normal, Anda dapat menggunakan titik akhir warisan ini

http://ts.ssl.com/legacy untuk mendapatkan stempel waktu dari Unit Stempel Waktu RSA.Pilihan Lain

Opsi SignTool penting lainnya adalah:

/d: Tambahkan deskripsi kode yang ditandatangani. Sebagai contoh,/d "test code"./du: Tambahkan URL dengan deskripsi yang diperluas dari kode yang ditandatangani. Sebagai contoh,/du https://your_website.tld/project/description.

Menggunakan semua opsi di atas (tetapi menghilangkan /a, /sha1, atau /f karena kami menentukan Nama Subjek sertifikat dengan /n, baris perintah kami terlihat seperti:

signtool.exe tanda / n "contoh" / fd sha256 / tr http://ts.ssl.com / td sha256 / d "kode uji" / du https: //your_website.tld/project/description "C: \ path \ to \ MyExecutable.exe "

Verifikasi Tanda Tangan

Gunakan perintah ini untuk memverifikasi kode yang Anda tandatangani (perhatikan bahwa /pa opsi harus ada di perintah):

. \ signtool.exe verifikasi / pa "C: \ path \ to \ MyExecutable.exe"

Jika file Anda berhasil ditandatangani, Anda akan melihat keluaran seperti ini:

File: C: \ path \ to \ MyExecutable.exe Index Algorithm Timestamp =================================== ===== 0 sha256 RFC3161 Berhasil diverifikasi: C: \ path \ to \ MyExecutable.exe

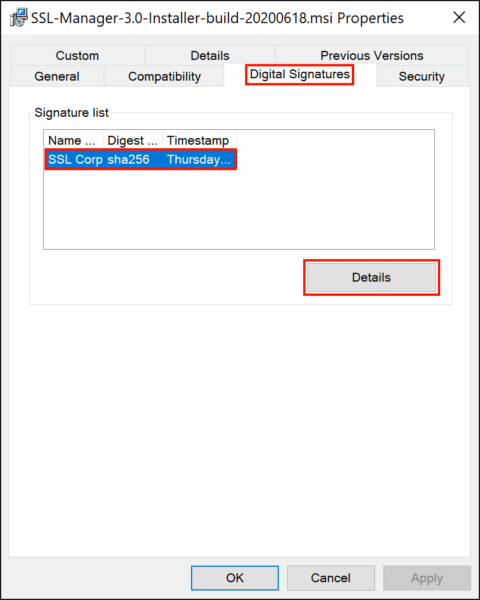

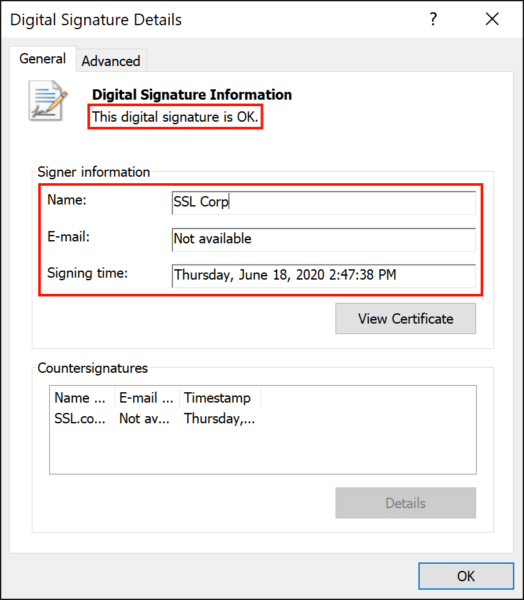

Anda juga dapat memverifikasi bahwa file telah ditandatangani dengan mengklik kanan ikonnya dan memilih Properties dari menu, lalu pilih Tanda Tangan Digital tab. Lihat detail tentang tanda tangan dengan memilihnya dan mengklik Rincian .

Di sini kita dapat melihat bahwa file tersebut berisi tanda tangan digital yang valid, dibuat oleh SSL Corp pada 28 Juni 2020.

Menandatangani Executable dengan SSL Manager

Jika Anda lebih suka pendekatan berbasis grafis yang bisa Anda gunakan SSL.comperangkat lunak internal, SSL Manager, untuk menandatangani file Anda. Banyak pelanggan lebih suka menggunakan SSL Manager karena ia menawarkan keuntungan tambahan yaitu memiliki akses mudah ke semua sertifikat Anda dalam satu antarmuka terpadu. Untuk instruksi tentang mengunduh dan menginstal SSL Manager, silakan merujuk ke petunjuk pemasangan.

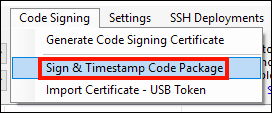

Untuk menandatangani executable, mulailah dengan memilih Penandatanganan Kode> Paket Kode Tanda Tangan & Stempel Waktu dari SSL Managermenu.

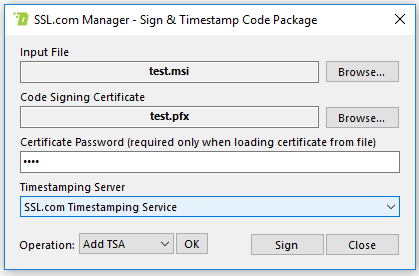

Dalam formulir penandatanganan kode, Anda dapat memilih yang dapat dieksekusi dan sertifikat penandatanganan kode (baik dari file atau toko sertifikat) dan salah satu server timestamp yang tersedia. Setelah selesai, klik tombol Menandatangani tombol untuk menandatangani kode Anda. Jika Anda memuat sertifikat dari file PFX, Anda harus memasukkan kata sandi file. Jika Anda menggunakan sertifikat penandatanganan kode EV, Anda akan diminta memasukkan PIN token USB Anda.

Selain penandatanganan kode, SSL Manager menawarkan banyak fitur canggih. Untuk lebih jelasnya, silakan lihat SSL Managerdokumentasi, terutama Menu Penandatanganan Kode.