Selamat datang di Security Roundup SSL.com edisi Februari ini. Ini mungkin bulan terpendek kami, tetapi masih penuh dengan perkembangan SSL /TLS, sertifikat digital, dan keamanan jaringan. Bulan ini, kami akan membahas:

- Apple membatasi SSL /TLS Sertifikat lebih dari satu tahun

- DNS over HTTPS sekarang menjadi Firefox default

- Lebih banyak tulisan di dinding untuk TLS 1.0 dan 1.1

- Chrome akan memblokir unduhan tidak aman

Apple Menempatkan Batas Waktu Baru pada Sertifikat

Seperti yang sudah kami laporkan, Apple baru-baru ini memilih untuk membatasi SSL /TLS sertifikat seumur hidup hingga sedikit lebih dari setahun. Pada Forum CA / Browser (CA / B) Februari di Bratislava, Slovakia, Apple mengumumkan bahwa, pada 1 September 2020, perangkat dan browser Safari mereka tidak lagi menerima sertifikat dengan masa hidup lebih dari 398 hari. Belum ada pengumuman resmi dan tertulis dari Apple. (Update: Apple mengumumkan perubahan kebijakan di situs webnya pada 3 Maret 2020.) As Pendaftaran catatan:

Masa pakai sertifikat pemotongan telah dipertimbangkan oleh Apple, Google, dan anggota CA / Browser lainnya selama berbulan-bulan. Kebijakan ini memiliki kelebihan dan kekurangan… Tujuan dari pemindahan ini adalah untuk meningkatkan keamanan situs web dengan memastikan pengembang menggunakan sertifikat dengan standar kriptografi terbaru, dan untuk mengurangi jumlah sertifikat lama yang terabaikan yang berpotensi dicuri dan digunakan kembali untuk phishing dan serangan malware drive-by. Jika boffins atau miscreants dapat memecahkan kriptografi di SSL /TLS standar, sertifikat berumur pendek akan memastikan orang bermigrasi ke sertifikat yang lebih aman dalam waktu sekitar satu tahun.

Bahwa perubahan yang begitu signifikan terjadi dengan cara ini agak mengejutkan, tetapi perubahan itu sendiri tidak. Masa sertifikat lebih pendek, seperti dicatat oleh Pendaftaran, adalah sesuatu yang industri telah mempertimbangkan dengan serius baru-baru ini. Pemungutan suara CA / B Forum September bisa mengubah periode validitas maksimum sertifikat dari standar 825 hari saat ini satu tahun, tetapi suara itu gagal. Kali ini tidak mengambil suara - perusahaan yang berpengaruh seperti Apple dapat menggeser standar sendiri.

DNS over HTTPS Sekarang Firefox Default

Bulan ini, Mozilla diatur DNS melalui HTTPS (DoH) sebagai standar untuk pengguna AS dari browser Firefox-nya. Untuk mereka yang baru dengan konsep: DoH mengenkripsi informasi DNS yang umumnya tidak dienkripsi (bahkan di situs web yang aman) dan mencegah orang lain melihat situs web apa yang dikunjungi orang. Untuk beberapa entitas yang suka mengumpulkan data tentang pengguna (seperti pemerintah, atau mereka yang berharap mendapat untung dari penjualan data tersebut) itu berita buruk. Dan beberapa juga berpendapat bahwa peningkatan opacity mencegah mata-mata yang berguna yang melacak penjahat dan memungkinkan kontrol orangtua pada penjelajahan. Lainnya, seperti Mozilla (jelas) dan Electronic Frontier Foundation mempromosikan manfaat DoH, menekankan bahwa mengenkripsi lalu lintas web meningkatkan privasi untuk publik dan menggagalkan upaya untuk melacak dan menyensor orang oleh pemerintah. Mozilla's Firefox adalah browser pertama yang mengadopsi standar secara default.

Firefox dan Slack Have Had It with TLS 1.0 dan 1.1

Dalam langkah yang jelas untuk disingkirkan TLS 1.0 dan 1.1 seluruhnya, Mozilla sekarang membutuhkan penggantian manual dari pengguna yang mencoba terhubung ke situs web menggunakan protokol. Perubahan adalah langkah menuju sasaran yang dinyatakan untuk memblokir situs tersebut sepenuhnya. Sebagai Verge laporan, perubahan menandakan untuk apa "benar-benar akhir zaman" untuk TLS dan 1.0 dan 1.1, dan Mozilla akan bergabung dengan yang lain dalam waktu dekat:

Dukungan lengkap akan dihapus dari Safari dalam pembaruan untuk Apple iOS dan macOS mulai Maret 2020. ' Google mengatakan akan menghapus dukungan untuk TLS 1.0 dan 1.1 di Chrome 81 (diharapkan pada 17 Maret). Microsoft tersebut itu akan melakukan hal yang sama 'pada paruh pertama tahun 2020'.

Mozilla bukan satu-satunya vendor perangkat lunak utama yang menjauhkan semua orang dari TLS 1.0 dan 1.1. Bulan ini, Kendur mengakhiri dukungan untuk mereka juga; perusahaan mengatakan mereka membuat perubahan "untuk menyelaraskan dengan praktik terbaik industri untuk keamanan dan integritas data."

Chrome untuk Memblokir Unduhan Tidak Aman

Baru-baru ini, browser telah membuat langkah untuk memperingatkan pengguna tentang konten campuran. Konten campuran terjadi saat situs web menautkan ke konten HTTP yang tidak aman (seperti gambar dan unduhan) dari halaman HTTPS, "mencampurkan" dua protokol dengan cara yang tidak jelas bagi pengguna tanpa peringatan (kami telah memeriksa konsep tersebut lebih dalam dalam artikel ini). Sekarang Chrome sedang melangkah lebih jauh, dan akan memblokir konten campuran agar tidak diunduh. Sebagai tech Kali laporan:

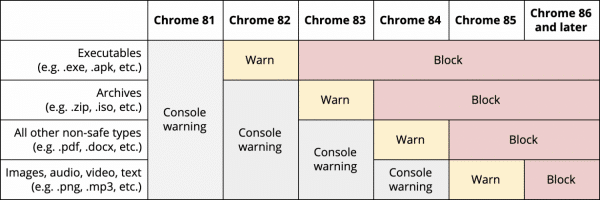

Dimulai dengan Chrome 82, yang akan dirilis pada bulan April, Chrome akan memperingatkan pengguna jika mereka akan mengunduh konten campuran yang dapat dieksekusi dari situs web yang stabil ... Kemudian, ketika versi 83 dirilis, unduhan yang dapat dijalankan dapat diblokir, dan peringatannya dapat diimplementasikan ke file arsip. File PDF dan .Doc akan mendapatkan peringatan di Chrome 84, dengan file audio, gambar, teks, dan video yang menampilkannya dengan bantuan versi ke-85. Terakhir, semua unduhan konten campuran - file tidak stabil yang berasal dari situs stabil - dapat diblokir saat Chrome 86 dirilis.

Berikut grafik praktis dari Google yang menunjukkan timeline peringatan / pemblokiran mereka untuk berbagai jenis konten campuran: