Ada jenis baru SSL /TLS serangan di kota. Sebuah tim peneliti keamanan akademik baru-baru ini merilis sebuah kertas memperkenalkan Serangan rakun. Rakun adalah kerentanan waktu di TLS spesifikasi yang berdampak HTTPS dan layanan lain yang diandalkan SSL /TLS. Dalam kondisi yang sangat spesifik dan langka, Raccoon mengizinkan penyerang pihak ketiga yang jahat untuk merusak SSL /TLS enkripsi dan membaca komunikasi sensitif.

Secara khusus, serangan Raccoon terjadi pada pertukaran kunci Diffie-Hellman. Saat keduanya TLS rekan bertukar kunci publik sebagai bagian dari pertukaran Diffie-Hellman, mereka kemudian menghitung kunci bersama yang disebut "rahasia premaster," yang kemudian digunakan untuk mendapatkan semua TLS kunci sesi dengan fungsi derivasi kunci tertentu.

TLS 1.2 dan semua versi sebelumnya mengharuskan semua bit nol di depan dalam rahasia premaster ini dilucuti sebelum melanjutkan. Rahasia premaster yang dihasilkan digunakan sebagai masukan dalam fungsi derivasi kunci, yang didasarkan pada fungsi hash dengan profil pengaturan waktu yang berbeda. Pengukuran waktu yang tepat ini memungkinkan penyerang untuk membangun oracle dari TLS server, yang akan memberi tahu penyerang apakah rahasia premaster yang dihitung dimulai dengan nol atau tidak.

Dari byte tunggal ini, penyerang dapat mulai membuat sekumpulan persamaan untuk menghitung rahasia premaster asli yang dibuat antara klien dan server. Ini memungkinkan penyerang mendekripsi komunikasi antara pengguna dan server, termasuk nama pengguna, kata sandi, informasi kartu kredit, email, dan daftar panjang informasi yang berpotensi sensitif.

Walaupun terdengar menakutkan, perlu diingat bahwa serangan ini hanya dapat terjadi dalam keadaan yang sangat spesifik dan jarang: server harus menggunakan kembali kunci Diffie-Hellman publik di jabatan (sudah dianggap praktik yang buruk), dan penyerang harus mampu membuat pengukuran waktu yang tepat. Selain itu, browser harus mendukung cipher suite yang rentan (mulai Juni 2020 semua browser utama telah menghapusnya).

Meskipun Raccoon tidak praktis bagi sebagian besar penyerang, masih ada beberapa langkah yang dapat dilakukan pemilik situs web untuk melindungi diri dan pengunjungnya:

- TLS 1.3 tidak rentan terhadap serangan Raccoon. Jika Anda yakin bahwa sebagian besar atau semua pengunjung situs web Anda menggunakan modern, TLS 1.3 browser yang kompatibel, Anda cukup menonaktifkannya TLS 1.2.

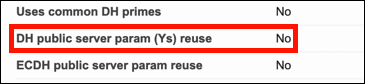

- Periksa untuk memastikan bahwa server web Anda tidak menggunakan kembali kunci Diffie-Hellman publik. Seperti disebutkan di atas, ini sudah dianggap praktik yang buruk. Anda dapat memeriksa ini dengan Qualsys SSL Labs ' SSL Server Uji. Dalam hasil untuk situs web Anda, Anda ingin melihat nilai "Tidak" untuk "penggunaan kembali parameter server publik DH (Ys).":

Jika nilainya adalah "Ya", periksa dokumentasi untuk server Anda dan pastikan bahwa server Anda dikonfigurasi dengan benar untuk memberikan kerahasiaan ke depan, yang juga dikenal sebagai "perfect forward secrecy," yang akan menghalangi penggunaan kembali kunci DH publik. (Silakan lihat kami panduan untuk SSL /TLS Praktik Terbaik untuk informasi lebih lanjut tentang kerahasiaan ke depan.)