Keamanan internet sering kali menjadi tarian rumit dari keamanan, fungsionalitas, dan pengalaman pengguna. Contoh utama adalah perjuangan yang sedang berlangsung untuk menghubungkan browser dengan informasi yang diberikan oleh CA tentang sertifikat yang dicabut. FAQ ini menjelaskan mekanisme utama yang telah digunakan untuk tujuan ini dari waktu ke waktu, termasuk CRL, OKSP, Stapel OCSP dan Harus-pokok, dan yang terbaru, CRlite.

Upaya awal bagi CA untuk mempublikasikan status pencabutan sertifikat yang mereka terbitkan telah selesai daftar pencabutan sertifikat (CRL). CRL hanyalah daftar semua sertifikat yang pernah dicabut CA sebelum jadwal kedaluwarsanya. Ini diperbarui secara berkala oleh CA, dan browser diharuskan untuk memeriksanya sebelum setiap koneksi HTTPS. Seiring waktu, CRL bertambah besar, begitu pula tugas setiap browser yang meninjaunya. Seiring waktu yang dibutuhkan untuk mengunduh dan mengurai, CRL yang besar (dan terus berkembang) bertambah, begitu pula penundaan bagi pengguna. Dalam upaya untuk mengurangi masalah ini, browser dan CA mengembangkan dan menerapkan Protokol Status Sertifikat Online (OCSP).

Grafik Protokol Status Sertifikat Online (OCSP) adalah protokol Internet yang digunakan oleh browser web untuk menentukan status pencabutan SSL /TLS sertifikat yang diberikan oleh situs web HTTPS. Sementara SSL /TLS sertifikat selalu diterbitkan dengan tanggal kedaluwarsa, ada keadaan tertentu di mana sertifikat harus dicabut sebelum kedaluwarsa (misalnya, jika kunci privat terkait mungkin telah dikompromikan). Oleh karena itu, validitas sertifikat situs web saat ini harus selalu diperiksa oleh klien terlepas dari tanggal kedaluwarsanya.

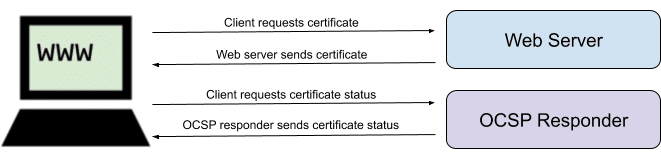

Dalam bentuknya yang paling sederhana, OCSP berfungsi sebagai berikut:

1. Peramban web menerima sertifikat dari situs web HTTPS.

2. Browser web mengirimkan permintaan ke responder OCSP, server yang dioperasikan oleh otoritas sertifikat (CA) yang mengeluarkan sertifikat.

3. Respon OCSP responder yang ditandatangani ke browser menunjukkan apakah sertifikat tersebut valid atau telah dicabut.

Sayangnya, OCSP datang dengan sejumlah masalah. Banyak implementasi OCSP tidak cukup dapat diandalkan, yang mendorong browser yang tidak sabar dan perangkat lunak klien lainnya untuk mengimplementasikan pemeriksaan OCSP dalam mode kegagalan-lunak. Ini berarti bahwa jika server OCSP tidak dapat dijangkau tepat waktu saat merespons, sertifikat akan dianggap valid dan mereka akan melanjutkan dengan koneksi HTTPS.

Serangan man-in-the-middle telah mengeksploitasi ini dengan memblokir semua kueri atau koneksi OCSP, menggunakan sertifikat yang dicuri untuk mendapatkan akses ke koneksi HTTPS tepercaya. Hal ini dapat mengakibatkan informasi sensitif dibagikan dengan pelaku kejahatan, yang mengarah pada Stapel OCSP sebagai solusi.

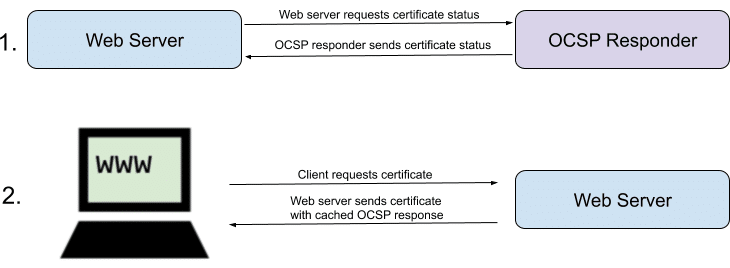

Meskipun awalnya diperkenalkan untuk memecahkan masalah bandwidth dan penskalaan dari daftar pencabutan sertifikat (CRL), OCSP memperkenalkan beberapa masalah kinerja dan keamanannya sendiri yang saat ini sedang ditangani melalui Stapel OCSP. Dalam stapel OCSP:

1. Server web meminta dan memperoleh respons OCSP yang ditandatangani untuk sertifikatnya dari responden OCSP, yang dapat di-cache hingga 7 hari.

2. Server menyertakan tanggapan OCSP yang disimpan dalam cache bersama dengan (atau "distapler ke") sertifikatnya dalam tanggapan HTTPS-nya ke browser web.

3. Untuk mencegah potensi serangan di mana situs web menyajikan sertifikat yang dicuri dan dicuri tanpa respons OCSP yang distaples, sertifikat dapat diterbitkan dengan ekstensi must-staple, yang mewajibkan OCSP untuk stapler sertifikat.

Dimotivasi oleh gerakan jahat oleh penyerang MITM, CAs dan vendor browser memperkenalkan ekstensi untuk sertifikat SSL yang dikenal sebagai OCSP Harus-Staple (didefinisikan dalam RFC 7633, meskipun tidak disebut sebagai "OCSP Must-Staple").

OCSP Must-Staple memerlukan OCSP Stapling untuk sertifikatnya. Jika browser bersentuhan dengan sertifikat tanpa OCSP Stapling, sertifikat tersebut akan ditolak. Must-Staple tidak hanya mengurangi ancaman serangan downgrade, tetapi juga mengurangi lalu lintas yang tidak perlu ke responden OCSP CA, meningkatkan daya tanggap dan kinerja OCSP secara keseluruhan.

CRlite adalah standar yang baru diusulkan yang akan mengirimkan informasi tentang SEMUA SSL /TLS sertifikat langsung ke browser. Ini berpotensi memotong semua proses yang memberatkan dan koneksi yang tidak dapat diandalkan antara browser dan CA dengan mengintegrasikan informasi tentang CA yang dicabut langsung ke browser.

Perhatian utama mungkin adalah banyaknya info yang disimpan, melihat bagaimana ukuran CRL yang besar dan terus berkembang pernah dan merupakan salah satu masalah inti dengan proses OCSP. CRLite menggunakan filter mekar untuk mengompresi data dalam jumlah besar, membuatnya lebih mudah dikelola untuk browser.

Jika sertifikat terlalu baru, artinya belum termasuk dalam pembaruan apa pun, browser kemudian akan menggunakan OCSP (dijilid atau secara aktif bertanya).