Semua versi SSL /TLS protokol sebelumnya TLS 1.2 sekarang sudah tidak digunakan lagi dan dianggap tidak aman. Banyak platform server web masih memilikinya TLS 1.0 dan TLS 1.1 diaktifkan secara default. Namun, semua browser web modern kompatibel dengan TLS 1.2. Karena alasan ini, sebaiknya pemilik situs web memeriksa konfigurasi server mereka untuk memastikan bahwa hanya versi SSL / saat ini yang aman.TLS diaktifkan dan yang lainnya (termasuk TLS 1.0, TLS 1.1, dan SSL 3.0) dinonaktifkan.

Panduan ini mencakup petunjuk untuk memeriksa versi SSL /TLS diaktifkan di situs web, menonaktifkan versi SSL /TLS di Apache dan Nginx, dan menampilkan contoh kesalahan browser yang dihasilkan dari server yang hanya menjalankan versi SSL / SSL yang tidak digunakan lagi dan tidak aman.TLS.

Periksa Enabled SSL /TLS versi

Perangkat daring

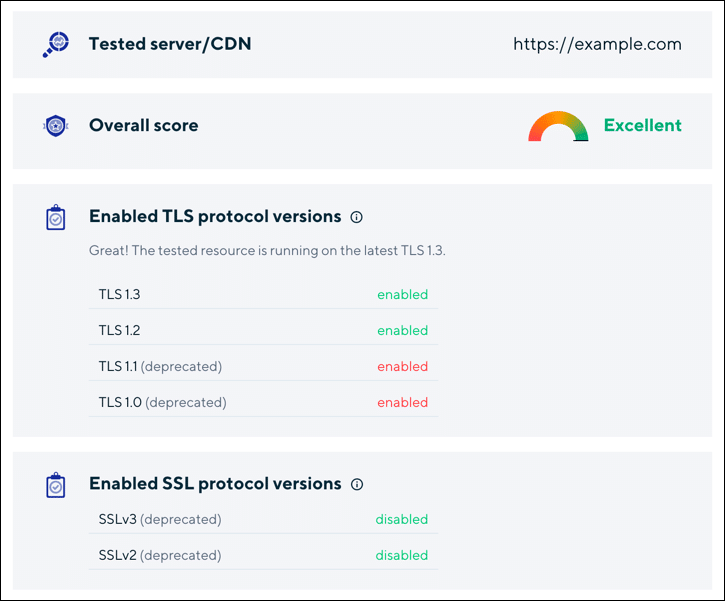

Anda dapat dengan cepat memeriksa versi SSL /TLS situs web Anda mendukung dengan mengunjungi CDN77's TLS Pemeriksa dan memasukkan nama domain yang ingin Anda periksa. Seperti yang bisa dilihat di bawah ini, https://example.com saat ini menonaktifkan SSL versi 2 dan 3, tetapi mengaktifkan semua versi TLS (termasuk yang tidak berlaku lagi TLS 1.1 dan 1.0):

Nmap

Anda juga dapat memeriksa SSL /TLS versi dan cipher yang didukung oleh situs web dengan sumber terbuka nmap alat baris perintah:

nmap --script ssl-enum-ciphers -p

Port default untuk SSL /TLS is 443. Perintah di bawah ini akan menghasilkan laporan untuk example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com Memulai Nmap 7.80 (https://nmap.org) pada 2020-08-25 13:10 EDT Laporan pemindaian Nmap untuk example.com (93.184.216.34) Host naik (latensi 0.031 dtk). Alamat lain untuk example.com (tidak dipindai): 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 LAYANAN NEGARA PELABUHAN 443 / tcp buka https | ssl-enum-ciphers: | TLSv1.0: | sandi: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresor: | NULL | preferensi sandi: server | TLSv1.1: | sandi: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresor: | NULL | preferensi sandi: server | TLSv1.2: | sandi: | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresor: | NULL | preferensi sandi: server | _ kekuatan paling rendah: Nmap selesai: 1 alamat IP (1 host naik) dipindai dalam 3.88 detik

Konfigurasi Server

Apache

Untuk menonaktifkan TLS 1.0 dan 1.1 di Apache, Anda perlu mengedit file konfigurasi yang berisi SSLProtocol arahan untuk situs web Anda. File ini mungkin terletak di tempat yang berbeda tergantung pada platform Anda, versi, atau detail instalasi lainnya. Beberapa lokasi yang memungkinkan adalah:

/usr/local/apache2/conf/extra/httpd-ssl.conf(instalasi Apache default)/etc/apache2/mods-enabled/ssl.conf(Ubuntu / Debian)/private/etc/apache2/extra/httpd-ssl.conf(macOS)

Jika Anda telah menemukan file konfigurasi yang benar, cari baris yang diawali dengan SSLProtocol. Contoh ini, dari penginstalan macOS Apache default, menonaktifkan SSLv3 dengan ekstensi - operator tetapi memungkinkan TLS 1.0 dan 1.1:

SSLProtokol semua -SSLv3

Anda dapat menonaktifkan semua versi SSL /TLS didukung oleh Apache dengan menentukannya sebagai berikut:

SSLProtokol semua -SSLv3 -TLSv1 -TLSv1.1

Konfigurasi di atas memungkinkan TLS 1.2, serta TLS 1.3 jika tersedia di lingkungan Anda.

Apache dan Host Virtual

Apache dapat menjalankan lebih dari satu situs web di satu server. Ini virtual hosts mungkin didasarkan pada nomor IP, porta, atau nama domain, dan dapat mencakup pengaturan yang menggantikan konfigurasi dasar untuk Apache. Untuk alasan ini, Anda harus memeriksa pengaturan untuk setiap host virtual di file konfigurasi Anda, terutama jika Anda mengubah SSL / dasarTLS konfigurasi sepertinya tidak berfungsi.

Untuk versi Apache sebelum 2.4.42 (dibangun / ditautkan dengan OpenSSL sebelum 1.1.1), tidak mungkin untuk menentukan SSL /TLS protokol untuk host virtual berbasis nama yang berbagi nomor dan port IP dasar yang sama - the SSLProtocol dari host virtual pertama diterapkan ke semua lainnya. Dimulai dengan Apache 2.4.42 / OpenSSL 1.1.1, file SSLProtocol dari setiap host virtual berbasis nama dihormati ketika Indikasi Nama Server (SNI) disediakan oleh klien selama SSL /TLS jabatan.

Setelah Anda membuat perubahan konfigurasi, muat ulang Apache untuk menerapkannya. Untuk informasi lebih lanjut tentang SSLProtocol direktif, silakan merujuk ke Apache's dokumentasi.

Nginx

SSL /TLS pengaturan protokol dapat ditentukan dalam file konfigurasi Nginx utama (biasanya terletak di /etc/nginx/nginx.conf), atau di file konfigurasi situs Anda. Cari baris yang diawali dengan ssl_protocols. Misalnya, berikut ini dari default nginx.conf file dari instalasi Nginx baru di Ubuntu:

ssl_protokol TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; # Menghapus SSLv3, ref: POODLE

Anda dapat mengedit baris ini sehingga hanya versi terbaru dan aman dari SSL /TLS sudah termasuk:

ssl_protokol TLSv1.2 TLSv1.3;

Perhatikan bahwa pengaturan apa pun dalam konfigurasi SSL default Anda dapat diganti oleh blok server yang mengonfigurasi nama domain individu, jadi pastikan untuk memeriksa pengaturan tersebut jika perubahan pada pengaturan protokol Anda tidak tercermin di situs web Anda.

Setelah Anda membuat perubahan konfigurasi, muat ulang Nginx untuk menerapkannya. Untuk informasi lebih lanjut, lihat dokumentasi Nginx di mengonfigurasi server HTTPS.

TLS 1.0 dan 1.1 Kesalahan Browser

Karena TLS versi 1.0 dan 1.1 saat ini dianggap tidak aman, sebagian besar browser modern akan menghasilkan pesan kesalahan jika mereka menemukan situs web di mana ini TLS versi diaktifkan tetapi TLS 1.2 atau 1.3 tidak. Contoh kesalahan ini ditunjukkan di bawah ini:

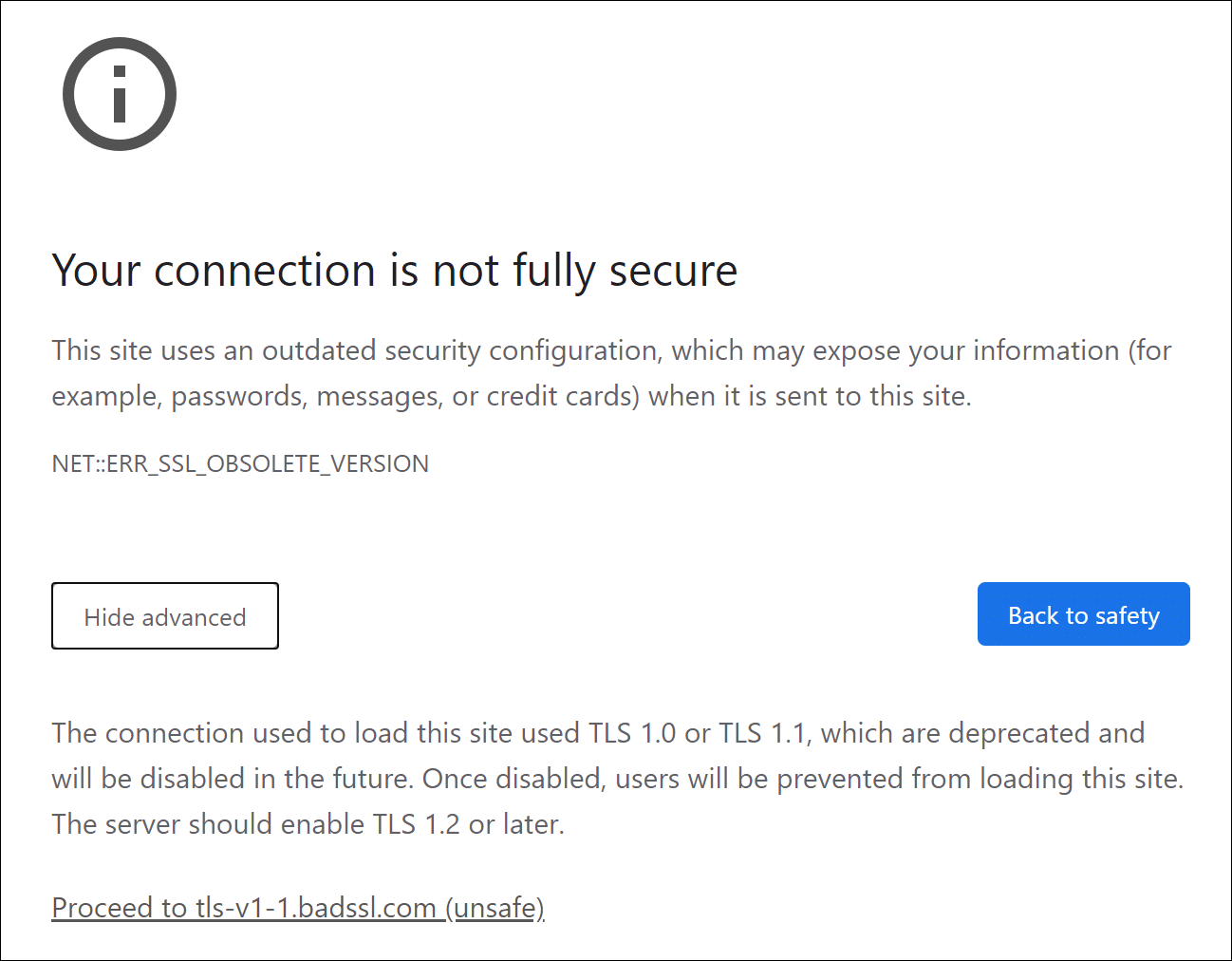

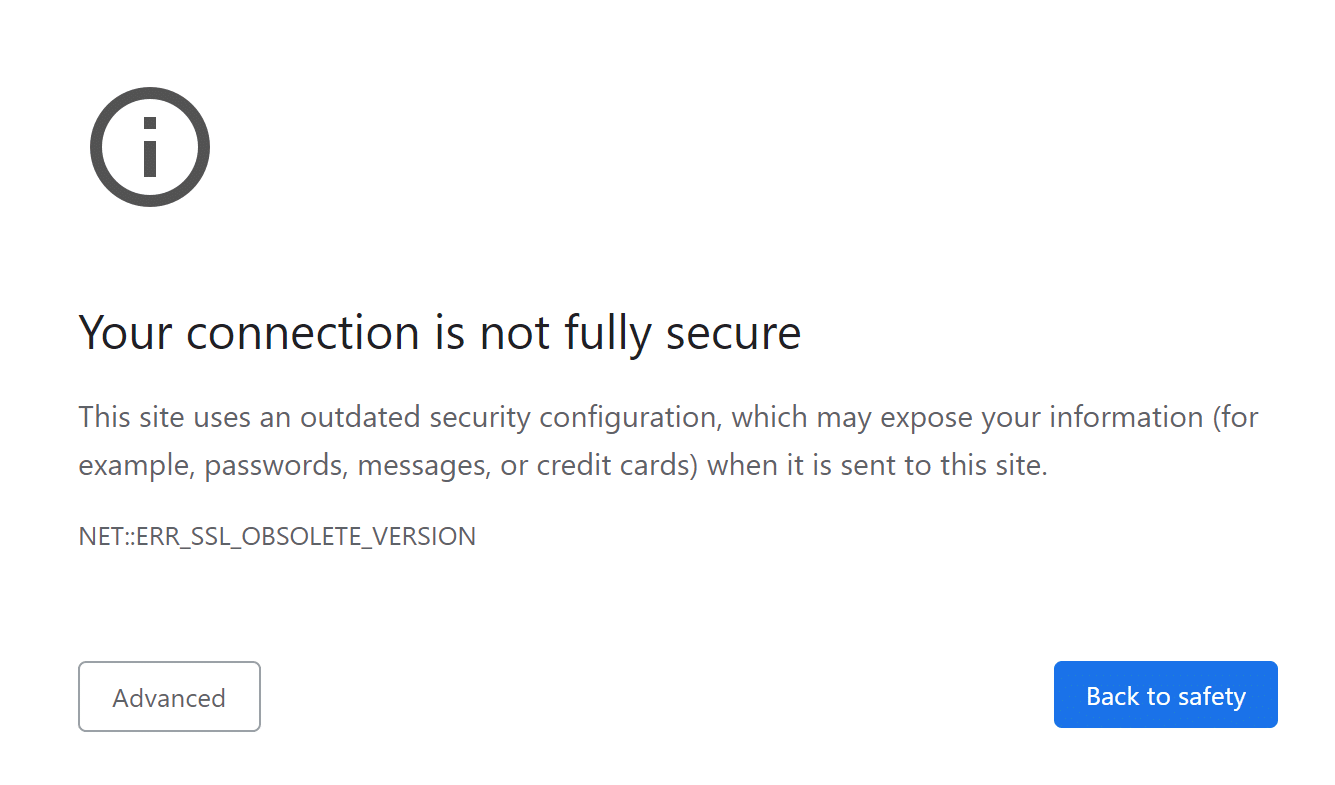

Google Chrome

Google Chrome menampilkan pesan kesalahan berikut saat terhubung ke situs web yang sedang berjalan TLS 1.0 atau 1.1:

Koneksi Anda tidak sepenuhnya aman

Situs ini menggunakan konfigurasi keamanan yang sudah ketinggalan zaman, yang dapat mengekspos informasi Anda (misalnya, kata sandi, pesan, atau kartu kredit) saat dikirim ke situs ini.NET::ERR_SSL_OBSOLETE_VERSION

Koneksi yang digunakan untuk memuat situs ini digunakan TLS 1.0 atau TLS 1.1, yang sudah tidak digunakan lagi dan akan dinonaktifkan di masa mendatang. Setelah dinonaktifkan, pengguna tidak akan dapat memuat situs ini. Server harus aktif TLS 1.2 atau lebih baru.

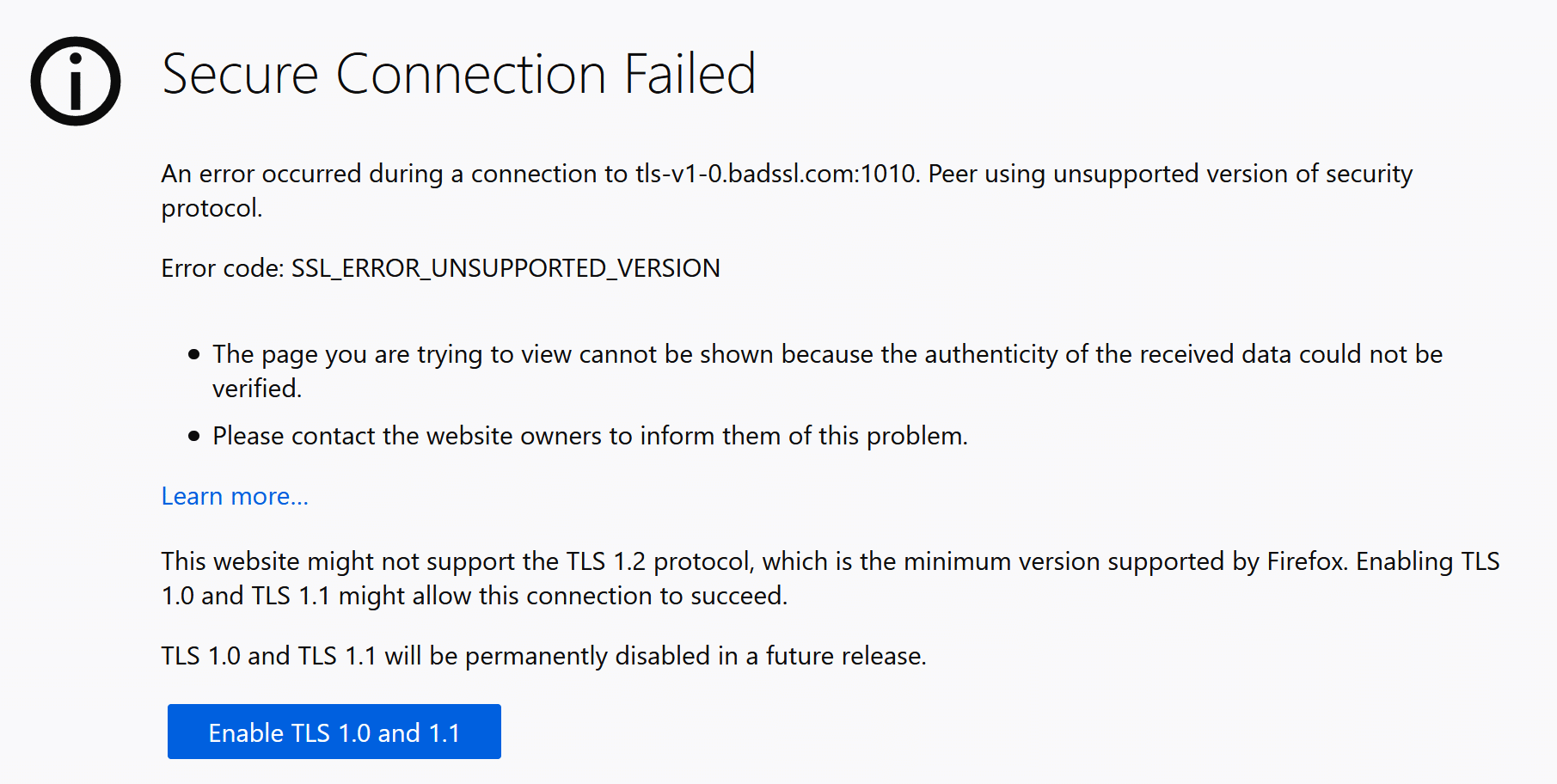

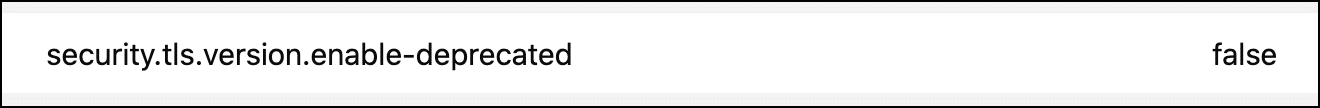

Mozilla Firefox

Mozilla Firefox menghasilkan pesan kesalahan berikut saat terhubung ke situs web yang sedang berjalan TLS 1.0 atau 1.1:

Aman Connection Gagal

Kesalahan terjadi selama koneksi ke [URL]. Pihak lain menggunakan versi protokol keamanan yang tidak didukung.

Kode kesalahan:SSL_ERROR_UNSUPPORTED_VERSION...

Situs web ini mungkin tidak mendukung TLS 1.2 protokol, yang merupakan versi minimum yang didukung oleh Firefox. Mengaktifkan TLS 1.0 dan 1.1 memungkinkan koneksi ini berhasil.

TLS 1.0 dan TLS 1.1 akan dinonaktifkan secara permanen di rilis mendatang.

apple Safari

Browser Safari Apple akan memuat situs web HTTPS menggunakan TLS 1.0 dan 1.1, tetapi akan menampilkan pesan "Not Secure" di bilah alamat browser.

Untuk informasi lebih lanjut

Untuk membaca tentang masalah keamanan yang terkait dengan versi sebelumnya TLS, silakan baca artikel kami, Deprecating dini TLS untuk Internet yang lebih aman. Untuk informasi lebih lanjut tentang perbedaan penting antara TLS 1.2 dan TLS 1.3, periksa TLS 1.3 ada di sini untuk tinggal.

Dan, seperti biasa, jika Anda memiliki pertanyaan, harap hubungi kami melalui email di Support@SSL.com, panggil 1-877-SSL-SECURE, atau cukup klik tautan obrolan di kanan bawah halaman ini. Anda juga dapat menemukan jawaban atas banyak pertanyaan dukungan umum di kami dasar pengetahuan. Terima kasih telah mengunjungi SSL.com!

SSL.com menyediakan berbagai macam SSL /TLS sertifikat server untuk situs web HTTPS, termasuk: