ACME (Automated Certificate Management Environment) adalah protokol standar untuk validasi domain otomatis dan pemasangan sertifikat X.509, didokumentasikan di IETF RFC 8555. Sebagai standar yang terdokumentasi dengan baik dengan banyak sumber terbuka implementasi klien, ACME menawarkan cara yang mudah untuk menyediakan situs web atau Perangkat IoT seperti modem dan router dengan sertifikat digital yang dipercaya publik atau pribadi dan terus memperbarui sertifikat ini dari waktu ke waktu.

Panduan ini akan menunjukkan cara:

- Temukan dan ambil kredensial yang Anda perlukan untuk meminta sertifikat dengan ACME.

- Gunakan Certbot untuk meminta SSL /TLS sertifikat melalui HTTP-01 dan DNS-01 metode tantangan.

- Cabut sertifikat dengan Certbot.

Anda dapat menggunakan banyak klien ACME lainnya, termasuk Manajer sertifikat Kubernetes, dengan layanan ACME SSL.com.

acme4j klien sekarang dapat menggunakan layanan ACME SSL.com di repositori ini: https://github.com/SSLcom/acme4j

Silakan merujuk ke dokumentasi penyedia perangkat lunak Anda untuk petunjuk bagi klien ACME non-Certbot lainnya.

Pasang Certbot

Panduan ini mengasumsikan Anda sedang mengerjakan komputer yang memiliki Certbot terpasang. Certbot adalah alat gratis dan bersumber terbuka, yang dikembangkan oleh Electronic Frontier Foundation (EFF), yang dapat Anda gunakan untuk meminta atau mencabut SSL /TLS sertifikat dari SSL.com melalui protokol ACME. Certbot dapat dijalankan di berbagai platform, termasuk Linux, macOS, dan Windows.

- Jika Anda memiliki snapd terpasang, Anda dapat menggunakan perintah ini untuk penginstalan:

sudo snap install - certbot klasik

- If

/snap/bin/tidak ada di dalamPATH, Anda juga perlu menambahkannya atau menjalankan perintah seperti ini:sudo ln -s / snap / bin / certbot / usr / bin / certbot

Jika Anda memerlukan informasi lebih lanjut tentang menginstal Certbot di sistem Anda, silakan merujuk ke EFF's dokumentasi.

Ambil Kredensial ACME

Sebelum menggunakan ACME untuk meminta sertifikat, Anda perlu mengambil file Kunci Akun dan Kunci HMAC dari akun SSL.com Anda.

- Masuk ke akun SSL.com Anda. Jika Anda sudah masuk, buka Menu Utama Tab.

- Klik kredensial api, terletak di bawah pengembang dan integrasi.

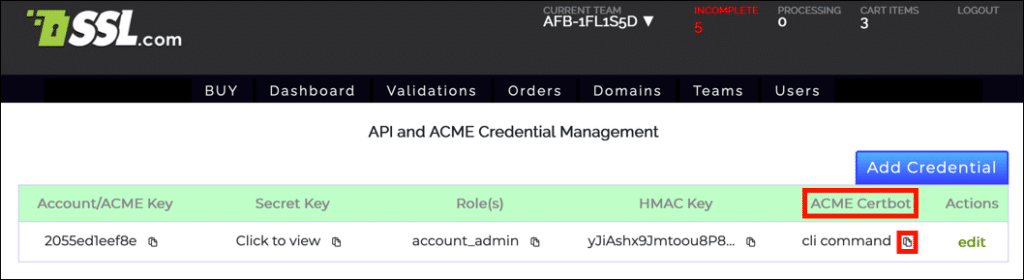

- Anda akan membutuhkan Anda Akun / Kunci ACME dan Kunci HMAC untuk meminta sertifikat. Klik ikon clipboard () di samping setiap kunci untuk menyalin nilai ke clipboard.

- Anda juga dapat menyalin perintah Certbot yang telah diisi sebelumnya dengan alamat email Anda, kunci Akun / ACME dan kunci HMAC dengan mengklik ikon clipboard () di samping perintah cli, di bawah ini Certbot ACME. Perintah yang diformat sebelumnya ini akan memesan sertifikat melalui metode tantangan HTTP-01.

Minta SSL /TLS sertifikat

Sekarang setelah Anda mendapatkan kembali kredensial Anda, Anda dapat meminta sertifikat melalui certbot perintah. Certbot mendukung dua metode validasi domain (DV): HTTP-01 dan DNS-01.

Metode Tantangan HTTP-01

HTTP-01 adalah metode tantangan yang paling umum digunakan yang digunakan dengan ACME dan Certbot. Saat Anda meminta sertifikat dengan cara ini, Certbot akan menghasilkan token yang dapat Anda gunakan untuk membuat file yang dapat diakses publik di situs web Anda. Server ACME SSL.com kemudian akan memverifikasi file melalui HTTP dan menerbitkan sertifikat yang ditandatangani jika benar.

Persyaratan: Metode HTTP-01 mengharuskan Anda memiliki akses ke server web Anda, dan situs tersebut tersedia melalui porta 80 melalui HTTP. Anda juga akan membutuhkan sudo hak istimewa di komputer.

Untuk mengambil sertifikat secara manual, gunakan perintah berikut. Gantilah nilai dalam HURUF BESAR SEMUA dengan nilai Anda yang sebenarnya. (Seperti disebutkan di atas, Anda juga dapat menyalin dan menempelkan perintah certbot yang melakukan ini dari akun portal Anda):

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-ecc --config-dir /etc/ssl-com --logs-dir /var/log/ssl-com -- setuju-tos --no-eff-email --email ALAMAT EMAIL --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY -d DOMAIN.NAME

Memecah perintah:

sudo certbotmenjalankancertbotperintah dengan hak superuser.certonlypermintaan untuk mengambil sertifikat, tetapi tidak menginstalnya.--manualmenentukan untuk menjalankan Certbot secara interaktif.--server https://acme.ssl.com/sslcom-dv-eccmenentukan server ACME SSL.com.--config-dir /etc/ssl-com(opsional) menyetel direktori konfigurasi.--logs-dir /var/log/ssl-com(opsional) menyetel direktori untuk log.--agree-tos(opsional) menyetujui perjanjian pelanggan ACME. Anda dapat menghilangkan ini jika Anda ingin menyetujui secara interaktif.--no-eff-email(opsional) menunjukkan bahwa Anda tidak ingin membagi alamat email Anda dengan EFF. Jika Anda mengabaikan ini, Anda akan diminta dengan opsi untuk membagikan alamat email Anda.--email EMAIL-ADDRESSmemberikan alamat email pendaftaran. Anda dapat menentukan beberapa alamat, dipisahkan dengan koma.--eab-hmac-key HMAC-KEYmenentukan kunci HMAC Anda.--eab-kid ACCOUNT-KEYmenentukan kunci akun Anda.-d DOMAIN.NAMEmenentukan nama domain yang akan dicakup oleh sertifikat. Perhatikan bahwa Anda dapat menggunakan-d DOMAIN.NAMEopsi beberapa kali dalam perintah Anda untuk menambahkan nama domain ke sertifikat Anda. Certbot akan meminta Anda untuk membuat file tantangan untuk setiap nama domain yang diminta. Silakan lihat bagian tentang jenis sertifikat dan penagihan di bawah untuk melihat bagaimana kombinasi yang berbeda dari nama domain dipetakan Jenis sertifikat SSL.com dan harga yang sesuai.

- Mengubah

--servernilai dalam perintah untukhttps://acme.ssl.com/sslcom-dv-rsa. - Add

--key-type rsake perintah.

certbot perintah, info akun ACME akan disimpan di komputer Anda di direktori konfigurasi (/etc/ssl-com dalam perintah yang ditunjukkan di atas. Pada menjalankan certbot di masa mendatang, Anda dapat menghilangkan --eab-hmac-key dan --eab-kid opsi karena certbot akan mengabaikannya demi info akun yang disimpan secara lokal.

Jika Anda perlu mengaitkan pesanan sertifikat ACME Anda untuk komputer dengan akun SSL.com yang berbeda, Anda harus menghapus informasi akun ini dari komputer Anda dengan perintah sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (atau, jika Anda menghilangkan pilihan --config-dir pilihan, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

Ketika Anda menjalankan perintah di atas, Anda akan menerima instruksi untuk membuat file validasi:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Buat file yang hanya berisi data ini: cr1rsRTImVz_s7HHk7biTQ. 9mOlJPgZ8D97HojOHnhD6hYeZZOPDUDNMxchFUNJQvI Dan membuatnya tersedia di server web Anda di URL ini: http://DOMAIN.NAME/.well-known/acme-challenge/cr1rsRTImVz_s7HHk7biTQ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Tekan Enter untuk Melanjutkan

Buat file dan simpan di lokasi di server web Anda yang dapat diakses melalui HTTP melalui port 80 di URL yang ditampilkan, lalu tekan Enter.

-) karakter. Dalam hal ini Anda mungkin perlu menentukan direktori saat membuat file Anda untuk mencegah shell menafsirkan tanda hubung (mis vim ./-r1rsRTImVz_s7HHk7biTQ).Jika semua informasi Anda benar, Anda akan menerima pesan konfirmasi yang menunjukkan lokasi rantai sertifikat dan kunci pribadi Anda:

CATATAN PENTING: - Selamat! Sertifikat dan rantai Anda telah disimpan di: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem File kunci Anda telah disimpan di: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Anda cert akan berakhir pada 2021-10-05. Untuk mendapatkan versi baru atau versi tweak dari sertifikat ini di masa mendatang, cukup jalankan certbot lagi. Untuk memperbarui * semua * sertifikat Anda secara non-interaktif, jalankan "certbot renew"

Sekarang Anda dapat mengkonfigurasi server web Anda untuk mengakses sertifikat baru dan kunci pribadi.

Metode Tantangan DNS-01

Grafik DNS-01 Metode challenge lebih rumit untuk digunakan daripada HTTP-01, tetapi bisa lebih nyaman digunakan di beberapa server web. Dalam metode ini, Certbot akan memberikan token yang Anda gunakan untuk membuat data TXT DNS dengan nama domain yang akan dilindungi oleh sertifikat.

Persyaratan: Metode DNS-01 mengharuskan Anda memiliki kemampuan untuk membuat rekam DNS untuk nama domain situs web Anda.

Perintah berikut akan meminta sertifikat untuk DOMAIN.NAME melalui metode tantangan DNS-01:

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-rsa --agree-tos --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY --preferred-challenges dns -d DOMAIN.NAME

-d DOMAIN.NAME opsi beberapa kali dalam perintah Anda untuk menambahkan nama domain ke sertifikat Anda. Certbot akan meminta Anda untuk membuat catatan TXT DNS terpisah untuk setiap nama domain yang diminta. Anda tidak perlu menunggu setiap data TXT menyebar sebelum menekan Enter sampai Anda mencapai tantangan terakhir. Silakan lihat bagian tentang jenis sertifikat dan penagihan di bawah untuk melihat bagaimana kombinasi yang berbeda dari nama domain dipetakan Jenis sertifikat SSL.com dan harga yang sesuai. certbot perintah, info akun ACME akan disimpan di komputer Anda di direktori konfigurasi (/etc/ssl-com dalam perintah yang ditunjukkan di atas. Pada menjalankan certbot di masa mendatang, Anda dapat menghilangkan --eab-hmac-key dan --eab-kid opsi karena certbot akan mengabaikannya demi info akun yang disimpan secara lokal.

Jika Anda perlu mengaitkan pesanan sertifikat ACME Anda untuk komputer dengan akun SSL.com yang berbeda, Anda harus menghapus informasi akun ini dari komputer Anda dengan perintah sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (atau, jika Anda menghilangkan pilihan --config-dir pilihan, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

Perintah ini sama dengan perintah dari bagian HTTP-01, tetapi menambahkan --preferred-challenges dns pilihan. Saat Anda menjalankan perintah, Anda akan menerima instruksi untuk membuat catatan DNS:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please deploy a DNS TXT record under the name _acme-challenge.DOMAIN.NAME with the following value: -87YKoj3sQZB4rVCMZTiifl9QJKYm2eYYymAkpE0zBo Before continuing, verify the record is deployed. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Press Enter to Continue

Buat rekam TXT DNS dan tunggu hingga menyebar. (apasmydns.net adalah alat yang nyaman untuk memeriksa propagasi DNS). Perhatikan bahwa karakter garis bawah (_) di awal nama record adalah wajib. Ketika rekor telah menyebar ke seluruh dunia, tekan Enter.

*.example.com) Anda perlu meminta nama domain dasar secara terpisah jika Anda ingin melindunginya juga (misalnya -d *.example.com -d example.com). Dalam kasus seperti itu, Anda perlu membuat dua Data TXT dengan nama yang sama (_acme-challenge.example.com). Jika semua informasi Anda benar, Anda akan menerima pesan konfirmasi yang menunjukkan lokasi rantai sertifikat dan kunci pribadi Anda:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Your key file has been saved at: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Your cert will expire on 2021-10-05. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew"

Sekarang Anda dapat mengkonfigurasi server web Anda untuk mengakses sertifikat baru dan kunci pribadi.

Pembaruan Sertifikat (Manual)

Untuk sertifikat yang diterbitkan secara manual (seperti yang dijelaskan dalam panduan ini), pembaruan sertifikat dilakukan hanya dengan mengulangi perintah yang digunakan untuk meminta sertifikat. Certbot memang menyediakan a renew subperintah, tetapi akan menghasilkan kesalahan saat mencoba menggunakannya dengan sertifikat yang diminta dengan ekstensi --manual opsi:

sudo certbot memperbaharui --force-renewal Menyimpan log debug ke /var/log/ssl-com/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Memproses /etc/ssl-com/renewal/DOMAIN.NAME - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Tidak dapat memilih plugin yang sesuai: Plugin manual tidak berfungsi; mungkin ada masalah dengan konfigurasi Anda saat ini. Kesalahannya adalah: PluginError ('Skrip otentikasi harus disediakan dengan --manual-auth-hook saat menggunakan plugin manual secara non-interaktif.',) Mencoba memperbarui sertifikat (DOMAIN.NAME) dari / etc / ssl-com / pembaruan / DOMAIN.NAME.conf menghasilkan kesalahan yang tidak terduga: Plugin manual tidak berfungsi; mungkin ada masalah dengan konfigurasi Anda saat ini. Kesalahannya adalah: PluginError ('Skrip otentikasi harus disediakan dengan --manual-auth-hook saat menggunakan plugin manual secara non-interaktif.',). Melewati. Semua upaya perpanjangan gagal. Sertifikat berikut tidak dapat diperpanjang: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (gagal) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Semua upaya perpanjangan gagal. Sertifikat berikut tidak dapat diperpanjang: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (gagal) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1 kegagalan pembaruan, 0 kegagalan penguraian

Pencabutan Sertifikat

Cabut sertifikat dengan certbot revoke. Ganti jalur sertifikat di SEMUA HURUF BESAR dengan nilai Anda yang sebenarnya (misalnya, /etc/ssl-com/live/example.com/cert.pem). Jika Anda tidak menentukan kebiasaan --config-dir dan --logs-dir saat meminta sertifikat asli, hilangkan opsi ini.

sudo certbot mencabut --server https://acme.ssl.com/sslcom-dv-rsa --cert-path /PATH/TO/cert.pem --config-dir / etc / ssl-com --logs-dir / var / log / ssl-com

Anda akan ditanya apakah Anda juga ingin menghapus sertifikat yang dicabut:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Apakah Anda ingin menghapus sertifikat Anda baru saja mencabut, bersama dengan semua versi sertifikat sebelumnya dan yang lebih baru? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y) es (disarankan) / (N ) o: Y - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Menghapus semua file yang berhubungan dengan sertifikat NAMA DOMAIN. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Unable to register an account with ACME server. Error returned by the ACME server: Something went wrong. We apologize for the inconvenience.Coba yang berikut ini untuk mengatasi kesalahan:

a) Tentukan jalur kunci privat sertifikat untuk menandatangani permintaan pencabutan.

Contoh:

--key-path /PATH/TO/privkey.pemb) Jika Anda menggunakan direktori khusus, tentukan direktori yang Anda gunakan saat menerbitkan sertifikat:

--config-dir

Jenis Sertifikat dan Penagihan

Semua SSL /TLS sertifikat yang diterbitkan melalui ACME oleh SSL.com adalah sertifikat satu tahun. Jenis sertifikat SSL.com yang akan Anda terima (dan ditagih) bergantung pada jumlah dan jenis nama domain yang diminta:

- SSL dasar: Satu nama domain, atau nama domain plus

wwwsubdomain (misexample.comdanwww.example.com).- Perhatikan bahwa jika Anda ingin melindungi nama domain dasar dan

www, Anda harus memasukkan keduanya dalam perintah Certbot Anda (mis-d example.com -d www.example.com).

- Perhatikan bahwa jika Anda ingin melindungi nama domain dasar dan

- SSL Wildcard: Satu nama domain wildcard, atau satu nama domain wildcard ditambah nama domain dasar (mis

*.example.comdanexample.com). - SSL Premium: Nama domain dasar dan satu hingga tiga subdomain non-karakter pengganti. (Pengecualian: Seperti disebutkan di atas, domain dasar plus

wwwsubdomain [dan tidak ada yang lain] akan ditagih sebagai SSL Dasar.) Misalnya:

example.comdaninfo.example.comexample.com,www.example.com, daninfo.example.comexample.com,www.example.com,info.example.com, danstore.example.com

- Multi-Domain UCC / SAN SSL: Kombinasi nama domain lainnya. Sebagai contoh:

- Nama domain dasar dan lebih dari tiga subdomain

- Dua atau lebih nama domain wildcard dan / atau non-subdomain

Peserta di SSL.com Program Pembelian Reseller dan Volume akan ditagih dengan tarif diskon yang terkait dengan tingkat harga mereka.

Untuk informasi lebih lanjut

Masih banyak lagi yang dapat Anda lakukan dengan protokol ACME (dengan atau tanpa Certbot). Silakan merujuk ke sumber daya berikut untuk informasi lebih lanjut:

- Apa itu Protokol ACME?

- ACME SSL /TLS Otomatisasi dengan Apache dan Nginx

- SSL /TLS Otomasi untuk IoT dengan ACME

- Dokumentasi Certbot

- Halaman manual Certbot

Butuh bantuan lebih lanjut dengan akun SSL.com Anda?

- Akun SSL.com Anda - Mengirimkan CSR

- Pra-tes gagal ?!

- Akun SSL.com Anda - Validasi

- Akun SSL.com Anda - Pesanan

- API SWS SSL.com - Pendahuluan

- Akun SSL.com Anda - Domain

- Cloud HSM yang Didukung untuk Penandatanganan Dokumen dan Penandatanganan Kode EV