I certificati digitali di SSL.com possono essere una parte importante dei piani di un'organizzazione sanitaria per e-mail, autenticazione e siti Web conformi a HIPAA.

Violazioni e sanzioni HIPAA

Lo US Health Insurance Portability and Accountability Act (HIPAA), approvato inizialmente nel 1996, protegge la sicurezza e la privacy delle informazioni sanitarie protette elettroniche dei pazienti (note anche come PHI o ePHI). La conformità HIPAA è applicata dall'Office for Civil Rights (OCR) del Dipartimento della salute e dei servizi umani (DHS) degli Stati Uniti.

Per il 2020, giornalista legale Steve Alder rapporti su HIPAA Journal che 642 violazioni di dati su larga scala sono state segnalate da istituzioni sanitarie, inclusi fornitori di servizi sanitari e centri di smistamento sanitari. Questa statistica è più grande del 25% rispetto al 2019, che a sua volta era già un anno da record.

Rispetto al 2020, le violazioni dei dati sanitari sono triplicate dal 2010 e raddoppiate dal 2014. Si è quindi registrato un aumento annuo del 25% delle violazioni dei dati. Complessivamente, tra il 78 e il 2009 sono stati violati 2020 milioni di record sanitari.

Principali ragioni per le violazioni dei dati sanitari nel 2020

I cinque cause principali delle violazioni dei dati sanitari nel 2020 sono state identificato: hacking/incidente informatico (26.9 milioni di record violati), accesso/divulgazione non autorizzati (787,015 record violati), furto (806,552 record violati), smaltimento improprio (584,980 record violati) e la perdita (169,509 record violati).

Chiaramente, gli attacchi alla sicurezza informatica costituivano la ragione principale per cui i dati sanitari venivano rubati. Gli attacchi informatici includevano il fin troppo comune phishing, l'invio di malware, lo sfruttamento delle vulnerabilità e il ransomware.

Negli ultimi mesi del 2020, l'incidenza di ransomware è aumentata in modo significativo. Punto di controllo segnalati che l'assistenza sanitaria è stata l'industria più presa di mira, dagli aggressori ransomware, nell'ottobre 2020. La banda di ransomware Ryuk è stata una delle più famigerate quel mese. Hanno eliminato i sistemi informatici dello Sky Lakes Medical Center e costretto i medici a ricorrere alla scrittura a mano per documentare le informazioni sui pazienti. Hanno anche attaccato la rete sanitaria dell'Università del Vermont, dove sono state vittime fino a 20 strutture mediche.

Si teorizza anche che Ryuk sia responsabile dell'attacco ransomware contro Universal Health Services (UHS) che ha 400 ospedali negli Stati Uniti e ogni anno si rivolge a milioni di pazienti. UHS è stimato di aver perso 67 milioni di dollari per danni, inclusa la perdita di entrate a causa del reindirizzamento delle ambulanze ad altri ospedali, oltre 2 mesi di ritardo nelle procedure di fatturazione e spese gigantesche per riparare i loro sistemi.

Tra ottobre e settembre del 2020 è stato osservato un allarmante aumento del 71% degli attacchi ransomware. I casi di ransomware nel 2020 comprendevano molti degli attacchi informatici più dannosi che si sono verificati contro le organizzazioni sanitarie quell'anno. In molti di questi attacchi, i sistemi sono stati oscurati per molte settimane e, di conseguenza, i servizi ai pazienti sono stati gravemente compromessi.

Certificati digitali per la protezione delle informazioni e l'autenticazione

La sezione HIPAA su salvaguardie tecniche chiarisce che le PHI dei pazienti devono essere protette dagli operatori sanitari quando vengono trasmesse su una rete di computer oa riposo. Le normative pertinenti includono (ma non sono limitate a):

164.312 (a) (2) (iv): crittografia e decrittografia (indirizzabile). Implementare un meccanismo per crittografare e decrittografare le informazioni sanitarie protette elettroniche.

164.312 (c) (1): Standard: integrità. Implementare politiche e procedure per proteggere le informazioni sanitarie protette elettroniche da alterazioni o distruzioni improprie.

164.312 (d): Standard: autenticazione di persona o entità. Implementare procedure per verificare che una persona o entità che cerca di accedere a informazioni sanitarie protette elettroniche sia quella dichiarata.

164.312 (e) (1): Standard: sicurezza della trasmissione. Attuare misure tecniche di sicurezza per impedire l'accesso non autorizzato alle informazioni sanitarie protette elettroniche che vengono trasmesse su una rete di comunicazioni elettroniche.

Poiché doveva essere "a prova di futuro", HIPAA non specifica le tecnologie esatte che devono essere utilizzate per proteggere PHI. Oggi, i certificati digitali offerti da autorità di certificazione (CA) pubblicamente attendibili, come SSL.com, offrono un'ottima soluzione per garantire la crittografia, l'autenticazione e l'integrità delle comunicazioni digitali.

Tratteremo tre importanti applicazioni dei certificati digitali per la comunicazione conforme a HIPAA qui: S/MIME certificati per posta elettronica sicura, autenticazione client basata su certificato e SSL /TLS certificati per la protezione di siti Web e applicazioni Web. Discuteremo anche di come gli strumenti avanzati di gestione dei certificati di SSL.com possono aiutarti a pianificare e mantenere la copertura per l'intera organizzazione e mantenere aggiornati i tuoi certificati.

S/MIME Autenticazione client e e-mail per conformità HIPAA

La posta elettronica è stata utilizzata per la comunicazione su reti di computer dall'inizio degli anni '1970 e per impostazione predefinita non è sicura. La posta elettronica si basa su protocolli di testo in chiaro, non fornisce alcun modo per garantire l'integrità dei messaggi e non include alcun meccanismo per un'autenticazione affidabile. S/MIME (Estensioni di posta Internet sicure / multiuso) i certificati di SSL.com possono risolvere questi problemi garantendo crittografia, autenticazione ed interezza per l'email della tua organizzazione:

- crittografia: S/MIME fornisce una solida crittografia end-to-end in modo che i messaggi non possano essere intercettati e letti durante il transito. Per esempio, S/MIME può proteggere i messaggi inviati su Internet, tra uffici o organizzazioni e al di fuori di qualsiasi firewall aziendale.

- S/MIME la crittografia è asimmetrica, con entrambi chiavi pubbliche e private. Chiunque abbia un destinatario Chiave pubblica può inviare loro un messaggio crittografato, ma solo una persona in possesso del corrispondente chiave privata può decifrarlo e leggerlo. Pertanto, è sicuro distribuire chiavi pubbliche sia all'interno che all'esterno di un'organizzazione, mentre le chiavi private devono essere mantenute al sicuro.

- Autenticazione: Ogni S/MIME il messaggio di posta elettronica è firmato con una chiave privata univoca associata all'indirizzo di posta elettronica (e facoltativamente alla singola persona e / o organizzazione) che lo ha inviato. Poiché l'identità del mittente è stata verificata da una CA di terze parti attendibile, come SSL.com, e vincolata a questa chiave segreta, ai destinatari viene garantita la vera identità del mittente.

- Integrità: Ciascuno firmato S/MIME il messaggio di posta elettronica include un file hash (un tipo di "impronta digitale" o checksum digitale) del contenuto del messaggio che può essere calcolato e confermato in modo indipendente dal software di posta elettronica del destinatario. Se un messaggio viene in qualche modo intercettato e alterato (anche di un carattere) il valore hash calcolato non corrisponderà alla firma digitale. Ciò significa che i destinatari di e-mail con firma digitale possono essere certi dell'integrità di un messaggio.

Inoltre, poiché una firma digitale affidabile garantisce l'autenticità e l'integrità dell'email, S/MIME fornisce legale non ripudio per i messaggi di posta elettronica; è difficile per un mittente negare plausibilmente di aver inviato quel messaggio esatto.

Conformità HIPAA per e-mail in transito e a riposo

S/MIME i certificati da SSL.com possono fornire la conformità HIPAA per la posta elettronica di un'organizzazione durante il transito o a riposo:

- In transito: L'integrità e l'autenticità di S/MIME la posta elettronica è garantita da una firma digitale unica e affidabile. La crittografia end-to-end garantisce che i messaggi non possano essere letti da terze parti se trasmessi su reti non sicure (come Internet).

- A riposo: S/MIME la crittografia garantisce che solo qualcuno in possesso della chiave privata del destinatario possa decrittografare e leggere i messaggi crittografati con la propria chiave pubblica. Le e-mail crittografate rubate durante violazioni dei dati o altrimenti compromesse sono inutili per gli aggressori senza accesso a queste chiavi.

Autenticazione client

Tutti S/MIME i certificati emessi da SSL.com includono l'autenticazione del client. I certificati di autenticazione client possono essere utilizzati come fattore di autenticazione per l'accesso alle risorse di rete protette, come VPN e applicazioni Web in cui vengono gestite le PHI dei pazienti. Perciò, S/MIME e i certificati client di SSL.com possono essere distribuiti al personale come soluzione unificata per:

- Autenticazione per l'accesso alle informazioni sanitarie protette.

- Crittografia, autenticazione e integrità della posta elettronica in transito oa riposo.

Massa S/MIME Iscrizione certificati

utilizzando S/MIME certificati per la conformità HIPAA richiede un piano per l'emissione di certificati a tutto il personale che lavora con PHI e la gestione di questi certificati nel tempo. I dipendenti vanno e vengono, i certificati scadono e potrebbe essere necessario essere certificati revocato per vari motivi, inclusa la compromissione della chiave privata.

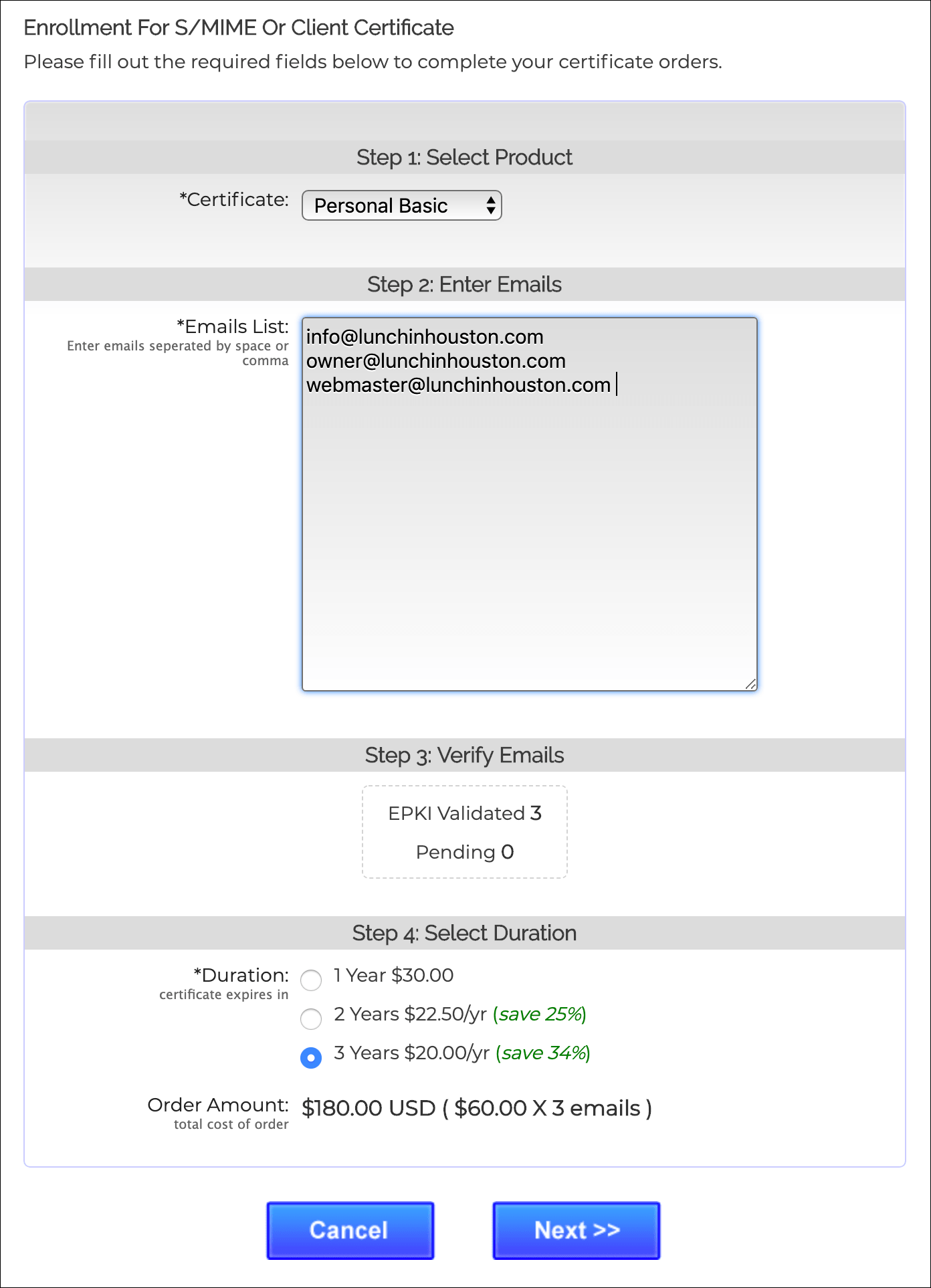

Gli operatori sanitari possono facilmente problema S/MIME certificati all'ingrosso da SSL.com avanzato portale dell'account cliente. Questi certificati possono essere gestiti, rinnovati e revocati secondo necessità.

Le organizzazioni che richiedono un gran numero di certificati possono anche beneficiare di sconti all'ingrosso fino al 65% partecipando a SSL.com Programma per rivenditori e acquisti a volume.

SSL /TLS per la sicurezza del sito web

Nel 2021, contro tutti i i siti web dovrebbero essere protetti con un SSL /TLS a livello internazionale e usa il Protocollo HTTPS, ma è un must assoluto per qualsiasi sito Web o applicazione Web che deve essere conforme a HIPAA. Come S/MIME per la posta elettronica, SSL /TLS protocollo fornisce crittografia, autenticità e integrità per i siti Web:

- Tutte le comunicazioni tra un sito Web protetto con un SSL /TLS certificato e un browser web sono protetti crittografato.

- I identità di un sito Web HTTPS che presenta un certificato valido firmato da una CA pubblicamente attendibile verrà accettato dai browser Web e reso disponibile agli utenti.

- Dipende da livello di convalida scelto dal suo proprietario, SSL /TLS certificato può semplicemente indicare che una CA ha confermato il controllo di un sito web da parte del richiedente il certificato, oppure può includere informazioni dettagliate sull'entità che gestisce il sito, come un'azienda o un'altra organizzazione.

- Per la massima fiducia, le organizzazioni sanitarie potrebbero voler investire Alta garanzia (OV) or Extended Validation (EV) certificati, fornendo una prova dell'identità agli utenti.

- Documenti, come le pagine web, da un sito web HTTPS protetto da SSL /TLS certificato hanno il loro interezza garantito da un hash crittografato incluso nella firma digitale, che viene calcolato in modo indipendente dal browser prima di fidarsi del documento. I dati non possono essere intercettati e modificati da terzi malintenzionati durante il transito senza che il browser rilevi l'errore e avvisi l'utente.

Promemoria di scadenza e automazione

Tutti i certificati hanno una data di scadenza, dopo la quale non saranno considerati attendibili dal software client. Per SSL pubblicamente attendibile /TLS, la durata massima del certificato è attualmente 398 giorni. Se lasci che SSL /TLS il certificato scade, i browser non lo considereranno più attendibile:

Può essere difficile tenere traccia dei certificati in scadenza e mantenerli aggiornati, e gli attuali certificati sono fondamentali per mantenere siti Web sicuri e conformi HIPAA. SSL.com fornisce diverse potenti opzioni per assicurarti che i tuoi certificati siano aggiornati:

- Promemoria di scadenza: SSL.com fornisce avvisi configurabili per ricordarti quando è il momento di rinnovare un certificato. Questa è un'ottima opzione per le organizzazioni con un numero limitato di certificati o in situazioni in cui l'automazione è scomoda o impossibile a causa di vincoli tecnici.

- Scripting e automazione: Le organizzazioni possono creare script personalizzati sfruttando RESTful di SSL.com API SWS o lo standard del settore Protocollo ACME per automatizzare SSL /TLS rinnovo del certificato, eliminando la necessità di promemoria. L'automazione è particolarmente importante se un'organizzazione dispone di un numero elevato di server e certificati da mantenere.

SSL.com fornisce un'ampia varietà di file SSL /TLS certificati del server per i siti web HTTPS, inclusi:

Conclusione

Ci auguriamo che questo post ti abbia aiutato a capire in che modo i certificati digitali possono essere una parte del piano della tua organizzazione per la conformità HIPAA e in che modo gli strumenti di gestione avanzata di SSL.com possono aiutarti a garantire che la tua organizzazione sia protetta e aggiornata.

In caso di domande sull'acquisto di certificati per la propria organizzazione, in particolare per l'emissione in blocco di S/MIME Certificati, contatta il team di vendita aziendale di SSL.com tramite il modulo sottostante. Puoi anche contattare l'assistenza di SSL.com tramite e-mail all'indirizzo Support@SSL.com, telefonando al numero 1-877-SSL-SECUREo facendo clic sul collegamento della chat in basso a destra in questa pagina.

E, come sempre, grazie per aver visitato SSL.com, dove crediamo a più sicuro Internet è un file better Internet!

Contatta SSL.com Enterprise Sales