La minaccia del ransomware incombe da tempo ormai, ma quella minaccia ha raggiunto un nuovo livello con il recente attacco Darkside alla Colonial Pipeline.

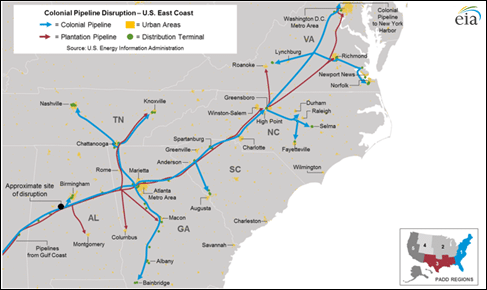

L'attacco, che è stato il più grande attacco ransomware noto alle infrastrutture negli Stati Uniti, ha bloccato il gasdotto e messo fuori uso metà della fornitura di gas della costa orientale, innescando un picco dei prezzi del gas e un'ondata di acquisti di panico a maggio.

Potrebbe essere stato l'attacco ransomware più visibile quest'anno, ma è tutt'altro che unico: gli esperti che studiano l'argomento stimano che tali attacchi siano costati miliardi in tutto il mondo. Con le compagnie assicurative sempre più improbabili a cedere alle richieste degli aggressori e allo scoraggiamento ufficiale dall'effettuare pagamenti ransomware, le aziende, le organizzazioni e gli individui devono tutti rafforzare le loro difese contro il crimine informatico.

E allora is Ransomware? Questo articolo spiegherà cos'è, cosa fa e come prevenire al meglio quella che è diventata una minaccia persistente e crescente per la sicurezza informatica.

Che cos'è il ransomware?

Proprio come le note di riscatto nei film, il ransomware è un attacco che tiene in ostaggio i dati per soddisfare le richieste. Con il passare del tempo, questi attacchi si sono concentrati meno sulla rimozione dell'accesso ai dati verso la minaccia di condividere informazioni sensibili che, per molte aziende, valgono letteralmente milioni. Secondo un rapporto da ZDNet, IBM ha riscontrato una svolta verso le aziende manifatturiere, il settore dei servizi professionali e il governo. E il metodo degli attacchi si è spostato su un mix che include l'estorsione. Se gli obiettivi non pagano per l'accesso, sono minacciati anche dal rilascio di informazioni sensibili.

E, a causa di una combinazione mortale che include una maggiore dipendenza della società dalla tecnologia e dalla comparsa della criptovaluta, gli attacchi sono in aumento. Un rapporto da Forbes ha recentemente riferito che, nel 2021, si verificherà un attacco ransomware ogni 11 secondi, con un costo previsto di 20 miliardi di dollari. Brenda R. Sharton, reporter per il Harvard Business Review riesce a superare l'incredibile aumento degli attacchi di riscatto negli ultimi due anni, scrivendo: "Abbiamo visto più attacchi di ogni tipo, ma il titolo per il 2020 era attacchi di riscatto, che sono aumentati del 150% rispetto all'anno precedente. L'importo pagato dalle vittime di questi attacchi è aumentato di oltre il 300% nel 2020".

Il ransomware è in forte espansione, tanto che i "kit" di attacco vengono ora venduti a coloro che vogliono entrare nel business del crimine informatico. Il ransomware as a service (RaaS) è diventato sempre più popolare. Come CrowdStrike spiega, è offerto come a servizio di abbonamento, con costi di licenza e partecipazione agli utili, proprio come un'attività legittima.

Tornando a quell'attacco alla Colonial Pipeline, che causò la chiusura di oltre 5,000 miglia di gasdotto, l'amministratore delegato della società ha rivelato che si è verificato a causa di una svista. Ha detto a una commissione del Senato che gli hacker hanno ottenuto l'accesso attraverso una vecchia rete privata virtuale che la società riteneva fuori uso. UN Articolo della CNN dal 4 giugno 2021 rivela che una singola password compromessa era tutto ciò che era necessario per accedere a questa rete.

Sebbene sia tutt'altro che l'unico in termini di impatto sulle infrastrutture fisiche - ospedali, governi e polizia sono stati tutti vittime di attacchi - la violazione della sicurezza nell'oleodotto è apparentemente servita come un grido sveglia all'amministrazione Biden. Ma mentre aspettiamo che blocchino la sicurezza nazionale, ci sono misure che possono essere prese da aziende e individui per stare al sicuro.

In che modo gli aggressori ransomware ottengono l'accesso? Come possono essere fermati?

In generale, anche se il ransomware è l'"ultima" minaccia alla tua sicurezza, la prevenzione degli attacchi rimane praticamente la stessa di qualsiasi malware. Il software dannoso non può accedere ai tuoi file senza accedere al tuo sistema, quindi non scaricare, aprire o installare mai file da e-mail o online senza conoscerne l'origine.

Ci sono alcuni suggerimenti generali per prevenire il ransomware, che puoi trovare online. Abbiamo condensato le nozioni di base dell'Istituto di ingegneria del software della Carnegie Mellon University guida alle best practice per la prevenzione e la risposta al ransomware:

- Esegui il backup dei tuoi dati, offline e preferibilmente fuori sede.

- Evita download sospetti, e-mail non richieste, ecc.

- Mantieni il software aggiornato, mantenuto e aggiornato.

- Limita l'esecuzione del codice.

- Limita l'accesso amministrativo.

- Disabilita i protocolli vulnerabili.

- Educa i tuoi dipendenti.

Conoscere queste migliori pratiche è fondamentale e lo diventa ogni anno di più. Non solo la minaccia di attacchi è aumentata in numero e gravità, ma anche le compagnie assicurative e le autorità di regolamentazione stanno diventando più attente alla sicurezza. Le aziende hanno pubblicato le proprie guide sulle migliori pratiche che sconsigliano di pagare i riscatti e molte aziende si attengono a queste regole da sole. Ciò significa che queste compagnie assicurative hanno meno probabilità di pagare i riscatti richiesti ai loro clienti. Come Lettura Oscura rapporti su questa tendenza, "L'era delle aziende in grado di trasferire con sicurezza il rischio informatico agli assicuratori potrebbe volgere al termine".

Oltre alle compagnie assicurative che esercitano una maggiore pressione sui clienti per aumentare la loro sicurezza e prevenire attacchi ransomware, il governo sta adottando una linea sempre più dura anche sulle potenziali vittime. Come riportato in La Collina, i funzionari federali hanno giocato con l'idea di rendere illegali i pagamenti del ransomware. Potrebbe sembrare un po' duro, ma il ragionamento alla base della legislazione immaginata è che c'è una mancanza di sicurezza e trasparenza contro una minaccia che qualche preoccupazione potrebbe fermare l'economia del paese di colpo.

Se questo ti spinge all'azione, o se sei responsabile di più di te stesso, potresti voler esaminare alcuni dei rapporti più dettagliati disponibili online. Come punto di partenza, la Cybersecurity & Infrastructure Security Agency ha pubblicato le migliori pratiche di prevenzione e una checklist di risposta sul loro sito. (L'agenzia ha anche guida e risorse disponibile online.) Inoltre, l'Istituto per la sicurezza e la tecnologia ha pubblicato un rapporto sulla lotta al ransomware, una raccolta di raccomandazioni dalla loro Task Force Ransomware.

Combattere il ransomware con i certificati digitali

Come parte di una buona igiene della sicurezza, certificati digitali da autorità di certificazione (CA) pubblicamente attendibili come SSL.com può aiutare a combattere alcuni vettori comuni di ransomware e altri tipi di malware.

Firmato e crittografato S/MIME E-mail

La posta elettronica è uno dei metodi di consegna più comuni per il ransomware e gli attacchi di phishing possono essere utilizzati anche per acquisire credenziali e ottenere privilegi amministrativi su computer e reti. Usando il S/MIME protocollo firmare e crittografare le e-mail può aiutare. S/MIME può funzionare come sicurezza per proteggere le e-mail aziendali, perché anche i dipendenti istruiti possono commettere errori:

- Buono: Educare il personale a non fare clic sui collegamenti o ad aprire allegati in e-mail non richieste.

- Meglio: Educare il personale ed utilizzare e-mail crittografate e firmate digitalmente per garantire l'autenticità dell'e-mail e prevenire phishing, snooping e manomissione dei messaggi.

S/MIME è incluso con tutti SSL.com's Certificati di firma di e-mail, client e documenti.

Certificati del cliente e mutuo TLS

Le password possono essere rubate tramite phishing o ingegneria sociale o violate con metodi di forza bruta. Ulteriori fattori di identificazione possono aiutare. Reciproco TLS con i certificati client può aiutare ad autenticare utenti, computer in rete e Dispositivi IoT (abbiamo bloggato su come funziona prima.) Ricordi quella password compromessa che ha dato agli aggressori l'accesso alla VPN in disuso della Colonial Pipeline? L'utilizzo dei certificati client come fattore di autenticazione aggiuntivo lo avrebbe impedito.

L'autenticazione del client è inclusa in tutti i SSL.com Certificati di firma di e-mail, client e documenti. Reciproco TLS soluzioni per il Internet of Things (IoT) sono disponibili anche su SSL.com.

Firma del codice

Certificati di firma del codice assicurati ai tuoi clienti che il software proviene davvero da te e privo di malware, inoltre è spesso richiesto per la conformità con le politiche della piattaforma del sistema operativo. (Ad esempio, an Certificato di firma codice EV è un requisito assoluto per la distribuzione dei driver in modalità kernel di Windows 10.)

Come cliente di software, dovresti anche insistere sull'installazione di software firmato. E mai e poi mai fare clic su errori di sicurezza e avvisi per installare software senza una firma digitale valida.

SSL.com offre entrambi Standard (OV/IV) Code Signing) ed Firma del codice di convalida estesa (EV) certificati.

Scansione malware SSL.com

Malware Scan è un nuovo servizio offerto da SSL.com agli sviluppatori di software che utilizzano certificati di firma del codice per garantire che il codice sia privo di malware prima di essere firmato.

Malware Scan aggiunge un ulteriore livello di difesa ai certificati di firma del codice. Se nel codice viene rilevato un malware, viene immediatamente impedita la firma e l'utente viene informato in modo che possa essere intrapresa un'azione preventiva. Gli sviluppatori, gli editori e i distributori di software possono incorporare malware automatizzato e firma del codice negli ambienti CI/CD.

Scopri di più sulla scansione malware di SSL.com visitando questo articolo: Come utilizzare la scansione malware pre-firma con SSL.com eSigner.

SSL /TLS

L'HTTP non crittografato è ridicolmente insicuro e non c'è alcun motivo per usarlo sul Web nel 2021. Ciò vale il doppio per qualsiasi sito Web che i tuoi clienti o dipendenti utilizzano per acquistare o accedere alle risorse aziendali, esponendo potenzialmente le credenziali di accesso o altri dati sensibili agli aggressori. Per lo meno, ogni sito Web dovrebbe includere un certificato di convalida del dominio (DV). Convalidato esteso (EV) e convalidato dall'organizzazione (OV, noto anche come alta garanzia) SSL/TLS i certificati consentono agli utenti di sapere chi sta eseguendo il sito Web che stanno visitando e da cui scaricano file.

SSL.com fornisce un'ampia varietà di file SSL /TLS certificati del server per i siti Web HTTPS.

Conclusione

Il ransomware è una spaventosa minaccia per la sicurezza nazionale e personale, ma non è una scusa per evitare l'argomento. Armandoti di conoscenza e familiarizzando con le migliori pratiche di sicurezza, stai adottando misure per assicurarti che gli attacchi rimangano lontani dai tuoi dispositivi e dati. Speriamo che questo articolo abbia contribuito a rendere un po' più facile da capire un argomento confuso e scoraggiante.