Questo tutorial ti mostrerà come configurare Nginx per utilizzare il tuo SSL /TLS certificato da SSL.com e reindirizza il traffico HTTP in entrata alla versione HTTPS sicura del tuo sito. Queste istruzioni presumono che tu abbia già generato il tuo CSR ed ha ordinato un SSL /TLS a livello internazionale da SSL.com.

Gli utenti di NGINX possono ora automatizzare ordinazione, configurazione e rinnovo di SSL /TLS certificati da SSL.com con il protocollo ACME. Si prega di leggere ACME SSL /TLS Automazione con Apache e Nginx per maggiori informazioni.

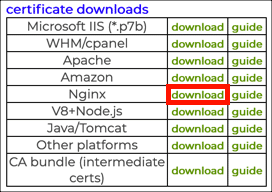

- Quando scarichi il tuo certificato da SSL.com, scegli il file Nginx Link per scaricare. Questo file includerà il certificato del server e tutti i certificati di supporto richiesti nell'ordine corretto per l'utilizzo con Nginx. Il nome del file scaricato dovrebbe terminare con

.chained.crt. - Posiziona il file del certificato e la chiave privata che hai generato con il tuo CSR dove vorresti che andassero sul tuo server Nginx. (Le posizioni comuni sulle distribuzioni Linux basate su Debian come Ubuntu sono

/etc/ssl/certs/per certificati e/etc/ssl/private/per chiavi private). La chiave privata deve essere protetta adeguatamente: controlla la documentazione del sistema operativo per le impostazioni corrette di proprietà e autorizzazioni. - Apri il file di configurazione Nginx contenente il blocco del server HTTP per il tuo sito web (ad esempio, su Ubuntu potrebbe trovarsi in

/etc/nginx/sites-available/example.com). Il blocco del server HTTP dovrebbe essere simile a questo:

server {ascolta 80; ascolta [::]: 80; nome_server www.example.com; # la configurazione continua ...} - Aggiungi un blocco per la versione HTTPS del sito web sotto il blocco HTTP. Sostituire

/PATH/TO/CERTIFICATE.crted/PATH/TO/KEY.keycon i percorsi effettivi del certificato e della chiave.

server {ascolta 80; ascolta [::]: 80; nome_server www.example.com; # la configurazione continua ...} server {ascolta 443 ssl; ascolta [::]: 443 ssl; nome_server www.example.com; ssl_certificate /PATH/TO/CERTIFICATE.crt ssl_certificate_key /PATH/TO/KEY.key # la configurazione continua ...}Tieni presente che se devi offrire sia una versione HTTP che una versione HTTPS del tuo sito web, puoi mettere tuttolistendirettive nello stesso blocco:

server {ascolta 80; ascolta [::]: 80; ascolta 443 ssl; ascolta [::]: 443 ssl; nome_server www.example.com; ssl_certificate /PATH/TO/CERTIFICATE.crt ssl_certificate_key /PATH/TO/KEY.key # la configurazione continua ...}Tuttavia, in genere si consiglia di reindirizzare tutto il traffico a HTTPS, come mostrato di seguito. - Per reindirizzare tutto il traffico HTTP in entrata sulla porta

80a HTTPS, aggiungi un reindirizzamento al blocco HTTP. Ciò è consigliabile in modo che qualsiasi collegamento HTTP esistente al tuo sito web conduca alla versione HTTPS sicura del sito. Tieni presente che puoi anche rimuovere qualsiasi configurazione aggiuntiva dal blocco HTTP.

server {ascolta 80; ascolta [::]: 80; nome_server www.example.com; ritorno 301 https: // $ host $ request_uri; } server {ascolta 443 ssl; ascolta [::]: 443 ssl; nome_server www.example.com; ssl_certificate /PATH/TO/CERTIFICATE.crt ssl_certificate_key /PATH/TO/KEY.key # la configurazione continua ...} - Riavvia Nginx per rendere effettive le modifiche.

Grazie per aver scelto SSL.com! In caso di domande, contattaci tramite e-mail all'indirizzo Support@SSL.com, chiama 1-877-SSL-SECUREoppure fai clic sul link della chat in basso a destra in questa pagina. Puoi anche trovare risposte a molte domande comuni di supporto nel nostro base di conoscenza.