La sicurezza di Internet diventa spesso una danza delicata di sicurezza, funzionalità ed esperienza dell'utente. Un primo esempio è la continua lotta per connettere i browser con le informazioni fornite dalle autorità competenti in merito ai certificati revocati. Questa FAQ definisce i meccanismi primari che sono stati utilizzati a questo scopo nel tempo, tra cui CRL, OCSP, Pinzatura OCSP ed Must-Fioccoe, più recentemente, CR Lite.

Il tentativo iniziale per le CA di pubblicare lo stato di revoca dei loro certificati emessi era finito elenchi di revoche di certificati (CRL). Un CRL è semplicemente un elenco di tutti i certificati che la CA ha revocato prima della scadenza pianificata. Questi vengono periodicamente aggiornati dalle CA e ai browser è stato richiesto di esaminarli prima di ogni connessione HTTPS. Nel tempo, le dimensioni dei CRL sono aumentate, così come il compito di ogni browser che le esaminava. Con l'aumento del tempo necessario per scaricare e analizzare un CRL di grandi dimensioni (e in crescita), aumentavano anche i ritardi per l'utente. Nel tentativo di mitigare questi problemi, i browser e le CA hanno sviluppato e implementato il protocollo OCSP (Online Certificate Status Protocol).

Le Protocollo di stato del certificato online (OCSP) è il protocollo Internet utilizzato dai browser Web per determinare lo stato di revoca di SSL /TLS certificati forniti da siti Web HTTPS. Mentre SSL /TLS i certificati vengono sempre emessi con una data di scadenza, in alcune circostanze un certificato deve essere revocato prima della sua scadenza (ad esempio, se la sua chiave privata associata potrebbe essere stata compromessa). Pertanto, l'attuale validità del certificato di un sito Web deve essere sempre verificata dai clienti indipendentemente dalla sua data di scadenza.

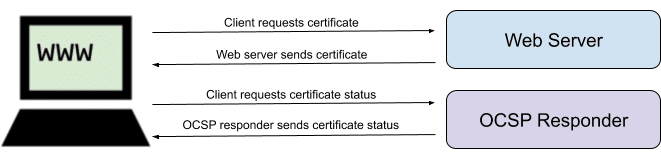

Nella sua forma più semplice, OCSP funziona come segue:

1. Un browser Web riceve un certificato da un sito Web HTTPS.

2. Il browser Web invia una richiesta a un risponditore OCSP, un server gestito dall'autorità di certificazione (CA) che ha emesso il certificato.

3. La risposta firmata del risponditore OCSP al browser indica se il certificato è valido o è stato revocato.

Sfortunatamente, OCSP ha presentato una serie di problemi. Molte implementazioni OCSP non erano abbastanza affidabili, il che ha spinto i browser impazienti e altri software client per implementare il controllo OCSP in modalità soft-fail. Ciò significa che se un server OCSP non fosse raggiungibile in tempo durante la risposta, il certificato sarebbe considerato valido e procederebbe con la connessione HTTPS.

Gli attacchi man-in-the-middle lo hanno sfruttato bloccando tutte le query o le connessioni OCSP, utilizzando un certificato rubato per ottenere l'accesso a una connessione HTTPS attendibile. Ciò potrebbe comportare la condivisione di informazioni riservate con attori negativi, il che ha portato alla pinzatura OCSP come soluzione.

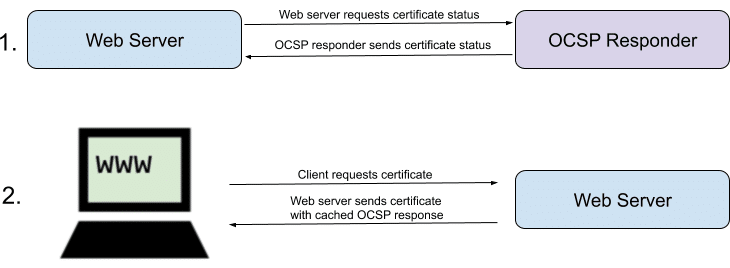

Mentre inizialmente introdotto per risolvere i problemi di larghezza di banda e ridimensionamento degli elenchi di revoche di certificati (CRL), OCSP ha introdotto diversi problemi di prestazioni e sicurezza che vengono attualmente affrontati attraverso Pinzatura OCSP. Nella pinzatura OCSP:

1. Un server Web richiede e ottiene una risposta OCSP firmata per il suo certificato da un risponditore OCSP, che può essere memorizzato nella cache per un massimo di 7 giorni.

2. Il server include la risposta OCSP memorizzata nella cache insieme al suo certificato (o "pinzata su") nelle sue risposte HTTPS ai browser web.

3. Per evitare un potenziale attacco in cui un sito Web serve un certificato revocato rubato senza una risposta OCSP pinzata, i certificati possono essere emessi con un'estensione da pinzare obbligatoria, imponendo la pinzatura OCSP per il certificato.

Motivati da mosse dannose da parte di aggressori MITM, CA e fornitori di browser hanno introdotto un'estensione per i certificati SSL nota come OCSP Must-Staple (definito in RFC 7633, anche se non qui indicato come "OCSP Must-Staple").

OCSP Must-Staple richiede la pinzatura OCSP per il certificato. Se un browser entra in contatto con un certificato senza pinzatura OCSP, verrà rifiutato. Must-Staple non solo attenua la minaccia di attacchi di downgrade, ma riduce anche il traffico non necessario ai rispondenti OCSP della CA, migliorando la reattività e le prestazioni generali di OCSP.

CR Lite è uno standard appena proposto che invierebbe informazioni su TUTTI gli SSL revocati /TLS certificati direttamente ai browser. Ciò potrebbe escludere tutti i processi gravosi e le connessioni inaffidabili tra browser e CA integrando le informazioni sulle CA revocate direttamente nei browser.

Una delle preoccupazioni principali potrebbe essere l'enorme quantità di informazioni archiviate, visto quanto fosse grande e crescente la dimensione dei CRL ed è uno dei problemi principali con i processi OCSP. CRLite utilizza filtri di fioritura per comprimere grandi quantità di dati, rendendoli più gestibili per i browser.

Se un certificato è troppo nuovo, il che significa che non è ancora incluso in alcun aggiornamento, il browser utilizzerà quindi OCSP (pinzato o interrogato attivamente).