最近では、次のような安全でないモノのインターネット(IoT)の実践に関するニュース記事を目にする ダウンロード可能なデバイスファームウェアに埋め込まれた秘密鍵 攻撃者はすぐに利用できます。 潜在的なIoTおよびIIoT(産業用モノのインターネット)のお客様は、セキュリティについて当然懸念していますが、必ずしもそうである必要はありません。

カスタムのACME対応 CAの発行 (別名 下位CA or サブCA)SSL.comから、IoTおよびIIoTベンダーは、SSL /の検証、インストール、更新、および失効を簡単に管理および自動化できます。TLS ACME対応デバイス上の証明書。 ACMEを使用すると、秘密キーが安全に生成されてデバイス自体に保存されるため、安全でないキー処理を行う必要がなくなります。

ACMEとは何ですか?IoTでどのように機能しますか?

SSL.comは、企業のお客様に、専用の管理されたACME対応のデバイスと直接インターフェースさせる機能を提供します CAの発行、次の利点を提供します。

- 自動ドメイン検証と証明書の更新。

- 継続的なSSL /TLS カバレッジは管理の頭痛を減らします。

- エンドエンティティの証明書の有効期間を短くすることでセキュリティを強化します。

- 証明書失効を管理する

- 確立され、十分に文書化されたIETF標準プロトコル。

- 利用可能な公的または私的な信頼。

ACMEの仕組み

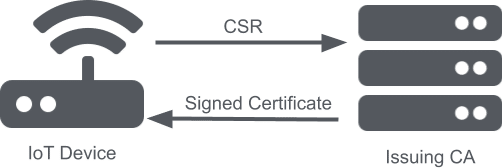

ACME対応のIoTデバイスがインターネットに接続されており、証明書の発行または更新を要求する必要がある場合、組み込みACMEクライアントソフトウェアは暗号化キーペアを生成し、 証明書署名リクエスト(CSR) デバイス上。 の CSR 技術的に制限された発行CAに送信され、署名された証明書を返します。 次に、ACMEクライアントは証明書のインストールを処理します。

CA /ブラウザフォーラムの ベースライン要件 定義する 技術的に制約されたCA証明書 as

拡張キー使用法設定と名前制約設定の組み合わせを使用して、下位CA証明書がサブスクライバーまたは追加の下位CA証明書を発行できる範囲を制限する下位CA証明書。

たとえば、ホストされた発行CAは、エンドエンティティSSL /を発行するように技術的に制約される可能性があります。TLS ワイヤレスルーターで使用するためにIoTベンダーが所有する制限された一連のドメイン名の証明書。 次にルータは、次のようなドメイン名を関連付ける署名付き証明書を要求します config.company.com ローカルネットワーク上のルーターのIPアドレスに。 証明書を使用すると、ユーザーはIPアドレス(例: 192.168.1.1)。 セキュリティにとって最も重要なのは、一意の秘密鍵が安全に生成されて各デバイスに保存され、いつでも交換できることです。