요즘에는 안전하지 않은 IoT (Internet of Things) 관행에 관한 뉴스 기사를 보는 것이 일반적입니다. 다운로드 가능한 장치 펌웨어에 내장 된 개인 키 공격자가 쉽게 사용할 수 있습니다. 잠재적 인 IoT 및 IIoT (Industrial Internet of Things) 고객은 보안에 대해 당연히 우려하고 있지만 반드시 그렇게 할 필요는 없습니다!

맞춤형 ACME 지원 발급 CA (일컬어 하위 CA or 하위 CA) SSL.com에서 IoT 및 IIoT 공급 업체는 SSL /의 유효성 검사, 설치, 갱신 및 해지를 쉽게 관리하고 자동화 할 수 있습니다.TLS ACME 가능 장치의 인증서. ACME를 사용하면 개인 키가 장치 자체에 안전하게 생성 및 저장되므로 안전하지 않은 키 처리 방법이 필요하지 않습니다.

ACME 란 무엇이며 IoT와 어떻게 작동합니까?

SSL.com은 이제 엔터프라이즈 고객에게 전용 관리 ACME 지원 장치와 직접 인터페이스 할 수있는 기능을 제공합니다. 발급 CA다음과 같은 이점을 제공합니다.

- 자동 도메인 확인 및 인증서 갱신.

- 지속적인 SSL /TLS 적용 범위는 관리 두통을 줄입니다.

- 짧은 엔터티 인증서 수명을 통해 보안을 강화합니다.

- 인증서 해지 관리

- 잘 문서화 된 IETF 표준 프로토콜을 확립했습니다.

- 공개 또는 개인 트러스트 가능.

ACME 작동 방식

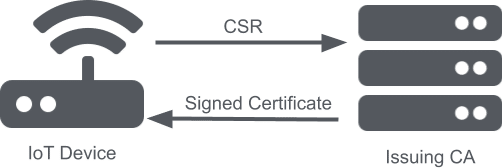

ACME 가능 IoT 장치가 인터넷에 연결되어 있고 인증서 발급 또는 갱신을 요청해야하는 경우 내장 ACME 클라이언트 소프트웨어는 암호화 키 쌍을 생성하고 인증서 서명 요청 (CSR) 장치에. 그만큼 CSR 기술적으로 제한되는 발급 CA로 전송되며 서명 된 인증서가 반환됩니다. 그런 다음 ACME 클라이언트는 인증서 설치를 처리합니다.

CA / 브라우저 포럼 기준 요구 사항 를 정의 기술적으로 제약 된 CA 인증서 as

확장 키 사용 설정과 이름 제약 조건 설정의 조합을 사용하여 하위 CA 인증서가 가입자 또는 추가 하위 CA 인증서를 발급 할 수있는 범위를 제한하는 하위 CA 인증서.

예를 들어 호스팅 된 발급 CA는 기술적으로 최종 엔터티 SSL /TLS 무선 라우터에서 사용하기 위해 IoT 공급 업체가 소유 한 제한된 도메인 이름 집합에 대한 인증서. 그런 다음 라우터는 다음과 같은 도메인 이름을 연결하는 서명 된 인증서를 요청합니다. config.company.com 로컬 네트워크에있는 라우터의 IP 주소로. 인증서를 통해 사용자는 IP 주소를 입력하지 않고 해당 URL을 사용하여 라우터에 HTTPS 연결을 할 수 있습니다 (예 : 192.168.1.1). 보안을 위해 가장 중요한 고유 한 개인 키는 각 장치에서 안전하게 생성 및 저장되며 언제든지 교체 할 수 있습니다.