이 가이드는 1년 2023월 XNUMX일 이전에 발급된 IV 및 OV 코드 서명 인증서에만 적용됩니다. 1 년 2023 월 XNUMX 일부터, SSL.com의 OV(Organization Validation) 및 IV(Individual Validation) 코드 서명 인증서는 Federal Information Processing Standard 140-2(FIPS 140-2) USB 토큰 또는 eSigner 클라우드 코드 서명 서비스를 통해 발급되었습니다. 이 변경 사항은 규정을 준수합니다. 인증 기관/브라우저(CA/B) 포럼의 새로운 키 저장소 요구 사항을 통해 코드 서명 키의 보안을 강화합니다.

이 자습서에서는 Azure Key Vault에 저장된 코드 서명 인증서 및 개인 키를 사용하여 Windows 명령 줄에서 파일에 서명하는 방법을 보여줍니다. 이 지침을 따르려면 다음이 필요합니다.

- An Azure 계정

- A 주요 금고

- A 코드 서명 인증서 Key Vault에 설치됩니다. 다음 중 하나를 수행 할 수 있습니다.

- Azure 서명 도구 서명에 사용할 컴퓨터에 설치

Azure Sign Tool이란?

Azure 서명 도구 제공하는 오픈 소스 유틸리티입니다 서명 도구 Azure Key Vault에 저장된 인증서 및 키에 대한 기능. Windows PowerShell에서 다음 명령을 사용하여 Azure Sign Tool을 설치할 수 있습니다 (필수 .NET SDK):

dotnet tool install --global AzureSignTool

1 단계 : 새 Azure 애플리케이션 등록

먼저 서명을 위해 Key Vault에 연결할 수 있도록 새 Azure 애플리케이션을 등록해야합니다.

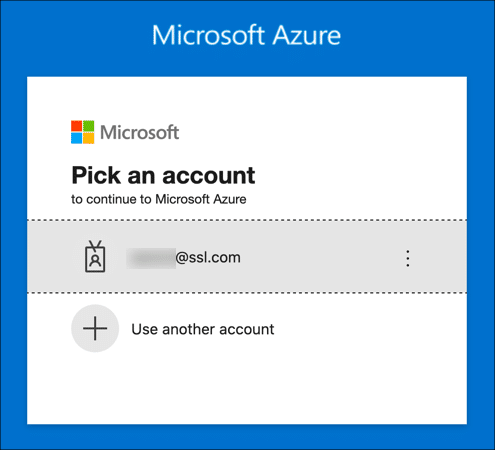

- 로그인 Azure 포털.

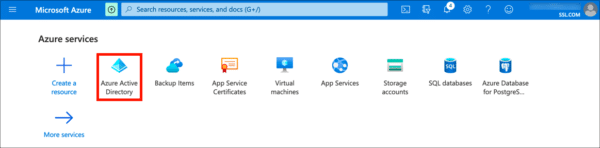

- 로 이동 Azure Active Directory. (딸깍 하는 소리 더 많은 서비스 Azure Active Directory 아이콘이 표시되지 않는 경우.)

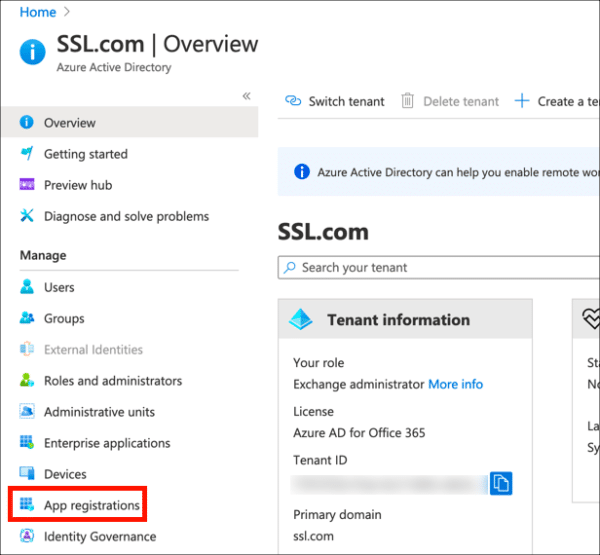

- 앱 등록, 왼쪽 열에 있습니다.

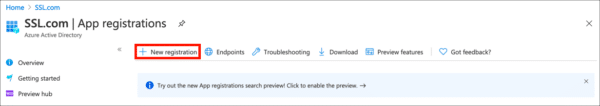

- 신규 등록.

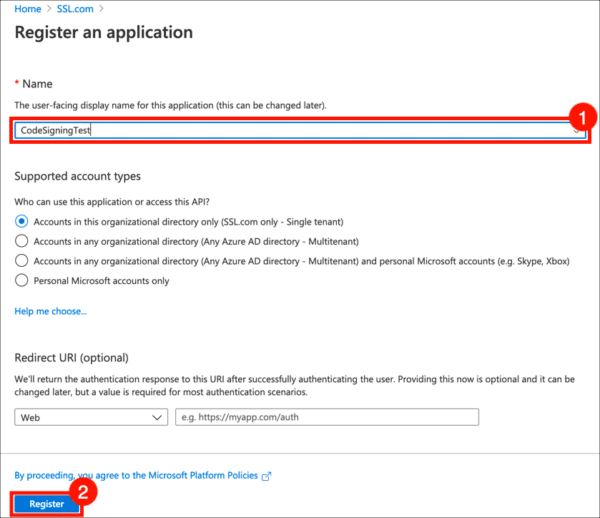

- 응용 프로그램에 성함 를 클릭하고 회원가입 단추. 다른 설정은 기본값으로 둡니다.

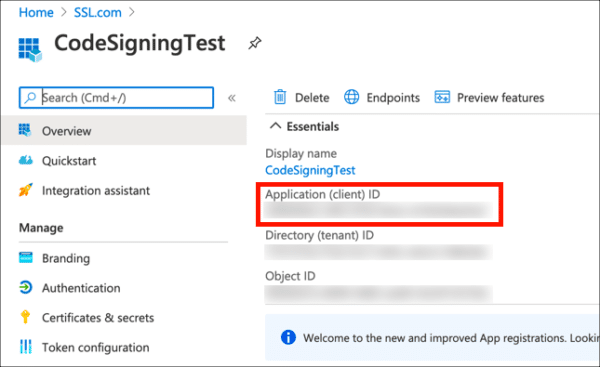

- 새 응용 프로그램이 등록되었습니다. 표시된 값을 복사하고 저장하십시오. 애플리케이션 (클라이언트) ID, 나중에 필요하기 때문입니다.

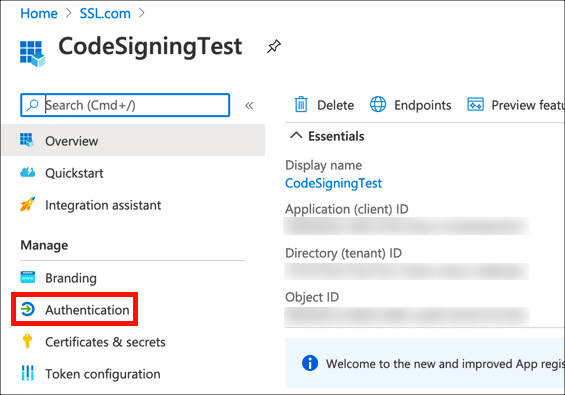

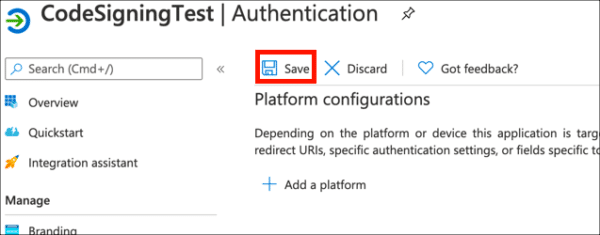

- 인증.

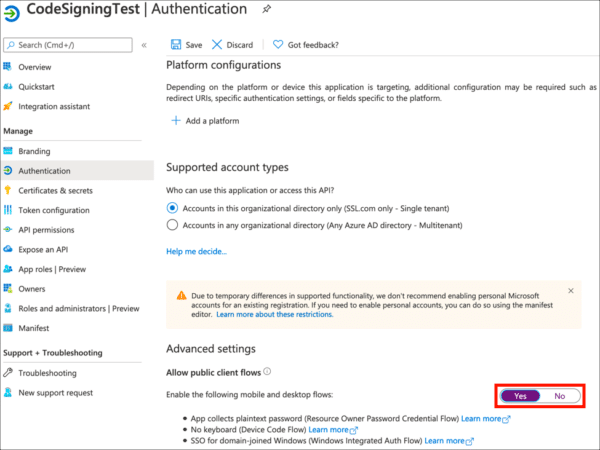

- $XNUMX Million 미만 고급 설정, 설정하다 공용 클라이언트 흐름 허용 에

Yes.

- 찜하기.

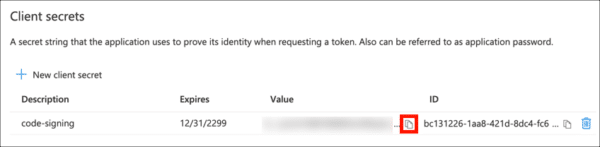

2 단계 : 클라이언트 시크릿 생성

다음으로, 서명 할 때 자격 증명으로 사용할 클라이언트 암호를 생성합니다.

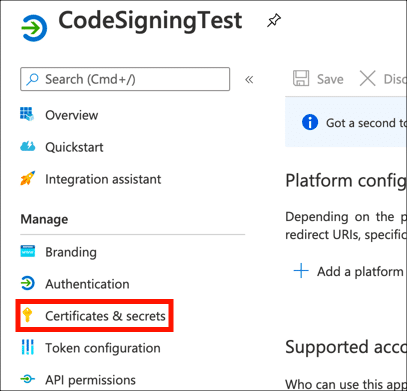

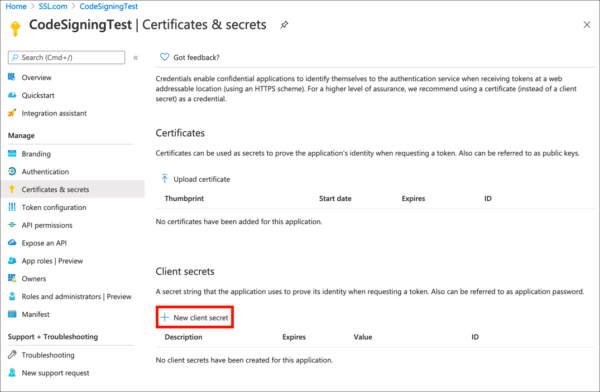

- 인증서 및 비밀 왼쪽 메뉴에서

- 새 클라이언트 비밀번호.

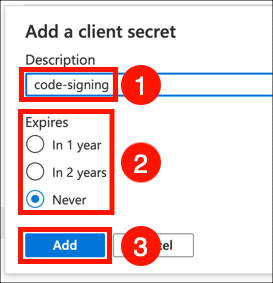

- 고객의 비밀을 상품 설명, 원하는대로 만료를 설정하고 추가 버튼을 클릭합니다.

- 복사 가치관 새로운 클라이언트 비밀 바로 안전한 곳에 보관하십시오. 다음에 페이지를 새로 고칠 때이 값은 마스킹되고 검색 할 수 없습니다.

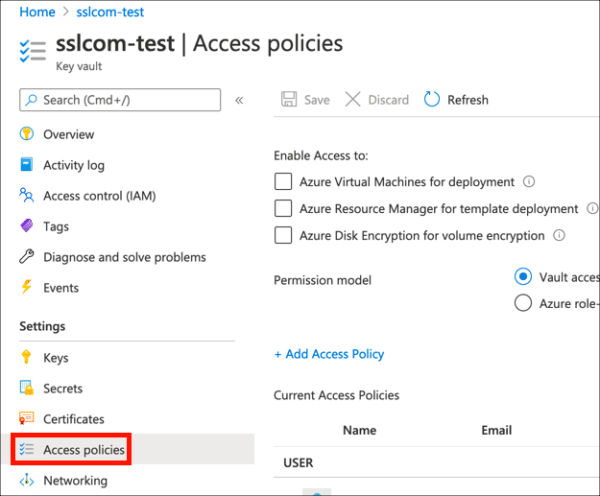

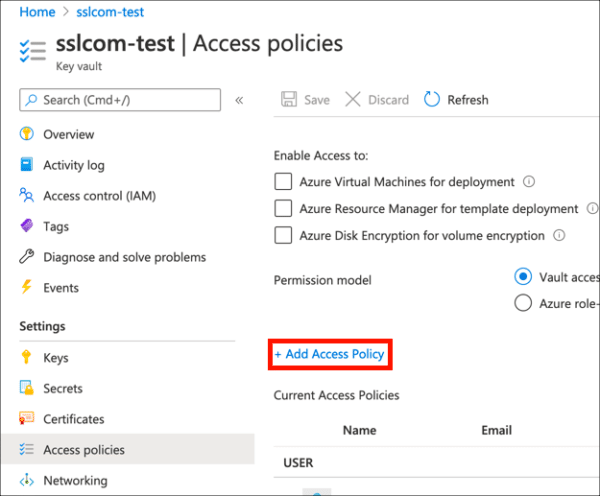

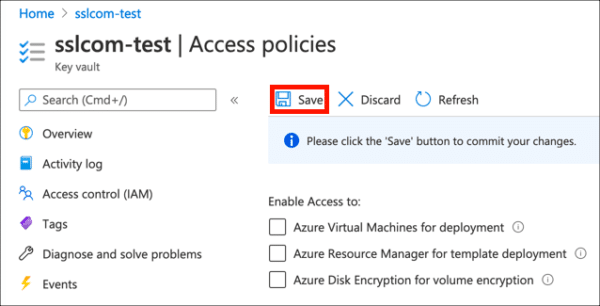

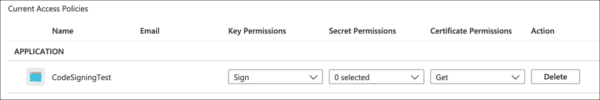

3 단계 : Key Vault에서 액세스 활성화

이제 Azure Key Vault에서 애플리케이션에 대한 액세스를 활성화해야합니다.

- 서명에 사용할 인증서가 포함 된 Key Vault로 이동하고 액세스 정책 링크를 클릭하십시오.

- 액세스 정책 추가.

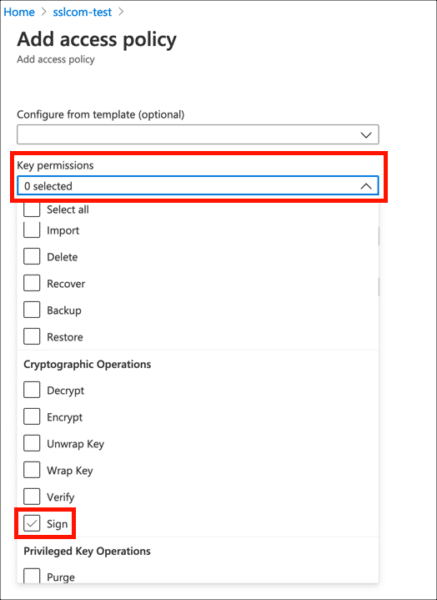

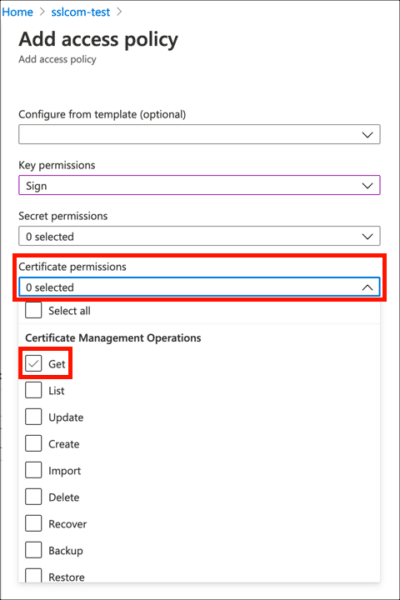

- $XNUMX Million 미만 주요 권한, 활성화

Sign.

- $XNUMX Million 미만 인증서 권한, 활성화

Get.

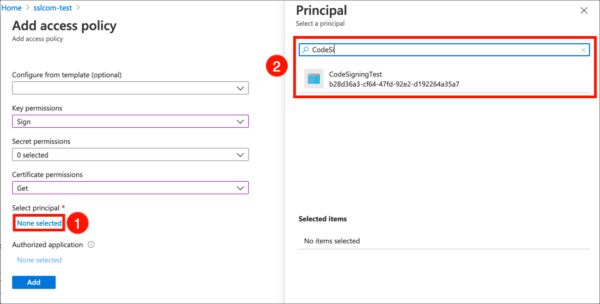

- 클릭 선택하지 않음 아래 링크 교장 선택을 클릭 한 다음 검색 필드를 사용하여 이전 섹션에서 만든 응용 프로그램을 찾아 선택합니다.

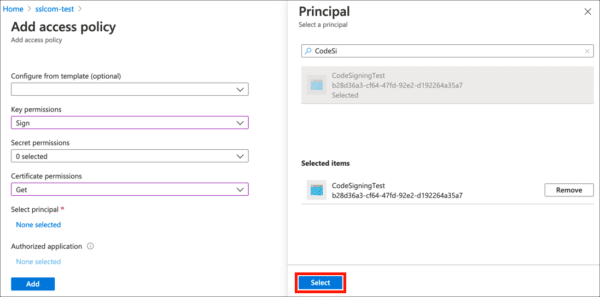

- 클릭 선택 버튼을 클릭합니다.

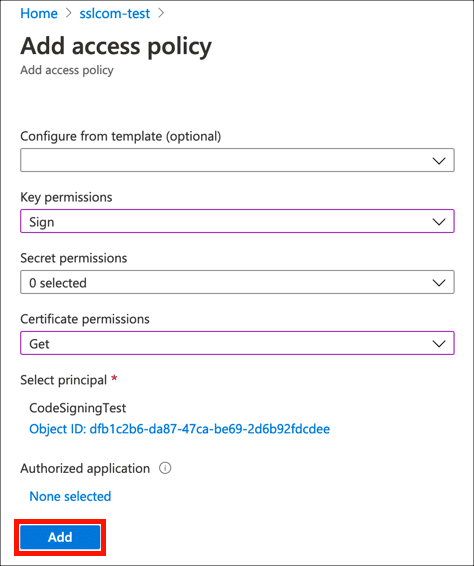

- 클릭 추가 버튼을 클릭합니다.

- 찜하기.

- 액세스 정책이 설정되었으며 파일 서명을 시작할 준비가되었습니다.

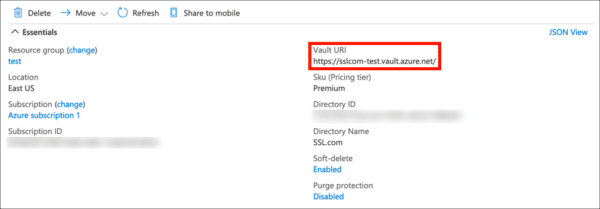

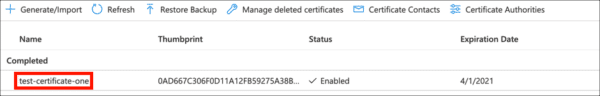

4 단계 : 파일 서명

이제 드디어 코드에 서명 할 준비가되었습니다!

- 사용 가능한 다음 정보가 필요합니다.

- 다음은 Azure Sign Tool을 사용하여 파일에 서명하고 타임 스탬프를 지정하는 PowerShell의 예제 명령입니다. 모두 대문자로 표시된 값을 실제 정보로 바꿉니다.

azuresigntool 기호 -kvu KEY-VAULT-URI -kvc CERTIFICATE-NAME -kvi APPLICATION-CLIENT-ID -kvs CLIENT-SECRET -tr http://ts.ssl.com/ -td sha256 PATH-TO-EXECUTABLE

참고 : 기본적으로 SSL.com은 ECDSA 키의 타임스탬프를 지원합니다.

이 오류가 발생하는 경우:The timestamp certificate does not meet a minimum public key length requirement, ECDSA 키의 타임스탬프를 허용하려면 소프트웨어 공급업체에 문의해야 합니다.

소프트웨어 공급업체가 일반 엔드포인트를 사용하도록 허용할 방법이 없는 경우 이 레거시 엔드포인트를 사용할 수 있습니다.http://ts.ssl.com/legacyRSA Timestamping Unit에서 타임스탬프를 가져옵니다. - 서명이 성공하면 다음과 같은 출력이 표시되어야합니다 (성공하지 못한 서명은 출력을 생성하지 않음).

정보 : AzureSignTool.Program [0] => 파일 : test.exe 서명 파일 test.exe 정보 : AzureSignTool.Program [0] => 파일 : test.exe 파일 test.exe에 대한 서명이 성공적으로 완료되었습니다. 정보 PS C : \ Users \ Aaron Russell \ Desktop>

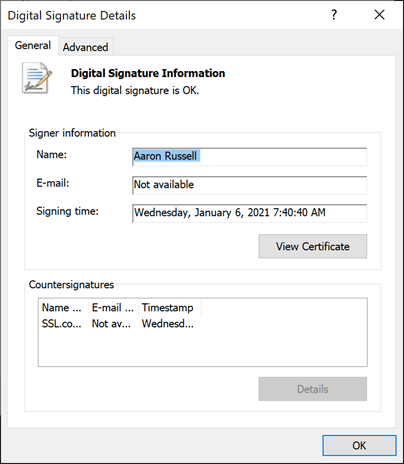

- 새 디지털 서명에 대한 세부 정보는 파일 속성에서 확인할 수 있습니다.

참고 : Azure Sign Tool의 작성자는 또한 연습 Azure DevOps와 함께 도구를 사용하기 위해.

SSL.com EV 코드 서명 인증서는 최고 수준의 유효성 검사를 통해 무단 변조 및 손상으로부터 코드를 보호하는 데 도움이 되며 최소한의 비용으로 사용할 수 있습니다. 연간 $ 249. 당신은 또한 수 EV 코드 서명 인증서를 대규모로 사용 eSigner를 사용하여 클라우드에서 자동화된 옵션으로 eSigner는 엔터프라이즈 코드 서명에 적합합니다.