이 안내서는 다음 중 하나를 사용하여 Java 코드 서명을 시작하도록합니다. OV / IV or EV SSL.com의 코드 서명 인증서. 이 지침에서는 JDK (Java Development Kit)가 컴퓨터에 설치되어 있고 keytool 와 jarsigner 명령은 PATH에 포함되어 있습니다. Yubikey 코드 서명 지침은 인증서가 슬롯 9a에 설치되어 있다고 가정합니다. 유비키 FIPS SSL.com에서 제공하는 토큰입니다.

1 년 2023 월 XNUMX 일부터, SSL.com의 OV(Organization Validation) 및 IV(Individual Validation) 코드 서명 인증서는 Federal Information Processing Standard 140-2(FIPS 140-2) USB 토큰 또는 eSigner 클라우드 코드 서명 서비스를 통해 발급되었습니다. 이 변경 사항은 규정을 준수합니다. 인증 기관/브라우저(CA/B) 포럼의 새로운 키 저장소 요구 사항을 통해 코드 서명 키의 보안을 강화합니다.

아직 코드 서명 인증서가없고 필요한 유형이 확실하지 않은 경우 다음을 읽어보십시오. 이 FAQ.

SSL.com OV / IV 코드 서명 인증서는 코드를 무단 변조 및 손상으로부터 보호하는 경제적 인 방법이며, 연간 $ 64.50.

OV/IV 코드 서명(1년 2023월 XNUMX일 이전에 발급된 OV/IV 인증서만 해당)

구성

방법 1 : 생성 CSR 및 브라우저의 PFX 파일

Java 코드 서명을 빠르게 시작하는 가장 간단한 방법은 CSR SSL.com에서 인증서를 검색하고 새 Java 키 저장소에 설치하는 경우 PFX 파일.

참고 : 서명하는 것도 가능합니다

.jar 파일을 추가하여 변환되지 않은 PFX 파일로 직접 파일 -storetype pkcs12 에 깃발 jarsigner 명령.- 에 표시된 단계를 따르십시오 코드 서명 인증서 주문 및 검색 인증서를 주문하고 인증서 및 개인 키를 사용하여 PFX 파일을 다운로드하십시오.

- 아래 명령을 사용하여 동일한 비밀번호를 사용하여 PFX를 새 키 저장소로 가져 오십시오. (바꾸다

MY-CERTIFICATE.p12와MY-KEYSTORE.jks실제 PFX 파일 이름과 키 저장소에 제공 할 파일 이름을 또한destalias임의적이며 원하는 경우 다른 별칭 값을 사용할 수 있습니다.)keytool -importkeystore -srckeystore MY-PFX.p12 -srcstoretype pkcs12 -srcalias 1 -destkeystore MY-KEYSTORE.jks -deststoretype JKS-대상 공동 디자인

참고 : 에 대한 가치-srcaliasSSL.com에서 다운로드 한 PFX 파일의 경우 일반적으로1명령을 실행하여이를 확인할 수 있습니다.keytool -list -v -storetype pkcs12 -keystore MY-PFX.P12표시된 값 확인Alias name. - 대상 키 저장소의 비밀번호를 입력 한 후 소스 키 저장소 비밀번호 (PFX를 작성할 때 입력 한 비밀번호)를 입력하라는 프롬프트가 표시됩니다. 또한 다음으로 시작하는 경고 메시지가 표시 될 수 있습니다

Warning: The JKS keystore uses a proprietary format. 이 메시지는 무시해도됩니다.

방법 2 : 키 페어 생성 CSR 자바로

키 페어를 생성하려는 경우 CSR Java의 경우이 섹션의 단계를 수행하십시오. 프로세스는 생성하는 데 사용되는 프로세스와 동일합니다 CSR 에 대한 SSL /TLS 증명서 자바에서.

키 스토어 및 키 페어 생성

- 먼저 키 저장소와 공개 / 개인 키 쌍을 생성합니다. Java는 확장자가있는 파일을 사용합니다.

.jks인증서 및 암호화 키를 저장하는 (Java KeyStore) 키 저장소 및 3072 비트 RSA 키 쌍을 생성하려면 다음 명령을 입력하십시오. (바꾸다MY-KEYSTORE.jks파일 이름을 입력하십시오.)keytool -genkeypair-별칭 공동 디자인 -keyalg RSA -keysize 3072 -keystore MY-KEYSTORE.jks

- 일련의 프롬프트가 표시됩니다. 먼저 키 저장소의 비밀번호를 작성하고 확인한 후 요청 된 정보를 입력하고 확인하십시오. (모두 대문자로 표시된 값을 자신의 정보로 바꾸십시오.)

키 저장소 암호 입력: 새 암호 다시 입력: 이름과 성은 무엇입니까? [알 수 없음]: FIRSTNAME LASTNAME 조직의 이름은 무엇입니까? [알 수 없음]: 회사 귀하의 도시 또는 지역 이름은 무엇입니까? [알 수 없음]: CITY 귀하의 주 또는 도 이름은 무엇입니까? [알 수 없음]: STATE 이 장치의 두 자리 국가 코드는 무엇입니까? [알 수 없음]: US CN=FIRSTNAME LASTNAME, OU=DEPARTMENT, O=COMPANY, L=CITY, ST=STATE, C=US가 맞습니까? [아니오]: 네

- 키 저장소 파일이 생성되었으며 생성 할 준비가되었습니다. CSR.

생성 CSR

- 다음 명령을 입력하여 CSR 방금 만든 키 저장소에서 (바꾸다

MY-KEYSTORE.jks키 저장소를 작성할 때 사용한 값으로MY-CSR.csr사용하려는 이름으로 CSR.)keytool -certreq-별칭 공동 디자인-파일 MY-CSR.csr -키스토어 MY-KEYSTORE.jks

- 키 저장소를 생성 할 때 작성한 비밀번호를 입력하십시오.

키 저장소 비밀번호 입력 :

- XNUMXD덴탈의 CSR 생성 된. SSL.com에서 인증서를 주문할 준비가 되었으면 텍스트 편집기에서 파일을 열어 복사하여 CSR 주문시 필드. 파일의 내용은 아래에 표시된 예와 유사합니다.

-----BEGIN NEW CERTIFICATE REQUEST----- MIIC5TCCAc0CAQAwcDELMAkGA1UEBhMCVVMxDjAMBgNVBAgTBVNUQVRFMQ0wCwYD VQQHEwRDSVRZMRAwDgYDVQQKEwdDT01QQU5ZMRMwEQYDVQQLEwpERVBBUlRNRU5U MRswGQYDVQQDExJGSVJTVE5BTUUgTEFTVE5BTUUwggEiMA0GCSqGSIb3DQEBAQUA A4IBDwAwggEKAoIBAQCrRyk8VLs1THls+vfz0YtMJ3qYYl4c5c499d1YSbfQHa6L kIYhKTxvgdtbD+ePDigKB40CpeuMp5Yu8R6g2YIVBpGMrejAZYAmrzs6tfjpelh0 ocSDwYr7H8qQ9jq6MfZTu6J7EjS5RMODB6MVq1usKg3H866xbi6lqAtcktEF+zlM 4FW9Tm3H/DW2G7EnTjlMPzgaXNIU7lLar7YAWPJgv83NV8lQNCDW4lFlZLWBU95r YkJ4gfWUFUyPc+AiGbsyDdrVjPvF5yaebnFDrwheFaWeTTigSfLY688G7bpA8VvE lKioCl8nlJlc9HOBNKKdhs4qEtF0BwSE8tOgbkWPAgMBAAGgMDAuBgkqhkiG9w0B CQ4xITAfMB0GA1UdDgQWBBTmVpJp824krUaJKrQNhsSbVjJA1jANBgkqhkiG9w0B AQsFAAOCAQEALlux89RkXyHN4PQqQHbShSeTTWLURII+F+OSK9N1RS5l8V7AMcRM wvOkPP7JBRCKiaFGTW+5vcLQNnWRqQZMe0I4E0jzhL2gGsdChPIJy9Jwgn3Rzxmw 8V0lBY1SHQ9LKgSK0jIer3PQhXHDJlE2g2Dx8nJ4WJk7l2OTF9Kkly9hg8MOQdeg VIcs3HLsVI9Cwd6UHRT6ruKL3+bRgEcb6qj+qcrKHkzN7KXbOEznd10nAm87wENS mTb012ZFMlpUDvPNAHQgoGJ6slA+pIoH1fvrkosjql7R/H7Q+onm37Qa6d9L2ZqM MhgNpNWVwI0UBU4Xy4p9oUCJnvHhQ7U+3w== -----END NEW CERTIFICATE REQUEST-----

인증서 주문 및 검색

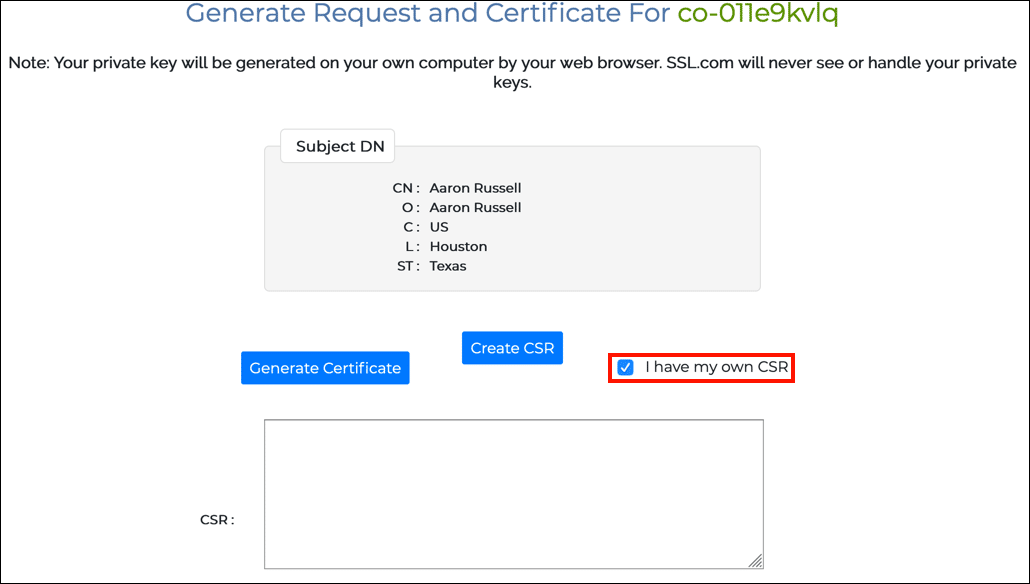

- 에 표시된 단계를 따르십시오 코드 서명 인증서 주문 및 검색 24 단계를 통해 즉시 인증서 생성 버튼을 클릭하십시오 나는 내 자신의 CSR.

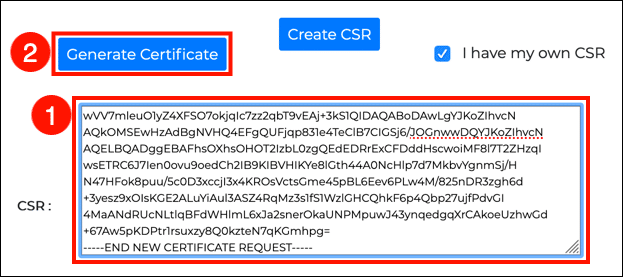

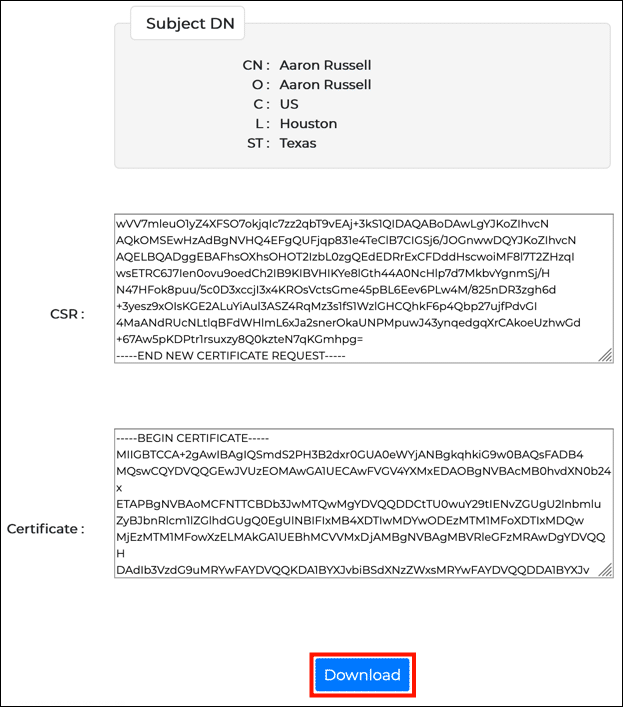

- 붙여 넣기 CSR 양식 필드에 클릭하고 인증서 생성 버튼을 클릭합니다.

- 클릭 다운로드 버튼을 누르고

.crt키 저장소를 생성 한 동일한 위치에 파일을 저장하십시오.

키 저장소로 인증서 가져 오기

- 다음 명령을 사용하여 인증서를 Java 키 저장소 파일로 가져 오십시오. MY-CERTIFICATE.crt 및 MY-KEYSTORE.jks를 실제 파일 이름으로 바꿉니다.

keytool -importcert -file MY-CERTIFICATE.crt -keystore MY-KEYSTORE.jks -trustcacerts-별칭 공동 디자인

- 프롬프트가 표시되면 키 저장소 비밀번호를 입력하십시오.

키 저장소 비밀번호 입력 :

- 인증서가 키 저장소에 설치되었으며 파일 서명을 시작할 준비가되었습니다.

인증서 응답이 키 저장소에 설치되었습니다

Jarsigner로 파일 서명

- 다음 명령을 사용하여 타임 스탬프가있는 디지털 서명을

.jar파일. (바꾸다/PATH/TO/MY-KEYSTORE.jks와MY-JAR.jar실제 파일 이름을 사용하십시오. 키 저장소를 설정할 때 다른 별명을 사용한 경우이를 대체하십시오.codesigning명령에서.)jarsigner -tsa http://ts.ssl.com -keystore MY-KEYSTORE.jks MY-JAR.jar 공동 디자인

참고 : 서명 할 수도 있습니다.jar파일을 추가하여 변환되지 않은 PFX 파일로 직접 파일-storetype pkcs12에 깃발jarsigner명령.

참고 : 기본적으로 SSL.com은 ECDSA 키의 타임스탬프를 지원합니다.

이 오류가 발생하는 경우:The timestamp certificate does not meet a minimum public key length requirement, ECDSA 키의 타임스탬프를 허용하려면 소프트웨어 공급업체에 문의해야 합니다.

소프트웨어 공급업체가 일반 엔드포인트를 사용하도록 허용할 방법이 없는 경우 이 레거시 엔드포인트를 사용할 수 있습니다.http://ts.ssl.com/legacyRSA Timestamping Unit에서 타임스탬프를 가져옵니다. - 프롬프트에서 키 저장소 비밀번호를 입력하십시오.

키 저장소의 비밀번호 문구를 입력하십시오.

- 파일이 서명되었습니다. 다음 명령을 사용하여 서명을 확인할 수 있습니다.

jarsigner-확인 -verbose MY-JAR.jar

- 파일이 성공적으로 서명 된 경우 명령 출력에 다음 행이 포함되어야합니다.

s = 서명이 확인되었습니다

YubiKey를 사용한 IV, OV 및 EV 코드 서명

구성

PKCS # 11 드라이버 설치 및 eToken.cfg 파일 작성

Windows

- OpenSC의 지침에 따라 OpenSC를 설치하십시오. Windows 빠른 시작.

- OpenSC PKCS # 11 드라이버를 찾으십시오. 기본 설치 위치는

C:\Program Files\OpenSC Project\OpenSC\pkcs11\opensc-pkcs11.dll. - 구성 파일을 작성하고 홈 디렉토리와 같은 편리한 위치에 저장하십시오. 파일 이름은 임의적이지만이 가이드에서는

yubikey-pkcs11-java.cfg. 파일에는 다음 정보가 포함되어야합니다.이름 = OpenSC-PKCS11 설명 = OpenSC 라이브러리를 통한 SunPKCS11 = C : \ Program Files \ OpenSC Project \ OpenSC \ pkcs11 \ opensc-pkcs11.dll slotListIndex = 0

macOS

- 설치 OpenSC. 당신이 사용하는 경우 사제 패키지 관리자로서 다음 명령을 사용하여 OpenSC를 설치할 수 있습니다.

추출 설치 opensc

- OpenSC PKCS # 11 드라이버를 찾으십시오. Homebrew를 사용하여 설치 한 경우 파일은 다음 위치에서 사용 가능해야합니다.

/usr/local/lib/opensc-pkcs11.so. - 구성 파일을 작성하고 홈 디렉토리와 같은 편리한 위치에 저장하십시오. 파일 이름은 임의적이지만이 가이드에서는

yubikey-pkcs11-java.cfg. 파일에는 다음 정보가 포함되어야합니다.이름 = OpenSC-PKCS11 설명 = OpenSC 라이브러리를 통한 SunPKCS11 = /usr/local/lib/opensc-pkcs11.so slotListIndex = 0

Jarsigner로 파일 서명

- 다음 명령을 사용하여 타임 스탬프가있는 디지털 서명을

.jar파일. (바꾸다MY-JAR.jar실제 파일 이름을 사용하십시오.)jarsigner -tsa http://ts.ssl.com -providerClass sun.security.pkcs11.SunPKCS11 -providerArg yubikey-pkcs11-java.cfg -keystore NONE -storetype PKCS11 MY-JAR.jar "PIV 인증 인증서"

- 암호 문구에 YubiKey PIN을 입력하십시오.

키 저장소의 비밀번호 문구를 입력하십시오.

- 파일이 서명되었습니다. 다음 명령을 사용하여 서명을 확인할 수 있습니다.

jarsigner-확인 -verbose MY-JAR.jar

- 파일이 성공적으로 서명 된 경우 명령 출력에 다음 행이 포함되어야합니다.

s = 서명이 확인되었습니다

SSL.com을 선택해 주셔서 감사합니다! 문의 사항이 있으시면 이메일로 연락주십시오. Support@SSL.com, 전화 1-877-SSL-SECURE또는이 페이지의 오른쪽 하단에있는 채팅 링크를 클릭하십시오. 또한 Google의 여러 일반적인 지원 질문에 대한 답변을 찾을 수 있습니다. 지식.