모든 버전의 SSL /TLS 이전 프로토콜 TLS 1.2는 이제 더 이상 사용되지 않으며 안전하지 않은 것으로 간주됩니다. 많은 웹 서버 플랫폼은 여전히 TLS 1.0 및 TLS 1.1은 기본적으로 활성화되어 있습니다. 그러나 모든 최신 웹 브라우저는 TLS 1.2. 이러한 이유로 웹 사이트 소유자는 서버 구성을 확인하여 SSL /의 최신 보안 버전 만 확인하는 것이 좋습니다.TLS 활성화되고 다른 모든 항목 (포함 TLS 1.0, TLS 1.1 및 SSL 3.0)이 비활성화됩니다.

이 가이드에는 SSL /TLS 웹 사이트에서 활성화되어 오래된 버전의 SSL /TLS Apache 및 Nginx에서 사용되며, 더 이상 사용되지 않는 안전하지 않은 SSL / 버전 만 실행하는 서버로 인한 브라우저 오류의 예를 보여줍니다.TLS.

Enabled SSL / 확인TLS 버전

온라인 도구

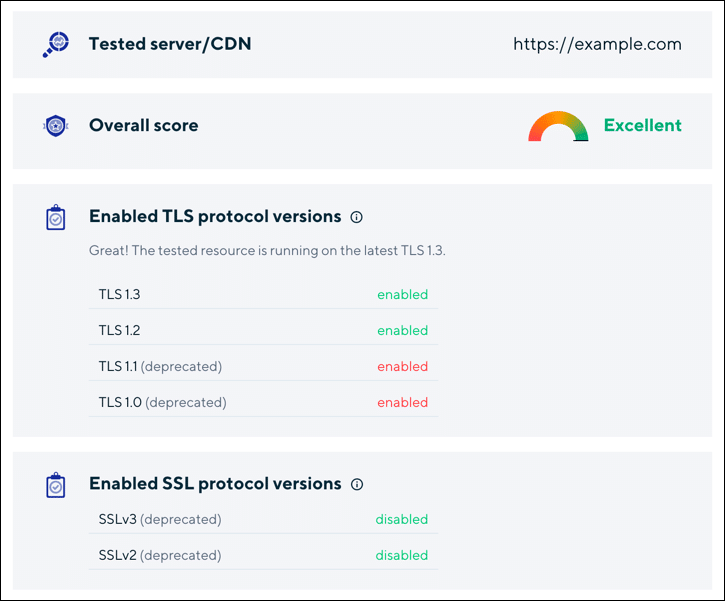

SSL /의 버전을 빠르게 확인할 수 있습니다.TLS 귀하의 웹 사이트는 CDN77의 TLS 체커 확인하려는 도메인 이름을 입력합니다. 아래에서 볼 수 있듯이 https://example.com 현재 SSL 버전 2 및 3을 비활성화하지만 TLS (사용되지 않는 TLS 1.1 및 1.0) :

Nmap은

SSL /을 확인할 수도 있습니다.TLS 오픈 소스를 사용하는 웹 사이트에서 지원하는 버전 및 암호 nmap 명령 줄 도구 :

nmap --script ssl-enum-ciphers -p

SSL /의 기본 포트TLS is 443. 아래 명령은 다음에 대한 보고서를 생성합니다. example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com 7.80-2020-08 25:13에 Nmap 10 (https://nmap.org) 시작 example.com (93.184.216.34)에 대한 EDT Nmap 스캔 보고서 호스트가 작동 중입니다 (0.031 초 지연). example.com의 기타 주소 (스캔되지 않음) : 2606 : 2800 : 220 : 1 : 248 : 1893 : 25c8 : 1946 PORT STATE SERVICE 443 / tcp open https | ssl-enum-ciphers : | TLSv1.0 : | 암호 : | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048)-A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048)-A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048)-A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048)-A | 압축기 : | NULL | 암호 기본 설정 : 서버 | TLSv1.1 : | 암호 : | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048)-A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048)-A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048)-A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048)-A | 압축기 : | NULL | 암호 기본 설정 : 서버 | TLSv1.2 : | 암호 : | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048)-A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 2048)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048)-A | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048)-A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048)-A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048)-A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048)-A | 압축기 : | NULL | 암호 기본 설정 : 서버 | _ 최소 강도 : Nmap 완료 : 1 초 내에 IP 주소 1 개 (호스트 3.88 개) 스캔

서버 구성

아파치

사용 중지하려면 TLS 아파치에서 1.0과 1.1의 경우, 다음을 포함하는 구성 파일을 편집해야합니다. SSLProtocol 귀하의 웹 사이트에 대한 지침. 이 파일은 플랫폼, 버전 또는 기타 설치 세부 사항에 따라 다른 위치에있을 수 있습니다. 가능한 위치는 다음과 같습니다.

/usr/local/apache2/conf/extra/httpd-ssl.conf(기본 Apache 설치)/etc/apache2/mods-enabled/ssl.conf(우분투 / 데비안)/private/etc/apache2/extra/httpd-ssl.conf(맥 OS)

올바른 구성 파일을 찾았 으면 다음으로 시작하는 행을 찾으십시오. SSLProtocol. 이 예에서는 기본 macOS Apache 설치에서 다음을 사용하여 SSLv3를 비활성화합니다. - 연산자이지만 가능 TLS 1.0 및 1.1 :

SSL프로토콜 모두 -SSLv3

SSL /의 오래된 버전을 모두 비활성화 할 수 있습니다.TLS 다음과 같이 지정하여 Apache에서 지원합니다.

SSLProtocol all -SSLv3-TLSv1 -TLSv1.1

위의 구성은 TLS 1.2뿐만 아니라 TLS 1.3 사용자 환경에서 사용할 수있는 경우.

아파치 및 가상 호스트

Apache는 단일 서버에서 둘 이상의 웹 사이트를 실행할 수 있습니다. 이들 가상 호스트 IP 번호, 포트 또는 도메인 이름을 기반으로 할 수 있으며 Apache의 기본 구성을 재정의하는 설정을 포함 할 수 있습니다. 따라서 구성 파일에서 각 가상 호스트의 설정을 확인해야합니다. 특히 기본 SSL /TLS 구성이 작동하지 않는 것 같습니다.

2.4.42 이전 Apache 버전 (1.1.1 이전 OpenSSL에 대해 빌드 / 링크 됨)의 경우 다른 SSL /을 지정할 수 없습니다.TLS 동일한 기본 IP 번호 및 포트를 공유하는 이름 기반 가상 호스트 용 프로토콜 – SSLProtocol 의 첫 번째 가상 호스트가 다른 모든 호스트에 적용되었습니다. Apache 2.4.42 / OpenSSL 1.1.1부터 SSLProtocol 각 이름 기반 가상 호스트의 서버 이름 표시 (SNI) 클라이언트가 제공하는 동안 SSL /TLS 악수.

구성을 변경 한 후 Apache를 다시로드하여 적용하십시오. 에 대한 자세한 내용은 SSLProtocol 지시문은 Apache의 선적 서류 비치.

Nginx에

SSL /TLS 프로토콜 설정은 기본 Nginx 구성 파일 (일반적으로 /etc/nginx/nginx.conf) 또는 사이트 구성 파일에 있습니다. 다음으로 시작하는 줄을 찾습니다. ssl_protocols. 예를 들어 다음은 기본값입니다. nginx.conf Ubuntu에 새로 설치된 Nginx의 파일 :

SSL_프로토콜 TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; # SSLv3 삭제, ref : POODLE

현재 보안 버전의 SSL /TLS 포함됩니다 :

SSL_프로토콜 TLSv1.2 TLSv1.3;

기본 SSL 구성의 모든 설정은 개별 도메인 이름을 구성하는 서버 블록에 의해 재정의 될 수 있으므로 프로토콜 설정의 변경 사항이 웹 사이트에 반영되지 않는지 확인해야합니다.

구성을 변경 한 후에는 Nginx를 다시로드하여 적용하십시오. 자세한 내용은 Nginx의 문서를 참조하십시오. HTTPS 서버 구성.

TLS 1.0 및 1.1 브라우저 오류

때문에 TLS 버전 1.0 및 1.1은 현재 안전하지 않은 것으로 간주되며, 대부분의 최신 브라우저는 이러한 구식 웹 사이트를 발견하면 오류 메시지를 생성합니다. TLS 버전이 활성화되었지만 TLS 1.2 또는 1.3은 아닙니다. 이러한 오류의 예는 다음과 같습니다.

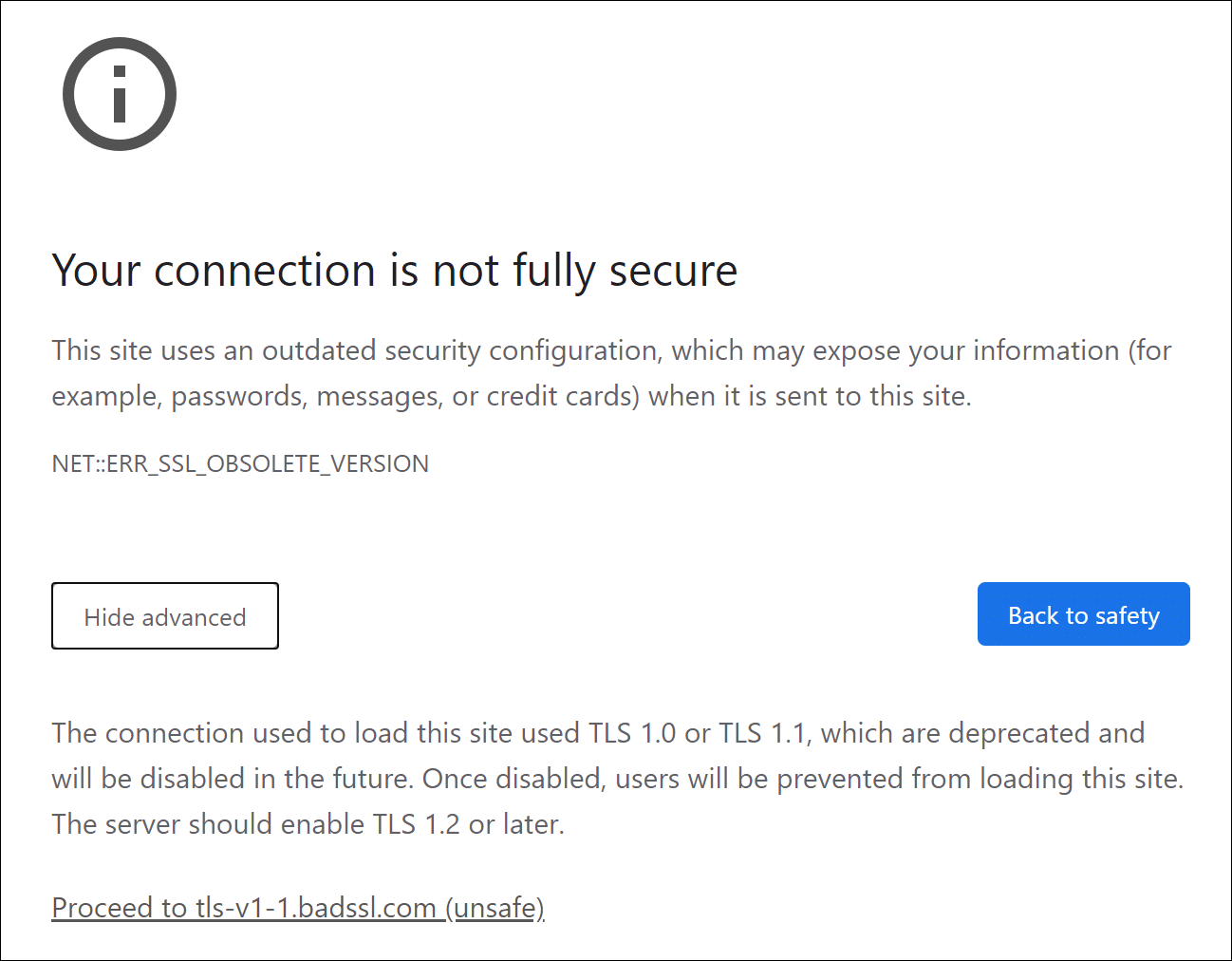

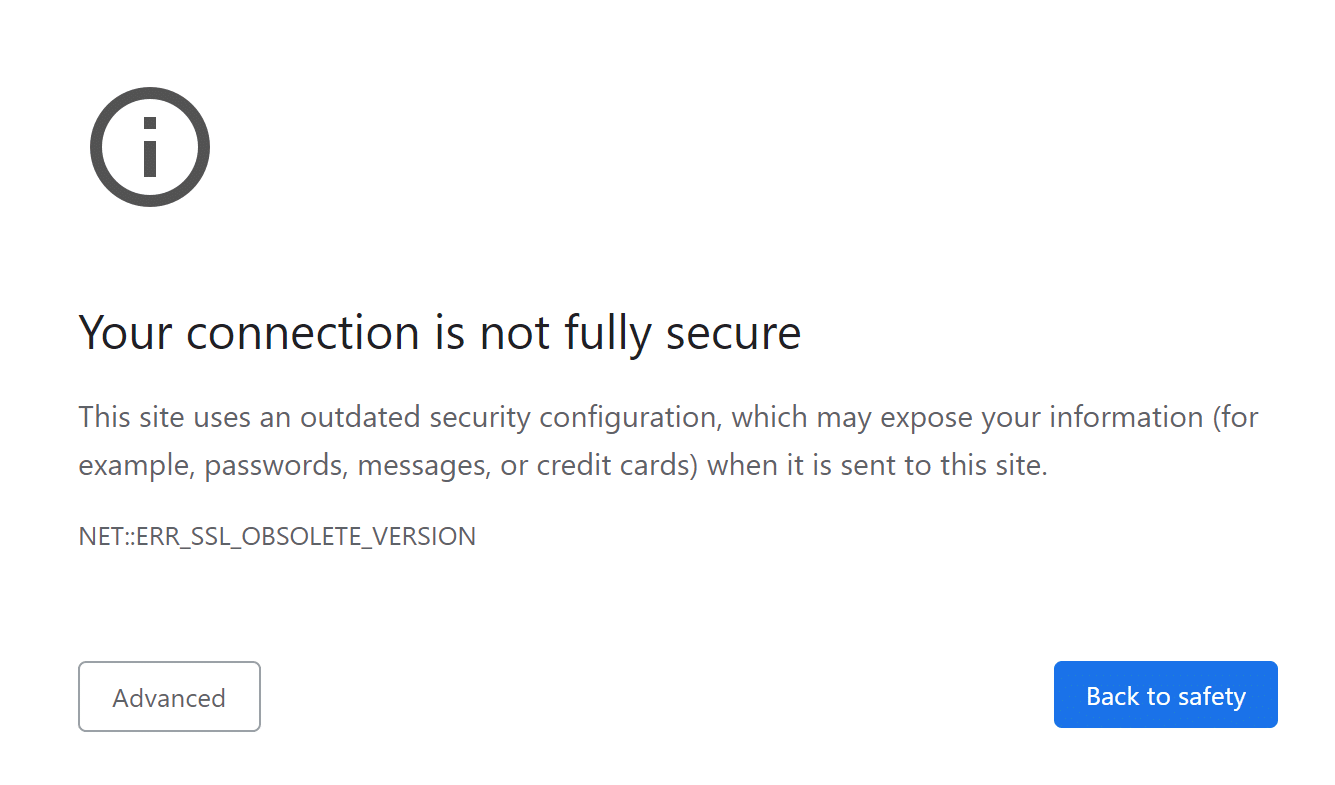

Google Chrome

Google 크롬은 실행중인 웹 사이트에 연결할 때 다음 오류 메시지를 표시합니다. TLS 1.0 또는 1.1 :

연결이 완전히 안전하지 않습니다.

이 사이트는 오래된 보안 구성을 사용하므로이 사이트로 전송 될 때 귀하의 정보 (예 : 암호, 메시지 또는 신용 카드)가 노출 될 수 있습니다.NET::ERR_SSL_OBSOLETE_VERSION

이 사이트를로드하는 데 사용 된 연결이 사용되었습니다. TLS 1.0 또는 TLS 1.1은 더 이상 사용되지 않으며 향후 비활성화 될 예정입니다. 비활성화되면 사용자는이 사이트를로드 할 수 없습니다. 서버는 TLS 1.2 이상

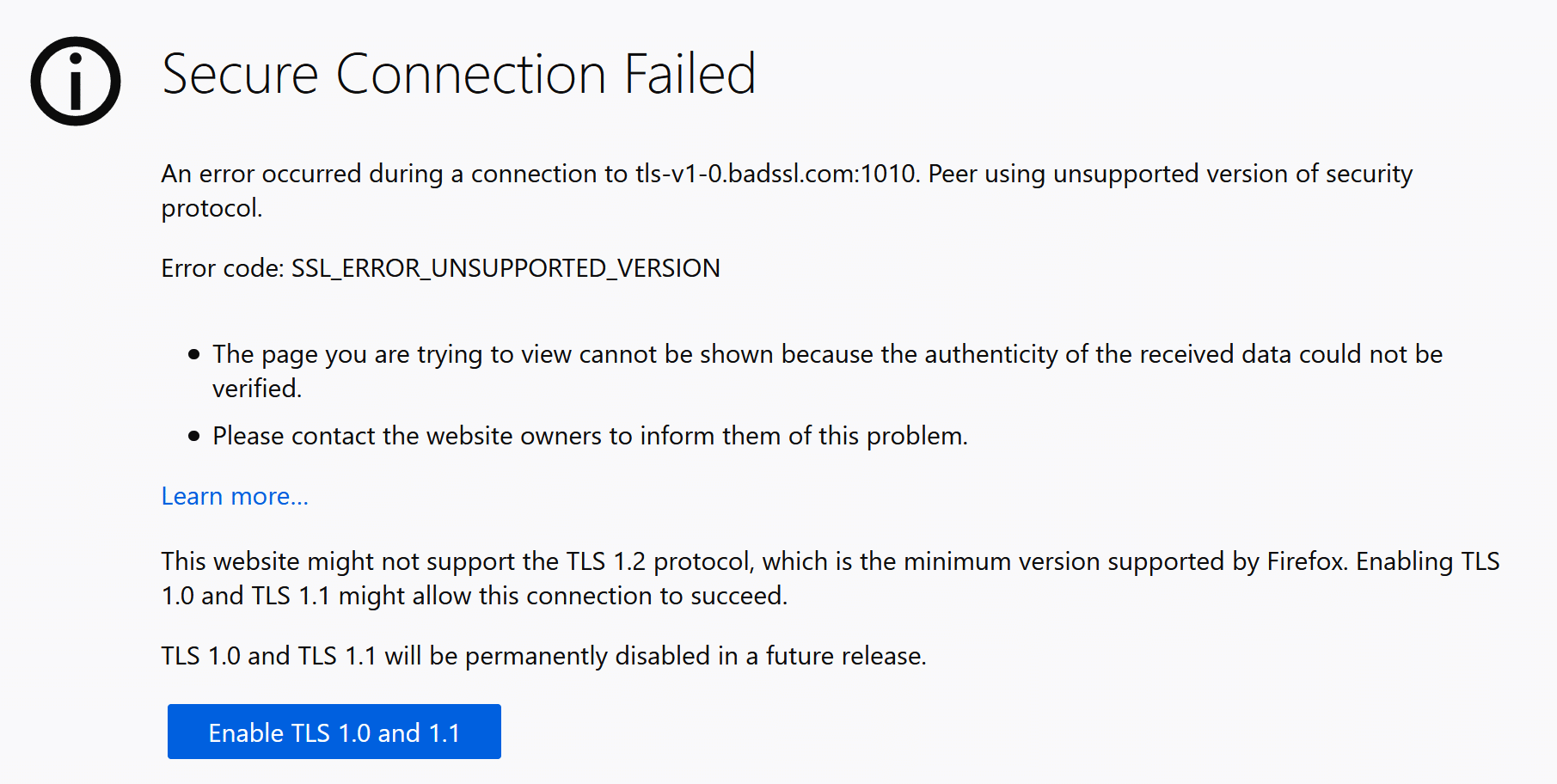

모질라 파이어 폭스

Mozilla Firefox는 실행중인 웹 사이트에 연결할 때 다음 오류 메시지를 생성합니다. TLS 1.0 또는 1.1 :

보안 연결 실패

[URL]에 연결하는 동안 오류가 발생했습니다. 지원되지 않는 버전의 보안 프로토콜을 사용하는 피어입니다.

에러 코드:SSL_ERROR_UNSUPPORTED_VERSION...

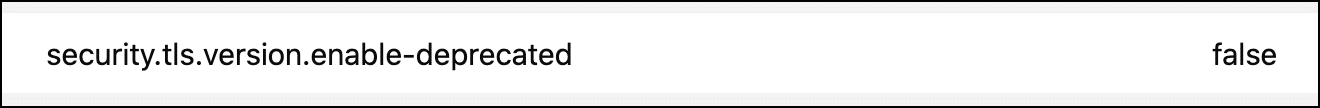

이 웹 사이트는 TLS 1.2 프로토콜은 Firefox에서 지원하는 최소 버전입니다. 활성화 TLS 1.0 및 1.1은이 연결이 성공하도록 허용 할 수 있습니다.

TLS 1.0 및 TLS 1.1은 향후 릴리스에서 영구적으로 비활성화됩니다.

애플 사파리

Apple의 Safari 브라우저는 다음을 사용하여 HTTPS 웹 사이트를로드합니다. TLS 1.0 및 1.1이지만 브라우저의 주소 표시 줄에 "안전하지 않음"메시지가 표시됩니다.

자세한 내용은

이전 버전과 관련된 보안 문제를 읽으려면 TLS기사를 읽으십시오. 더 이상 사용되지 않음 TLS 안전한 인터넷을 위해. 중요한 차이점에 대한 자세한 내용은 TLS 1.2 및 TLS 1.3, 체크 아웃 TLS 1.3 여기에 있습니다.

항상 그렇듯이 질문이 있으시면 다음 주소로 이메일을 보내주십시오. Support@SSL.com, 전화 1-877-SSL-SECURE또는이 페이지의 오른쪽 하단에있는 채팅 링크를 클릭하십시오. 또한 Google의 여러 일반적인 지원 질문에 대한 답변을 찾을 수 있습니다. 지식. SSL.com을 방문해 주셔서 감사합니다!

SSL.com은 다양한 SSL /TLS 서버 인증서 다음을 포함한 HTTPS 웹 사이트의 경우 :