인터넷 보안은 종종 안전, 기능 및 사용자 경험의 섬세한 춤이됩니다. 가장 좋은 예는 해지 된 인증서와 관련하여 CA가 제공 한 정보와 브라우저를 연결하려는 지속적인 노력입니다. 이 FAQ는 시간이 지남에 따라 이러한 목적으로 사용 된 주요 메커니즘을 정의합니다. CRL, OCSP, OCSP 스테이플 링 및 필수품가장 최근에는 CRL라이트.

CA가 발급 된 인증서의 해지 상태를 게시하려는 초기 시도는 인증서 해지 목록 (CRL). CRL은 CA가 예정된 만료 전에 해지 한 모든 인증서의 목록입니다. 이는 CA에 의해 주기적으로 업데이트되며 브라우저는 각 HTTPS 연결 전에이를 검토해야했습니다. 시간이 지남에 따라 CRL의 크기는 각 브라우저가 검토하는 작업과 마찬가지로 커졌습니다. 대규모 (그리고 증가하는) CRL을 다운로드하고 구문 분석하는 데 필요한 시간이 증가함에 따라 사용자의 지연도 증가했습니다. 이러한 문제를 완화하기 위해 브라우저와 CA는 OCSP (Online Certificate Status Protocol)를 개발하고 구현했습니다.

XNUMXD덴탈의 OCSP (온라인 인증서 상태 프로토콜) SSL /의 해지 상태를 결정하기 위해 웹 브라우저에서 사용하는 인터넷 프로토콜입니다.TLS HTTPS 웹 사이트에서 제공하는 인증서. SSL / 동안TLS 인증서는 항상 만료 날짜와 함께 발급되며 인증서가 만료되기 전에 해지되어야하는 특정 상황이 있습니다 (예 : 연결된 개인 키가 손상된 경우). 따라서 웹 사이트 인증서의 현재 유효성은 만료 날짜에 관계없이 항상 클라이언트에 의해 확인되어야합니다.

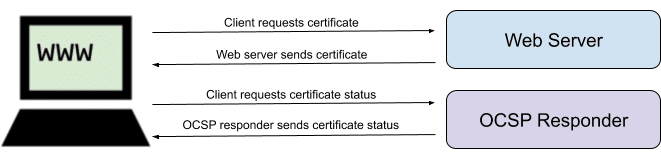

가장 간단한 형태로 OCSP는 다음과 같이 작동합니다.

1. 웹 브라우저는 HTTPS 웹 사이트에서 인증서를받습니다.

2. 웹 브라우저는 인증서를 발행 한 인증 기관 (CA)이 운영하는 서버 인 OCSP 응답자에게 요청을 보냅니다.

3. 브라우저에 대한 OCSP 응답자의 서명 된 응답은 인증서가 유효한지 또는 해지되었는지 여부를 나타냅니다.

불행히도 OCSP에는 여러 가지 문제가 있습니다. 많은 OCSP 구현이 충분히 신뢰할 수 없었기 때문에 성급한 브라우저와 기타 클라이언트 소프트웨어가 소프트 실패 모드에서 OCSP 검사를 구현하도록했습니다. 즉, 응답하는 동안 OCSP 서버에 제 시간에 도달 할 수없는 경우 인증서가 유효한 것으로 간주되어 HTTPS 연결을 진행합니다.

man-in-the-middle 공격은 훔친 인증서를 사용하여 신뢰할 수있는 HTTPS 연결에 액세스하여 모든 OCSP 쿼리 또는 연결을 차단함으로써이를 악용했습니다. 이로 인해 민감한 정보가 악의적 인 사용자와 공유되어 OCSP Stapling이 솔루션으로 사용되었습니다.

처음에는 CRL (인증서 해지 목록)의 대역폭 및 확장 문제를 해결하기 위해 도입되었지만 OCSP는 현재 해결되고있는 자체 성능 및 보안 문제를 몇 가지 소개했습니다. OCSP 스테이플 링. OCSP 스테이플 링에서 :

1. 웹 서버는 OCSP 응답자에게 인증서에 대한 서명 된 OCSP 응답을 요청하고 얻습니다.이 응답은 최대 7 일 동안 캐시 될 수 있습니다.

2. 서버는 웹 브라우저에 대한 HTTPS 응답에 인증서와 함께 캐시 된 OCSP 응답을 포함합니다.

3. 웹 사이트가 스테이플 된 OCSP 응답없이 도난 된 해지 된 인증서를 제공하는 잠재적 인 공격을 방지하기 위해 인증서에 대한 OCSP 스테이플 링을 요구하는 필수 스테이플 확장과 함께 인증서를 발급 할 수 있습니다.

MITM 공격자, CA 및 브라우저 공급 업체의 악의적 인 움직임에 동기를 부여하여 SSL 인증서 확장을 도입했습니다. OCSP 머스트 스테이플 (에 정의 된 RFC 7633, "OCSP 필수 스테이플"로 언급되지 않음).

OCSP Must-Staple에는 인증서에 대한 OCSP 스테이플 링이 필요합니다. 브라우저가 OCSP 스테이플 링없이 인증서와 접촉하면 거부됩니다. Must-Staple은 다운 그레이드 공격의 위협을 완화 할뿐만 아니라 CA의 OCSP 응답자에 대한 불필요한 트래픽을 줄여 응답 성과 전반적인 OCSP 성능을 향상시킵니다.

CRL라이트 모든 해지 된 SSL /에 대한 정보를 보내는 새로 제안 된 표준입니다.TLS 인증서를 브라우저에 직접 전송합니다. 이렇게하면 해지 된 CA에 대한 정보를 브라우저에 직접 통합하여 브라우저와 CA 간의 모든 부담스러운 프로세스와 불안정한 연결을 잠재적으로 차단할 수 있습니다.

주요 관심사는 저장되는 정보의 양이며, CRL의 크기가 커지고 커지는 정도를 확인하고 OCSP 프로세스의 핵심 문제 중 하나입니다. CRLite는 블룸 필터를 사용합니다. 많은 양의 데이터를 압축하여 브라우저에서보다 쉽게 관리 할 수 있습니다.

인증서가 너무 새 경우즉, 아직 업데이트에 포함되지 않은 경우 브라우저는 OCSP (스테이플 또는 적극적 쿼리)를 사용합니다.