De dreiging van Ransomware doemt al een tijdje op, maar die dreiging bereikte een nieuw hoogtepunt met de recente Darkside-aanval op de Colonial Pipeline.

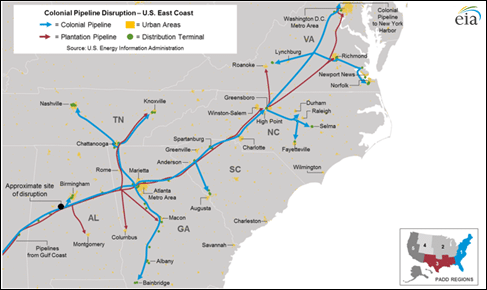

De aanval, de grootste bekende ransomware-aanval op infrastructuur in de Verenigde Staten, sloot de gasleiding af en legde de helft van de gasvoorziening aan de oostkust plat, wat leidde tot een piek in de gasprijzen en een golf van paniekaankopen in mei.

Het was misschien wel de meest zichtbare ransomware-aanval dit jaar, maar het is verre van de enige: experts die het onderwerp bestuderen schatten dat dergelijke aanvallen wereldwijd miljarden kosten. Nu verzekeringsmaatschappijen steeds minder zullen toegeven aan de eisen van aanvallers en officiële ontmoediging om ransomwarebetalingen te doen, moeten bedrijven, organisaties en individuen hun verdediging tegen cybercriminaliteit opvoeren.

Dus wat is Ransomware? In dit artikel wordt uitgelegd wat het is, wat het doet en hoe u het beste kunt voorkomen wat een aanhoudende en toenemende bedreiging voor cyberbeveiliging is geworden.

Wat is Ransomware?

Net als de losgeldbriefjes in de films, is ransomware een aanval waarbij gegevens worden gegijzeld om aan de eisen te voldoen. Naarmate de tijd verstreek, waren deze aanvallen minder gericht op het ontnemen van toegang tot gegevens in plaats van het dreigen met het delen van gevoelige informatie die voor veel bedrijven letterlijk miljoenen waard is. Volgens een rapport van ZDNet, heeft IBM een verschuiving geconstateerd in de richting van productiebedrijven, de professionele dienstverlening en de overheid. En de aanvalsmethode is verschoven naar een mix die afpersing omvat. Als doelwitten niet betalen voor toegang, worden ze ook bedreigd met het vrijgeven van gevoelige informatie.

En vanwege een dodelijke combinatie die meer maatschappelijke afhankelijkheid van technologie en het verschijnen van cryptocurrency omvat, nemen de aanvallen toe. Een rapport van Forbes meldde onlangs dat er in 2021 elke 11 seconden een ransomware-aanval zal plaatsvinden, waarbij de kosten van die aanvallen naar verwachting zullen uitkomen op $ 20 miljard. Brenda R. Sharton, rapporterend voor de Harvard Business Review slaagt erin om de duizelingwekkende toename van losgeldaanvallen in de afgelopen paar jaar te doorbreken en schrijft: “We zagen meer aanvallen van welke aard dan ook, maar de kop voor 2020 waren losgeldaanvallen, die met 150% waren gestegen ten opzichte van het voorgaande jaar. Het bedrag dat de slachtoffers van deze aanvallen betalen, is in 300 met meer dan 2020% gestegen.”

Ransomware is booming, zo erg zelfs dat aanvalskits nu worden verkocht aan degenen die willen inbreken in de cybercriminaliteit. Ransomware as a service (RaaS) wordt steeds populairder. Net zo CrowdStrike legt uit:, het wordt aangeboden als een abonnementsservice, met licentievergoedingen en winstdeling, net als een legitiem bedrijf.

Terug naar die aanval op de koloniale pijpleiding, waardoor meer dan 5,000 mijl aan gaspijpleiding werd stilgelegd, zei de CEO van het bedrijf heeft onthuld dat het is ontstaan door een vergissing. Hij vertelde een Senaatscommissie dat hackers toegang kregen via een oud virtueel particulier netwerk waarvan het bedrijf dacht dat het buiten gebruik was. EEN CNN-artikel van 4 juni 2021 blijkt dat een enkel gecompromitteerd wachtwoord voldoende was om toegang te krijgen tot dit netwerk.

Hoewel het verre van de enige is in termen van impact op de fysieke infrastructuur - ziekenhuizen, regeringen en politie zijn allemaal het slachtoffer geweest van aanvallen - heeft de inbreuk op de beveiliging bij de pijpleiding blijkbaar gediend als een schreeuwend wekoproep aan de Biden-administratie. Maar terwijl we wachten tot ze de nationale veiligheid afsluiten, zijn er stappen die bedrijven en individuen kunnen nemen om veilig te blijven.

Hoe krijgen ransomware-aanvallers toegang? Hoe kunnen ze worden gestopt?

Hoewel ransomware de "nieuwste" bedreiging voor uw veiligheid is, blijft het voorkomen van aanvallen over het algemeen hetzelfde als bij malware. Schadelijke software kan geen toegang krijgen tot uw bestanden zonder toegang tot uw systeem, dus download, open of installeer nooit bestanden vanuit e-mail of online zonder de bron te kennen.

Er zijn enkele algemene tips om ransomware te voorkomen, die u online kunt vinden. We hebben de basis van de Carnegie Mellon University Software Engineering Institute samengevat gids met best practices voor het voorkomen en reageren op ransomware:

- Maak een back-up van je data, offline en bij voorkeur offsite.

- Vermijd verdachte downloads, ongevraagde e-mails, enz.

- Houd software gepatcht, onderhouden en bijgewerkt.

- Beperk de uitvoering van de code.

- Beperk administratieve toegang.

- Schakel kwetsbare protocollen uit.

- Leid uw medewerkers op.

Het kennen van deze best practices is cruciaal en wordt elk jaar meer. Niet alleen is de dreiging van aanvallen in aantal en ernst toegenomen, ook verzekeringsmaatschappijen en regelgevers zijn steeds meer op veiligheid gericht. De bedrijven hebben hun eigen handleidingen met best practices gepubliceerd waarin wordt afgeraden om losgeld te betalen - en veel bedrijven houden zich zelf aan deze regels. Dat betekent dat deze verzekeringsmaatschappijen minder snel het losgeld betalen dat van hun klanten wordt geëist. Net zo Donker lezen rapporten over deze trend, "Het tijdperk van bedrijven die cyberrisico's vol vertrouwen naar verzekeraars kunnen verplaatsen, komt mogelijk ten einde."

Naast het feit dat verzekeringsmaatschappijen meer druk uitoefenen op klanten om hun beveiliging op te voeren en ransomware-aanvallen te voorkomen, neemt de overheid ook een steeds harder optreden tegen potentiële slachtoffers. Zoals gemeld in The Hill, hebben federale functionarissen met het idee gespeeld om ransomware-uitbetalingen illegaal maken. Dat klinkt misschien een beetje hard, maar de redenering achter de ingebeelde wetgeving is dat er een gebrek aan veiligheid en transparantie is tegen een dreiging dat sommige zorgen de economie van het land tot stilstand kunnen brengen.

Als dit je aanzet tot actie, of als je de leiding hebt over meer dan alleen jezelf, wil je misschien eens kijken naar enkele van de meer gedetailleerde rapporten die online beschikbaar zijn. Als startpunt heeft de Cybersecurity & Infrastructure Security Agency best practices voor preventie en een responschecklist gepubliceerd op hun site. (Het bureau heeft ook begeleiding en middelen online beschikbaar.) Daarnaast is het Instituut voor Veiligheid en Technologie heeft een rapport gepubliceerd over het bestrijden van ransomware, een compilatie van aanbevelingen van hun Ransomware Task Force.

Ransomware bestrijden met digitale certificaten

Als onderdeel van een goede veiligheidshygiëne, digitale certificaten van openbaar vertrouwde certificeringsinstanties (CA's) zoals SSL.com kunnen helpen bij het bestrijden van enkele veelvoorkomende vectoren voor ransomware en andere soorten malware.

Ondertekend en versleuteld S/MIME E-mail

E-mail is een van de meest voorkomende leveringsmethoden voor ransomware, en phishing-aanvallen kunnen ook worden gebruikt om inloggegevens te verkrijgen en beheerdersrechten op computers en netwerken te verkrijgen. De ... gebruiken S/MIME protocol om e-mail te ondertekenen en te coderen kan helpen. S/MIME kan werken als een failsafe om bedrijfse-mails veilig te houden, omdat zelfs goed opgeleide werknemers fouten kunnen maken:

- Goed: Leer medewerkers om niet op links te klikken of bijlagen in ongevraagde e-mail te openen.

- Beter: Personeel opleiden en gebruik digitaal ondertekende en versleutelde e-mail om e-mailauthenticiteit te garanderen en phishing, snuffelen en knoeien met berichten te voorkomen.

S/MIME is inbegrepen bij alle SSL.com's E-mail-, client- en documentondertekeningscertificaten.

Clientcertificaten en wederzijdse TLS

Wachtwoorden kunnen worden gestolen via phishing of social engineering, of worden gekraakt met brute force-methoden. Aanvullende identificatiefactoren kunnen helpen. Wederzijds TLS met clientcertificaten kunnen gebruikers, netwerkcomputers en IoT-apparaten (we hebben geblogd over hoe dit voorheen werkte.) Weet je nog dat gecompromitteerde wachtwoord dat aanvallers toegang gaf tot de niet meer gebruikte VPN van de Colonial Pipeline? Het gebruik van clientcertificaten als extra authenticatiefactor zou dat hebben voorkomen.

Clientverificatie is inbegrepen bij alle SSL.com's E-mail-, client- en documentondertekeningscertificaten. Wederzijds TLS oplossingen voor de Internet of Things (IoT) zijn ook verkrijgbaar bij SSL.com.

Code ondertekening

Code-ondertekeningscertificaten verzeker uw klanten dat software echt van u afkomstig is en vrij is van malware, en ook vaak vereist is voor naleving van het OS-platformbeleid. (Bijvoorbeeld een Certificaat voor ondertekenen van EV-code is een absolute vereiste voor het distribueren van Windows 10-stuurprogramma's voor de kernelmodus.)

Als softwareklant moet u ook aandringen op het installeren van ondertekende software. En klik nooit door beveiligingsfouten en waarschuwingen om software te installeren zonder geldige digitale handtekening.

SSL.com biedt beide standaard (OV/IV) Code Signing en Uitgebreide Validatie (EV) Code Signing certificaten.

SSL.com-malwarescan

Malware Scan is een nieuwe service die door SSL.com wordt aangeboden aan softwareontwikkelaars die codeondertekeningscertificaten gebruiken om ervoor te zorgen dat de code vrij is van malware voordat deze wordt ondertekend.

Malware Scan voegt een extra verdedigingslaag toe aan codeondertekeningscertificaten. Als er malware in de code wordt gedetecteerd, wordt de ondertekening onmiddellijk verhinderd en wordt de gebruiker geïnformeerd zodat preventieve actie kan worden ondernomen. Softwareontwikkelaars, uitgevers en distributeurs kunnen geautomatiseerde malware en codeondertekening integreren in de CI/CD-omgevingen.

Lees dit artikel voor meer informatie over SSL.com Malware Scan: Malwarescan vooraf gebruiken met SSL.com eSigner.

SSL /TLS

Niet-versleutelde HTTP is belachelijk onveilig en er is geen reden om het in 2021 op internet te gebruiken. Dat geldt dubbel voor elke website die uw klanten of werknemers gebruiken om te winkelen of toegang te krijgen tot bedrijfsbronnen, waardoor inloggegevens of andere gevoelige gegevens mogelijk worden blootgesteld aan aanvallers. Elke website moet op zijn minst een domein gevalideerd (DV) certificaat bevatten. Extended Validated (EV) en Organization Validated (OV, ook wel bekend als high assurance) SSL/TLS certificaten laten gebruikers weten wie de website beheert die ze bezoeken en van wie ze bestanden downloaden.

SSL.com biedt een breed scala aan SSL /TLS server certificaten voor HTTPS-websites.

Conclusie

Ransomware is een angstaanjagende bedreiging voor de nationale en persoonlijke veiligheid, maar dat is geen excuus om het onderwerp te vermijden. Door uzelf te wapenen met kennis en uzelf vertrouwd te maken met best practices op het gebied van beveiliging, onderneemt u stappen om ervoor te zorgen dat aanvallen ver weg blijven van uw apparaten en gegevens. We hopen dat dit artikel heeft geholpen om een verwarrend, ontmoedigend onderwerp een beetje begrijpelijker te maken.