Er is een nieuw type SSL /TLS aanval in de stad. Recent een team van academische beveiligingsonderzoekers heeft een krant uitgegeven invoering van de Wasbeeraanval. Raccoon is een timing-kwetsbaarheid in de TLS specificatie die van invloed is HTTPS en andere services die afhankelijk zijn van SSL /TLS. Onder zeer specifieke en zeldzame omstandigheden staat Raccoon kwaadwillende externe aanvallers toe om SSL /TLS versleuteling en lees gevoelige communicatie.

Concreet vinden wasbeeraanvallen plaats op Diffie-Hellman-sleuteluitwisselingen. Wanneer beiden TLS peers wisselen openbare sleutels uit als onderdeel van een Diffie-Hellman-uitwisseling, waarna ze een gedeelde sleutel berekenen die het 'premaster-geheim' wordt genoemd en die vervolgens wordt gebruikt om alle TLS sessiesleutels met een specifieke sleutelafleidingsfunctie.

TLS 1.2 en alle voorgaande versies vereisen dat alle voorloopnulbytes in dit premastergeheim worden verwijderd voordat verder kan worden gegaan. Het resulterende premaster-geheim wordt gebruikt als invoer in de sleutelafleidingsfunctie, die is gebaseerd op hash-functies met verschillende timingprofielen. Door deze nauwkeurige timingmetingen kan een aanvaller een orakel bouwen vanuit de TLS server, die de aanvaller zou vertellen of een berekend premastergeheim al dan niet met nul begint.

Vanuit deze enkele byte kunnen aanvallers beginnen met het maken van een reeks vergelijkingen om het oorspronkelijke premastergeheim te berekenen dat tussen de client en de server is vastgesteld. Hierdoor kunnen aanvallers de communicatie tussen gebruikers en de server ontsleutelen, inclusief gebruikersnamen, wachtwoorden, creditcardgegevens, e-mails en een lange lijst met mogelijk gevoelige informatie.

Hoewel het beangstigend klinkt, moet u er rekening mee houden dat deze aanval alleen kan plaatsvinden onder zeer specifieke en zeldzame omstandigheden: de server moet openbare Diffie-Hellman-sleutels opnieuw gebruiken in de handdruk (al beschouwd als een slechte praktijk), en de aanvaller moet in staat zijn om nauwkeurige timingmetingen te doen. Bovendien moet de browser de kwetsbare coderingssuites ondersteunen (vanaf juni 2020 hebben alle grote browsers ze laten vallen).

Zelfs als Raccoon voor de meeste aanvallers niet praktisch is, zijn er nog steeds stappen die website-eigenaren kunnen nemen om zichzelf en bezoekers te beschermen:

- TLS 1.3 is niet kwetsbaar voor de wasbeeraanval. Als u zeker weet dat de meeste of alle bezoekers van uw website moderne, TLS 1.3 compatibele browsers, kunt u eenvoudig uitschakelen TLS 1.2.

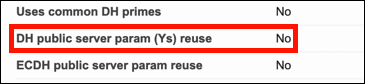

- Controleer of uw webserver openbare Diffie-Hellman-sleutels niet opnieuw gebruikt. Zoals hierboven vermeld, wordt dit al als een slechte praktijk beschouwd. U kunt dit controleren met Qualsys SSL Labs ' SSL-servertest. In de resultaten voor uw website wilt u de waarde 'Nee' zien voor 'Hergebruik van openbare serverparameters (Ys)'.

Als deze waarde "Ja" is, controleer dan de documentatie van uw server en zorg ervoor dat uw server correct is geconfigureerd om forward secrecy te bieden, ook wel bekend als "perfect forward secrecy", wat het hergebruik van openbare DH-sleutels uitsluit. (Bekijk alstublieft onze gids voor SSL /TLS 'best practices' voor meer informatie over voorwaartse geheimhouding.)