Public Key Infrastructure

Wanneer mensen verwijzen naar publiek or privaat PKI [01]waarnaar ze eigenlijk verwijzen publiekelijk vertrouwd en particulier vertrouwd infrastructuren. Houd er rekening mee dat openbare en privésleutels geen verband houden met openbare en privésleutels PKI.

Bovendien verwijzen beide gevallen naar hosted PKI or PKI-als-een-service (PKIaaS) oplossingen. Intern (of lokaal gehost) PKI kan privé werken PKI, maar het kost veel moeite en middelen om de tools en services te implementeren die u van een gehost zou krijgen PKI or PKIaaS-provider.

Fundamenteel, een PKI heeft twee functies:

- om een verzameling publiek te beheren[02] en privésleutels, en

- om elke sleutel te verbinden met de identiteit van een individuele entiteit zoals een persoon of organisatie.

De binding wordt tot stand gebracht door de uitgifte van elektronische identiteitsdocumenten, genaamd digitale certificaten [03]. Certificaten worden cryptografisch ondertekend met een privésleutel, zodat clientsoftware (zoals browsers) de bijbehorende openbare sleutel kan gebruiken om de echtheid (dwz het is ondertekend door de juiste persoonlijke sleutel) en integriteit (dwz het is op geen enkele manier gewijzigd).

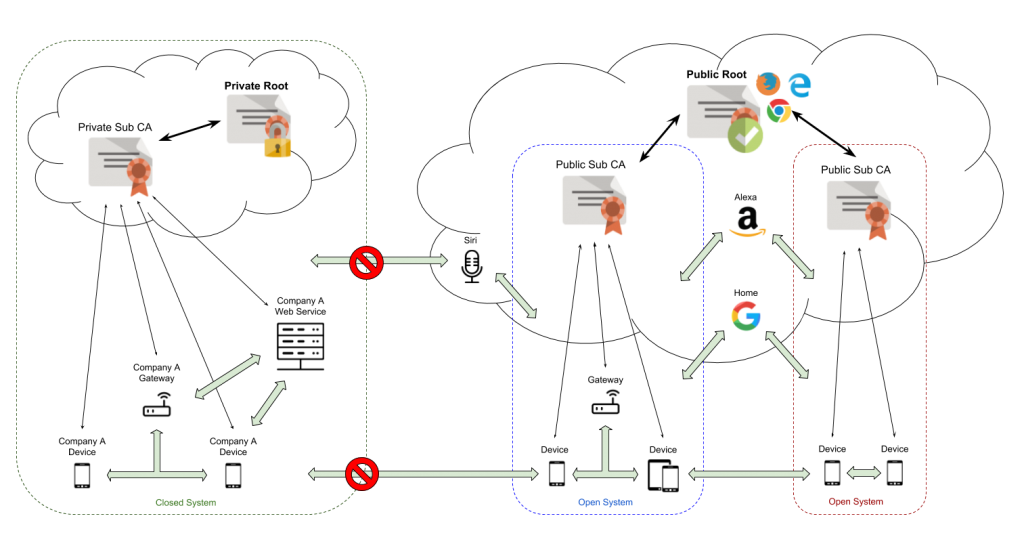

Openbaar vertrouwd en privé vertrouwd PKI

Terwijl beide PKI configuraties bieden dezelfde functie, hun onderscheid is vrij eenvoudig.

Publieke PKIs worden automatisch vertrouwd door clientsoftware, terwijl ze privé zijn PKIs moeten handmatig worden vertrouwd door de gebruiker (of, in bedrijfs- en IoT-omgevingen, door de domeinbeheerder op alle apparaten worden geïmplementeerd) voordat certificaten worden afgegeven door die gebruiker PKI kan worden gevalideerd.

Een organisatie die een publiek vertrouwd heeft PKI wordt een genoemd Certificate Authority (CA). Om publiekelijk vertrouwd te worden, moet een CA worden gecontroleerd op basis van standaarden zoals de basisvereisten van het CA / B-forum [04] en geaccepteerd worden in openbare truststores zoals het Microsoft Trusted Root Store-programma.

Hoewel privé PKI implementaties kunnen net zo veilig zijn als hun openbare tegenhangers, ze worden standaard niet vertrouwd omdat ze niet aantoonbaar voldoen aan deze vereisten en worden geaccepteerd in vertrouwensprogramma's.

Waarom kiezen voor een publiek vertrouwd PKI?

Openbaar vertrouwd zijn, betekent openbaar vertrouwen root certificaten (de identiteit van een certificeringsinstantie associëren met hun officiële openbare sleutels) zijn bij de meeste klanten al verspreid. Browsers, besturingssystemen en andere clientsoftware worden geleverd met een ingebouwde lijst van dergelijke vertrouwde openbare sleutels die worden gebruikt om certificaten te valideren die ze tegenkomen. (Van verantwoordelijke leveranciers kan ook worden verwacht dat ze deze lijsten bijwerken bij het updaten van hun software.) In tegenstelling, particulier vertrouwde basiscertificaten (nodig voor een privé PKI) moet handmatig in een client worden geïnstalleerd voordat certificaten van een dergelijke privé PKIs kunnen worden gevalideerd.

Als gevolg hiervan, als u probeert een openbaar toegankelijke website of andere online bron te beschermen, een certificaat uitgegeven door een publiekelijk vertrouwde PKI (dwz een CA) is de juiste keuze, aangezien elke bezoeker handmatig een privé moet installeren PKI's rootcertificaat in hun browser is niet praktisch (en de consistente beveiligingswaarschuwingen die waarschijnlijk zullen resulteren, zullen de reputatie van uw site negatief beïnvloeden).

Waarom kiezen voor een particulier vertrouwd PKI?

Publieke PKIs moeten zich strikt aan de regels houden en regelmatig audits ondergaan, terwijl ze een particulier vertrouwen hebben PKI kan afzien van controlevereisten en afwijken van normen op een manier die de exploitant passend acht. Hoewel dit kan betekenen dat ze de best practices niet zo strikt volgen, kunnen klanten ook een privé gebruiken PKI meer vrijheid met betrekking tot hun certificaatbeleid en bewerkingen.

Een voorbeeld: de Baseline Requirements verbieden publiekelijk vertrouwde CA's om certificaten uit te geven voor interne domeinen (bijv example.local). Een prive PKI kan desgewenst certificaten voor elk domein naar behoefte uitgeven, inclusief dergelijke lokale domeinen.

Openbaar vertrouwde certificaten moeten ook altijd specifieke informatie bevatten op een manier die strikt wordt gedefinieerd door hun controlerende voorschriften en geformatteerd in een certificaatprofiel dat is toegewezen aan de geaccepteerde X.509-standaard voor openbare certificaten. Sommige klanten hebben echter mogelijk een aangepast certificaatprofiel nodig, dat specifiek is afgestemd op het verwachte gebruik en de beveiligingsproblemen van hun organisatie. Een prive PKI kan certificaten afgeven met behulp van een gespecialiseerd certificaatprofiel.

Afgezien van het certificaat zelf, privé PKI biedt volledige controle over de verificatieprocedures voor identiteit en inloggegevens. De eigen toegangscontrolesystemen van een klant (zoals eenmalige aanmelding of LDAP-adreslijsten) kunnen worden geïntegreerd met het privé PKI service om eenvoudig certificaten te verstrekken aan partijen die al vertrouwd zijn door de operator. Daarentegen een publiekelijk vertrouwd PKI moet strikte handmatige en geautomatiseerde controles en validatie uitvoeren op gekwalificeerde databases voordat een certificaat wordt afgegeven.

Certificaattransparantie

We moeten ook opmerken dat een privé PKI is niet verplicht om deel te nemen Certificaattransparantie [05].

Browsers zoals Chrome dwingen nu af [06] CT voor alle openbaar vertrouwde certificaten, waarvoor CA's vereist zijn om alle uitgegeven certificaten naar een openbaar toegankelijke database te publiceren. Privaat PKI operators zijn echter niet verplicht om CT te implementeren en kunnen daardoor een betere privacy bieden voor gevoelige applicaties, of waar openbaarmaking van de interne netwerkstructuur als schadelijk zou worden beschouwd [07].

Conclusie

Selecteer er een PKI oplossing boven de andere is geen triviale beslissing. Zowel openbaar als privé PKI biedt voor- en nadelen, en uw eigen keuze kan afhangen van vele factoren, waaronder behoefte aan openbare toegang, gebruiksgemak en beveiligings- en beleidsvereisten voor controle van uw infrastructuur.

Hier bij SSL.com, we helpen u graag met het opbouwen van een effectieve PKI plan dat past bij de unieke behoeften van uw organisatie.