Trusselen om Ransomware har truet en god stund nå, men den trusselen nådde en ny høyde med det nylige Darkside-angrepet på Colonial Pipeline.

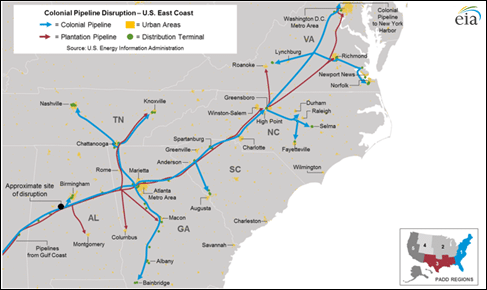

Angrepet, som var det største kjente ransomware-angrepet på infrastruktur i USA, stengte gassrørledningen og slo ut halvparten av østkystens gassforsyning, noe som utløste en økning i bensinpriser og en bølge av panikkjøp i mai.

Det kan ha vært det mest synlige ransomware-angrepet i år, men det er langt fra alene - eksperter som studerer emnet anslår at slike angrep koster milliarder over hele verden. I og med at forsikringsselskaper i økende grad usannsynlig vil tilpasse seg angripernes krav og offisielle motløshet mot å betale løsepenger, trenger bedrifter, organisasjoner og enkeltpersoner å øke forsvaret mot nettkriminalitet.

Og så is Ransomware? Denne artikkelen vil forklare hva det er, hva det gjør, og hvordan du best kan forhindre det som har blitt en vedvarende og økende trussel mot cybersikkerhet.

Hva er Ransomware?

Akkurat som løsepenger i filmene, er ransomware et angrep som holder data som gisler for å oppfylle kravene. Etter hvert som tiden har gått har disse angrepene fokusert mindre på å fjerne tilgang til data mot å true med å dele sensitiv informasjon som for mange selskaper bokstavelig talt er verdt millioner. I følge en rapport fra ZDNet, IBM har funnet et skifte mot å rette seg mot produksjonsbedrifter, profesjonell tjenesteindustri og myndighetene. Og angrepsmetoden har flyttet til en blanding som inkluderer utpressing. Hvis mål ikke betaler for tilgang, trues de også med utgivelse av sensitiv informasjon.

Og på grunn av en dødelig kombinasjon som inkluderer mer samfunnsavhengighet av teknologi og utseendet på kryptovaluta, øker angrepene. En rapport fra Forbes nylig videreformidlet at i 2021 vil et ransomware-angrep finne sted hvert 11. sekund, med kostnadene for disse angrepene forventet å toppe seg på 20 milliarder dollar. Brenda R. Sharton, rapporterer for Harvard Business Review klarer å komme over den svimlende økningen av løsepengerangrep de siste par årene, og skrev: ”Vi så flere angrep av alle slag, men overskriften for 2020 var løsepengeangrep, som var opp 150% i forhold til året før. Beløpet som ble betalt av ofrene for disse angrepene økte med over 300% i 2020. ”

Ransomware blomstrer - så mye at angrep "sett" nå blir peddlet til de som ønsker å bryte seg inn i nettkriminalitetsvirksomheten. Ransomware as a service (RaaS) har blitt stadig mer populært. Som CrowdStrike forklarer, det tilbys som en abonnementstjeneste, med lisensavgifter og profittdeling, akkurat som en legitim virksomhet.

Tilbake til det Colonial Pipeline-angrepet, som førte til at mer enn 5,000 mil med bensinrør ble stengt, administrerende direktør i selskapet har avslørt at det skjedde på grunn av et tilsyn. Han fortalte en senatskomité at hackere fikk tilgang gjennom et gammelt virtuelt privat nettverk som selskapet mente var ute av kommisjon. EN CNN artikkel fra 4. juni 2021 avslører at et enkelt kompromittert passord var alt som var nødvendig for å få tilgang til dette nettverket.

Selv om det er langt fra alene når det gjelder påvirkning av fysisk infrastruktur - sykehus, regjeringer og politi har alle vært utsatt for angrep - har sikkerhetsbruddet på rørledningen tilsynelatende fungert som et skrik. oppvekker til Biden-administrasjonen. Men mens vi venter på at de skal låse nasjonal sikkerhet, er det skritt som kan tas av bedrifter og enkeltpersoner for å være trygge.

Hvordan får ransomware-angripere tilgang? Hvordan kan de stoppes?

Generelt sett, selv om ransomware er den "siste" trusselen mot sikkerheten din, er forebygging av angrep fortsatt stort sett den samme som med skadelig programvare. Skadelig programvare kan ikke få tilgang til filene dine uten tilgang til systemet ditt, så last ned, åpne eller installer aldri filer fra e-post eller online uten å kjenne til kilden.

Det er noen generelle tips for å forhindre ransomware, som du finner online. Vi har fortalt det grunnleggende fra Carnegie Mellon University Software Engineering Institute guide til beste praksis for forebygging og respons på løsepenger:

- Sikkerhetskopier dataene dine, offline og helst utenfor nettstedet.

- Unngå mistenkelige nedlastinger, uønskede e-poster osv.

- Hold programvaren oppdatert, vedlikeholdt og oppdatert.

- Begrens utførelse av kode.

- Begrens administrativ tilgang.

- Deaktiver sårbare protokoller.

- Utdann dine ansatte.

Å vite disse beste praksis er avgjørende, og blir mer hvert år. Ikke bare har trusselen om angrep økt i antall og alvorlighetsgrad, forsikringsselskaper og regulatorer blir også mer sikkerhetsinnstilte. Bedriftene har gitt ut sine egne guider for beste praksis som fraråder å betale løsepenger - og mange selskaper holder seg til disse reglene selv. Det betyr at disse forsikringsselskapene er mindre sannsynlig å betale ut løsepenger som kreves av sine kunder. Som Mørkreading rapporterer om denne trenden, "Tiden med at selskaper trygt kan overføre nettrisiko til forsikringsselskaper kan komme til en slutt."

I tillegg til at forsikringsselskaper bruker økt press på klienter for å øke sikkerheten og forhindre ransomware-angrep, tar regjeringen en stadig hardere linje også mot blivende ofre. Som rapportert i The Hill, føderale tjenestemenn har lekt med ideen om gjør ulovlig utbetaling av løsepenger. Det kan høres litt tøft ut, men begrunnelsen bak den forestilte lovgivningen er at det mangler sikkerhet og åpenhet mot en trussel om at noen bekymringer kan stoppe landets økonomi død i sporene.

Hvis dette tilskynder deg til handling, eller hvis du har ansvaret for mer enn bare deg selv, vil du kanskje se på noen av de mer detaljerte rapportene som er tilgjengelige online. Som et utgangspunkt har Cybersecurity & Infrastructure Security Agency publisert beste praksis for forebygging og en sjekkliste for svar på nettstedet deres. (Byrået har også veiledning og ressurser tilgjengelig online.) I tillegg Institutt for sikkerhet og teknologi har publisert en rapport om bekjempelse av ransomware, en samling av anbefalinger fra Ransomware Task Force.

Bekjempelse av løsepenger med digitale sertifikater

Som en del av god sikkerhetshygiene, digitale sertifikater fra offentlig pålitelige sertifikatmyndigheter (CAer) som SSL.com, kan bidra til å bekjempe noen vanlige vektorer for løsepenger og andre typer skadelig programvare.

Signert og kryptert S/MIME Epost

E-post er en av de vanligste leveringsmetodene for ransomware, og phishing-angrep kan også brukes til å skaffe legitimasjon og få administrative rettigheter på datamaskiner og nettverk. Bruker S/MIME protokollen å signere og kryptere e-post kan hjelpe. S/MIME kan fungere som en failsafe for å holde selskapets e-postadresser sikre, fordi selv utdannede ansatte kan gjøre feil:

- Good: Utdann personalet til ikke å klikke på lenker eller åpne vedlegg i uønsket e-post.

- Bedre: Utdann personalet og bruke digitalt signert og kryptert e-post for å sikre ektheten av e-post og forhindre phishing, snooping og manipulering av meldinger.

S/MIME er inkludert i alle SSL.com-er E-post-, klient- og dokumentsigneringssertifikater.

Kundesertifikater og gjensidig TLS

Passord kan bli stjålet via phishing eller sosialteknikk, eller sprekke ved hjelp av brute force-metoder. Ytterligere identifikasjonsfaktorer kan hjelpe. Gjensidig TLS med klientsertifikater kan hjelpe autentisere brukere, datamaskiner i nettverk og IoT-enheter (vi har blogget om hvordan dette fungerer før.) Husker du det kompromitterte passordet som ga angripere tilgang til Colonial Pipelines nedlagte VPN? Å bruke klientsertifikater som en ekstra autentiseringsfaktor ville ha forhindret det.

Klientautentisering er inkludert i alle SSL.com-er E-post-, klient- og dokumentsigneringssertifikater. Gjensidig TLS løsninger for Internet of Things (IOT) er også tilgjengelig fra SSL.com.

Kodesignering

Kodesigneringssertifikater forsikre kundene dine om at programvaren virkelig kommer fra deg og er fri for skadelig programvare, og at det ofte også kreves for å overholde retningslinjene for OS-plattformen. (For eksempel en EV-kode signeringssertifikat er et absolutt krav for distribusjon av Windows 10-kjernemodusdrivere.)

Som programvarekunde bør du også insistere på å installere signert programvare. Og klikk aldri gjennom sikkerhetsfeil og advarsler for å installere programvare uten gyldig digital signatur.

SSL.com tilbyr begge deler standard (OV / IV) kodesignering og Utvidet validering (EV) Kodesignering sertifikater.

SSL.com Skanning av skadelig programvare

Malware Scan er en ny tjeneste som tilbys av SSL.com til programvareutviklere som bruker kodesigneringssertifikater for å sikre at koden er fri for skadelig programvare før den signeres.

Malware Scan legger til et ekstra lag med forsvar til kodesigneringssertifikater. Hvis skadevare oppdages i koden, forhindres signeringen umiddelbart fra å bli utført og brukeren informeres slik at forebyggende tiltak kan iverksettes. Programvareutviklere, utgivere og distributører kan inkludere automatisert skadelig programvare og kodesignering i CI/CD-miljøene.

Lær mer om SSL.com Malware Scan ved å besøke denne artikkelen: Slik bruker du Pre-Signing Malware Scan med SSL.com eSigner.

SSL /TLS

Ukryptert HTTP er latterlig usikker, og det er ingen grunn til å bruke det i det hele tatt på nettet i 2021. Det går dobbelt for ethvert nettsted dine kunder eller ansatte bruker for å handle eller få tilgang til selskapets ressurser, og potensielt utsette påloggingsinformasjon eller andre sensitive data for angripere. I det minste bør hvert nettsted inneholde et domenevalidert (DV) sertifikat. Extended Validated (EV) og Organization Validated (OV, også kjent som high assurance) SSL /TLS sertifikater lar brukerne vite hvem som kjører nettstedet de besøker og laster ned filer fra.

SSL.com tilbyr et bredt utvalg av SSL /TLS serversertifikater for HTTPS-nettsteder.

konklusjonen

Ransomware er en skremmende trussel mot nasjonal og personlig sikkerhet, men det er ingen unnskyldning for å unngå emnet. Ved å bevæpne deg med kunnskap og gjøre deg kjent med sikkerhetsrutiner, tar du skritt for å sikre at angrep holder seg langt borte fra enhetene og dataene dine. Vi håper denne artikkelen har bidratt til å gjøre et forvirrende, skremmende tema litt lettere å forstå.