Zagrożenie ze strony Ransomware pojawiło się już od dłuższego czasu, ale zagrożenie to osiągnęło nowy poziom dzięki niedawnemu atakowi Darkside na rurociąg kolonialny.

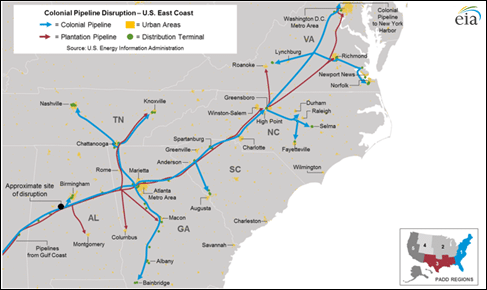

Atak, który był największym znanym atakiem ransomware na infrastrukturę w Stanach Zjednoczonych, zamknął gazociąg i odciął połowę dostaw gazu na wschodnim wybrzeżu, wywołując gwałtowny wzrost cen gazu i falę paniki zakupów w maju.

Być może był to najbardziej widoczny atak ransomware w tym roku, ale nie jest sam — eksperci zajmujący się tym tematem szacują, że takie ataki kosztują miliardy na całym świecie. Ponieważ firmy ubezpieczeniowe są coraz mniej skłonne do uchylania się od żądań atakujących i oficjalnego zniechęcenia do dokonywania płatności za oprogramowanie ransomware, firmy, organizacje i osoby prywatne muszą wzmocnić swoją obronę przed cyberprzestępczością.

I co is Ransomware? W tym artykule wyjaśnimy, co to jest, co robi i jak najlepiej zapobiegać temu, co stało się trwałym i rosnącym zagrożeniem dla cyberbezpieczeństwa.

Co to jest Ransomware?

Podobnie jak notatki dotyczące okupu w filmach, oprogramowanie ransomware jest atakiem, który przetrzymuje dane w celu spełnienia żądań. W miarę upływu czasu ataki te koncentrowały się w mniejszym stopniu na usuwaniu dostępu do danych w kierunku groźby udostępnienia poufnych informacji, które dla wielu firm są dosłownie warte miliony. Według raport z ZDNet, IBM odkrył zwrot w kierunku firm produkcyjnych, branży usług profesjonalnych i rządu. A metoda ataków przeszła do mieszanki, która obejmuje wymuszenia. Jeśli cele nie zapłacą za dostęp, grozi im również ujawnienie poufnych informacji.

A ze względu na śmiertelną kombinację, która obejmuje bardziej społeczne uzależnienie od technologii i pojawienie się kryptowaluty, liczba ataków rośnie. Sprawozdanie z Forbes niedawno poinformował, że w 2021 r. atak ransomware będzie miał miejsce co 11 sekund, a koszt tych ataków wyniesie 20 miliardów dolarów. Brenda R. Sharton, zgłaszająca się do Harvard Business Review radzi sobie z oszałamiającym wzrostem ataków z okupem w ciągu ostatnich kilku lat, pisząc: „Widzieliśmy więcej ataków wszelkiego rodzaju, ale nagłówkiem w 2020 r. były ataki z okupem, które wzrosły o 150% w porównaniu z poprzednim rokiem. Kwota zapłacona przez ofiary tych ataków wzrosła o ponad 300% w 2020 roku”.

Oprogramowanie ransomware kwitnie — do tego stopnia, że „zestawy do ataku” są obecnie sprzedawane tym, którzy chcą włamać się do branży cyberprzestępczej. Ransomware jako usługa (RaaS) staje się coraz bardziej popularne. Tak jak CrowdStrike wyjaśnia, jest oferowany jako usługa subskrypcji, z opłatami licencyjnymi i podziałem zysków, tak jak w przypadku legalnej firmy.

Wracając do ataku Colonial Pipeline, który spowodował zamknięcie ponad 5,000 mil gazociągu, dyrektor generalny firmy ujawnił że nastąpiło to z powodu przeoczenia. Powiedział komisji senackiej, że hakerzy uzyskali dostęp przez starą wirtualną sieć prywatną, która według firmy nie działała. ZA Artykuł CNN z 4 czerwca 2021 r. ujawnia, że do uzyskania dostępu do tej sieci wystarczyło jedno złamane hasło.

Chociaż nie jest jedynym, jeśli chodzi o wpływ na infrastrukturę fizyczną – szpitale, rządy i policja padły ofiarą ataków – naruszenie bezpieczeństwa w rurociągu najwyraźniej służyło jako krzyk pobudka do Administracji Bidena. Ale kiedy czekamy, aż zamkną bezpieczeństwo narodowe, istnieją kroki, które mogą podjąć firmy i osoby prywatne, aby zachować bezpieczeństwo.

W jaki sposób atakujący ransomware uzyskują dostęp? Jak można je powstrzymać?

Ogólnie rzecz biorąc, mimo że oprogramowanie ransomware jest „najnowszym” zagrożeniem dla Twojego bezpieczeństwa, zapobieganie atakom pozostaje prawie takie samo, jak w przypadku każdego złośliwego oprogramowania. Złośliwe oprogramowanie nie może uzyskać dostępu do Twoich plików bez dostępu do Twojego systemu, dlatego nigdy nie pobieraj, nie otwieraj ani nie instaluj plików z poczty e-mail lub online bez znajomości ich źródła.

Istnieje kilka ogólnych wskazówek dotyczących zapobiegania ransomware, które można znaleźć w Internecie. Skondensowaliśmy podstawy z Instytutu Inżynierii Oprogramowania Uniwersytetu Carnegie Mellon przewodnik po najlepszych praktykach w zakresie zapobiegania i reagowania na oprogramowanie ransomware:

- Twórz kopie zapasowe swoich danych w trybie offline, a najlepiej poza siedzibą firmy.

- Unikaj podejrzanych pobrań, niechcianych wiadomości e-mail itp.

- Utrzymuj poprawki, konserwację i aktualizację oprogramowania.

- Ogranicz wykonywanie kodu.

- Ogranicz dostęp administracyjny.

- Wyłącz podatne protokoły.

- Edukuj swoich pracowników.

Znajomość tych najlepszych praktyk ma kluczowe znaczenie i staje się coraz bardziej z roku na rok. Nie tylko zwiększyła się liczba i dotkliwość ataków, ale także firmy ubezpieczeniowe i organy regulacyjne stają się coraz bardziej nastawione na bezpieczeństwo. . Firmy opublikowały własne przewodniki po najlepszych praktykach, które odradzają płacenie okupów — a wiele firm samodzielnie przestrzega tych zasad. Oznacza to, że te firmy ubezpieczeniowe są mniej skłonne do wypłaty okupu żądanego od swoich klientów. Tak jak Mroczne czytanie raporty o tym trendzie, „Era firm, które mogły pewnie przenosić cyberryzyko na ubezpieczycieli, może dobiegać końca”.

Oprócz wywierania przez firmy ubezpieczeniowe zwiększonej presji na klientów w celu zwiększenia bezpieczeństwa i zapobiegania atakom ransomware, rząd coraz bardziej twardo traktuje również potencjalne ofiary. Jak podano w The Hill, urzędnicy federalni bawią się ideą nielegalne wypłaty ransomware. Może to zabrzmieć trochę szorstko, ale rozumowanie stojące za wyobrażonym ustawodawstwem jest takie, że brakuje bezpieczeństwa i przejrzystości w obliczu zagrożenia, że niektóre obawy mogą zatrzymać gospodarkę kraju w martwym punkcie.

Jeśli to pobudza Cię do działania lub jeśli odpowiadasz za coś więcej niż tylko siebie, możesz przyjrzeć się bardziej szczegółowym raportom, które są dostępne online. Jako punkt wyjścia Agencja ds. Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury opublikowała najlepsze praktyki prewencyjne oraz listę kontrolną odpowiedzi na ich stronie. (Agencja ma również wskazówki i zasoby dostępne w Internecie). Ponadto Instytut Bezpieczeństwa i Technologii opublikował raport w sprawie zwalczania oprogramowania ransomware — zestawienie zaleceń ich grupy zadaniowej ds. oprogramowania ransomware.

Zwalczanie ransomware za pomocą certyfikatów cyfrowych

W ramach dobrej higieny bezpieczeństwa, certyfikaty cyfrowe z publicznie zaufanych urzędów certyfikacji (CA), takich jak SSL.com, może pomóc w walce z niektórymi typowymi wektorami oprogramowania ransomware i innych rodzajów złośliwego oprogramowania.

Podpisane i zaszyfrowane S/MIME E-mail

Poczta e-mail jest jedną z najczęstszych metod dostarczania oprogramowania ransomware, a ataki phishingowe mogą być również wykorzystywane do uzyskiwania poświadczeń i uzyskiwania uprawnień administracyjnych na komputerach i sieciach. Używając S/MIME protokół podpisywanie i szyfrowanie wiadomości e-mail może pomóc. S/MIME może działać jako zabezpieczenie przed awarią, aby zapewnić bezpieczeństwo firmowych wiadomości e-mail, ponieważ nawet wykształceni pracownicy mogą popełniać błędy:

- Dobry: Poinformuj personel, aby nie klikał łączy ani nie otwierał załączników w niechcianej wiadomości e-mail.

- Lepszy: Kształcić personel i używaj cyfrowo podpisanych i zaszyfrowanych wiadomości e-mail, aby zapewnić autentyczność wiadomości e-mail i zapobiec phishingowi, podsłuchiwaniu i manipulowaniu wiadomościami.

S/MIME jest dołączony do wszystkich SSL.com Certyfikaty poczty e-mail, klienta i podpisywania dokumentów.

Certyfikaty klienta i wzajemne TLS

Hasła mogą zostać skradzione za pomocą phishingu lub socjotechniki albo złamane metodami brute force. Pomocne mogą być dodatkowe czynniki identyfikacyjne. Wzajemny TLS z certyfikatami klienta może pomóc w uwierzytelnianiu użytkowników, komputerów w sieci i Urządzenia IoT (o których pisaliśmy na blogu jak to działa wcześniej.) Pamiętasz to złamane hasło, które dało atakującym dostęp do nieużywanej sieci VPN Colonial Pipeline? Uniemożliwiłoby to użycie certyfikatów klienta jako dodatkowego czynnika uwierzytelniania.

Uwierzytelnianie klienta jest zawarte we wszystkich SSL.com Certyfikaty poczty e-mail, klienta i podpisywania dokumentów. Wzajemny TLS rozwiązania dla Internet przedmiotów (Internet przedmiotów) są również dostępne na stronie SSL.com.

Podpisywanie kodu

Certyfikaty do podpisywania kodu zapewniaj swoich klientów, że oprogramowanie naprawdę pochodzi od Ciebie i jest wolne od złośliwego oprogramowania, a także często jest wymagane do zapewnienia zgodności z zasadami platformy systemu operacyjnego. (Na przykład an Certyfikat podpisywania kodu EV jest absolutnym wymogiem dystrybucji sterowników trybu jądra systemu Windows 10.)

Jako klient oprogramowania powinieneś również nalegać na instalację podpisanego oprogramowania. I nigdy, przenigdy nie klikaj błędów bezpieczeństwa i ostrzeżeń, aby zainstalować oprogramowanie bez ważnego podpisu cyfrowego.

SSL.com oferuje oba standardowe (OV/IV) Podpisywanie kodu i Podpisywanie kodu rozszerzonej walidacji (EV) certyfikaty.

Skanowanie złośliwego oprogramowania SSL.com

Malware Scan to nowa usługa oferowana przez SSL.com twórcom oprogramowania wykorzystującym certyfikaty do podpisywania kodu, aby upewnić się, że kod jest wolny od złośliwego oprogramowania przed podpisaniem.

Skanowanie złośliwego oprogramowania dodaje dodatkową warstwę ochrony do certyfikatów podpisywania kodu. Jeśli w kodzie zostanie wykryte złośliwe oprogramowanie, podpisanie zostanie natychmiast uniemożliwione, a użytkownik zostanie o tym poinformowany, aby można było podjąć działania zapobiegawcze. Twórcy oprogramowania, wydawcy i dystrybutorzy mogą włączyć automatyczne podpisywanie złośliwego oprogramowania i kodu do środowisk CI/CD.

Dowiedz się więcej o skanowaniu złośliwego oprogramowania SSL.com, odwiedzając ten artykuł: Jak korzystać ze skanowania złośliwego oprogramowania przed podpisaniem za pomocą SSL.com eSigner.

SSL /TLS

Nieszyfrowany protokół HTTP jest śmiesznie niepewny i nie ma powodu, aby używać go w sieci w 2021 roku. To podwójnie w przypadku każdej witryny, z której Twoi klienci lub pracownicy korzystają do robienia zakupów lub uzyskiwania dostępu do zasobów firmy, potencjalnie narażając dane logowania lub inne poufne dane przed atakującymi. Przynajmniej każda strona internetowa powinna zawierać certyfikat walidacji domeny (DV). SSL z walidacją rozszerzoną (EV) i walidacją organizacji (OV, znany również jako wysoki poziom pewności)TLS Certyfikaty informują użytkowników o tym, kto prowadzi witrynę, którą odwiedzają i z której pobierają pliki.

SSL.com zapewnia szeroką gamę domen SSL /TLS certyfikaty serwera dla witryn HTTPS.

Wnioski

Ransomware stanowi przerażające zagrożenie dla bezpieczeństwa narodowego i osobistego, ale to nie jest wymówka, by uniknąć tego tematu. Uzbrajając się w wiedzę i zapoznając się z najlepszymi praktykami w zakresie bezpieczeństwa, podejmujesz kroki, aby upewnić się, że ataki nie zbliżają się do Twoich urządzeń i danych. Mamy nadzieję, że ten artykuł pomógł nieco ułatwić zrozumienie mylącego, zniechęcającego tematu.