Existe um novo tipo de SSL /TLS ataque na cidade. Uma equipe de pesquisadores acadêmicos de segurança recentemente lançou um papel introduzindo o Ataque de guaxinim. Raccoon é uma vulnerabilidade de tempo no TLS especificação que impacta HTTPS e outros serviços que dependem de SSL /TLS. Sob condições raras e muito específicas, a Raccoon permite que invasores terceiros violem SSL /TLS criptografar e ler comunicações sensíveis.

Especificamente, os ataques de Raccoon ocorrem em trocas de chaves Diffie-Hellman. Quando ambos TLS peers trocam chaves públicas como parte de uma troca Diffie-Hellman, eles então calculam uma chave compartilhada chamada de "segredo pré-mestre", que é então usada para derivar todos TLS chaves de sessão com uma função de derivação de chave específica.

TLS 1.2 e todas as versões anteriores exigem que todos os bytes zero à esquerda neste segredo pré-mestre sejam removidos antes de continuar. O segredo pré-mestre resultante é usado como uma entrada na função de derivação de chave, que é baseada em funções hash com diferentes perfis de temporização. Essas medições de tempo precisas podem permitir que um invasor construa um oráculo a partir do TLS servidor, que diria ao invasor se um segredo pré-mestre computado começa ou não com zero.

A partir desse único byte, os invasores podem começar a construir um conjunto de equações para calcular o segredo pré-mestre original estabelecido entre o cliente e o servidor. Isso pode permitir que os invasores descriptografem a comunicação entre os usuários e o servidor, incluindo nomes de usuário, senhas, informações de cartão de crédito, e-mails e uma longa lista de informações potencialmente confidenciais.

Embora pareça assustador, tenha em mente que esse ataque só pode ocorrer em circunstâncias muito específicas e raras: o servidor deve reutilizar as chaves públicas Diffie-Hellman no aperto de mão (já considerada uma prática ruim), e o invasor deve ser capaz de fazer medições de tempo precisas. Além disso, o navegador deve oferecer suporte aos pacotes de criptografia vulneráveis (em junho de 2020, todos os principais navegadores os abandonaram).

Mesmo que o Raccoon não seja prático para a maioria dos invasores, ainda existem etapas que os proprietários de sites podem seguir para se protegerem e aos visitantes:

- TLS 1.3 não é vulnerável ao ataque de Raccoon. Se você tiver certeza de que a maioria ou todos os visitantes do seu site usam tecnologias modernas, TLS 1.3 navegadores compatíveis, você pode simplesmente desativar TLS 1.2.

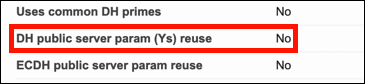

- Certifique-se de que seu servidor da web não reutilize chaves públicas Diffie-Hellman. Conforme mencionado acima, isso já é considerado uma prática ruim. Você pode verificar isso com Qualsys SSL Labs ' Teste de Servidor SSL. Nos resultados do seu site, você verá o valor “Não” para “reutilização de parâmetros de servidor público DH (Ys).”:

Se este valor for “Sim”, verifique a documentação do seu servidor e certifique-se de que ele esteja configurado corretamente para fornecer sigilo de encaminhamento, também conhecido como “sigilo de encaminhamento perfeito”, que impedirá a reutilização de chaves DH públicas. (Por favor, verifique nosso guia para SSL /TLS melhores práticas para obter mais informações sobre sigilo de encaminhamento.)