Это руководство покажет вам, как настроить Nginx для использования вашего SSL /TLS сертификат от SSL.com и перенаправить входящий HTTP-трафик на защищенную HTTPS-версию вашего сайта. Эти инструкции предполагают, что вы уже сгенерировал ваш CSR и заказал SSL /TLS сертификат с SSL.com.

Пользователи NGINX теперь могут автоматизировать заказ, настройка и продление SSL /TLS сертификаты от SSL.com с протоколом ACME. Пожалуйста прочти ACME SSL /TLS Автоматизация с Apache и Nginx чтобы получить больше информации.

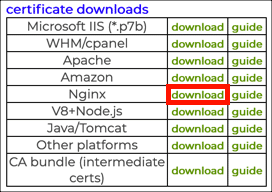

- При загрузке сертификата с SSL.com выберите Nginx ссылка для скачивания. Этот файл будет включать ваш сертификат сервера и все необходимые поддерживающие сертификаты в правильном порядке для использования с Nginx. Имя загруженного файла должно заканчиваться на

.chained.crt. - Поместите файл сертификата и закрытый ключ, который вы создали с помощью CSR где вы хотите, чтобы они были на вашем сервере Nginx. (Обычно в дистрибутивах Linux на основе Debian, таких как Ubuntu,

/etc/ssl/certs/для сертификатов и/etc/ssl/private/для приватных ключей). Секретный ключ должен быть надежно защищен - проверьте документацию вашей ОС, чтобы узнать правильные настройки владельца и разрешений. - Откройте файл конфигурации Nginx, содержащий блок HTTP-сервера для вашего веб-сайта (например, в Ubuntu он может находиться по адресу

/etc/nginx/sites-available/example.com). Блок HTTP-сервера должен выглядеть примерно так:

сервер {слушать 80; слушайте [::]: 80; имя_сервера www.example.com; # конфигурация продолжается ...} - Добавьте блок для HTTPS-версии сайта под блоком HTTP. Заменить

/PATH/TO/CERTIFICATE.crtи/PATH/TO/KEY.keyс фактическими путями к вашему сертификату и ключу.

сервер {слушать 80; слушайте [::]: 80; имя_сервера www.example.com; # настройка продолжается ...} server {listen 443 ssl; слушать [::]: 443 ssl; имя_сервера www.example.com; ssl_certificate /PATH/TO/CERTIFICATE.crt ssl_certificate_key /PATH/TO/KEY.key # конфигурация продолжается ...}Обратите внимание: если вам нужно обслуживать и HTTP, и HTTPS-версию вашего сайта, вы можете поместить всеlistenдирективы в один блок:

сервер {слушать 80; слушайте [::]: 80; слушайте 443 ssl; слушать [::]: 443 ssl; имя_сервера www.example.com; ssl_certificate /PATH/TO/CERTIFICATE.crt ssl_certificate_key /PATH/TO/KEY.key # конфигурация продолжается ...}Однако обычно рекомендуется перенаправлять весь трафик на HTTPS, как показано ниже. - Перенаправить весь входящий HTTP-трафик на порт

80на HTTPS добавьте редирект в блок HTTP. Это желательно, чтобы любые существующие HTTP-ссылки на ваш сайт вели к защищенной HTTPS-версии сайта. Обратите внимание, что вы также можете удалить любую дополнительную конфигурацию из блока HTTP.

сервер {слушать 80; слушайте [::]: 80; имя_сервера www.example.com; return 301 https: // $ host $ request_uri; } сервер {прослушивание 443 ssl; слушать [::]: 443 ssl; имя_сервера www.example.com; ssl_certificate /PATH/TO/CERTIFICATE.crt ssl_certificate_key /PATH/TO/KEY.key # конфигурация продолжается ...} - Перезапустите Nginx, чтобы изменения вступили в силу.

Спасибо, что выбрали SSL.com! Если у вас возникнут вопросы, свяжитесь с нами по электронной почте по адресу Support@SSL.com, вызов 1-877-SSL-SECURE, или просто нажмите ссылку чата в правом нижнем углу этой страницы. Вы также можете найти ответы на многие распространенные вопросы поддержки в нашем база знаний.